Cosa pensereste se vi dicessi che d’improvviso ci si potrebbe trovare in uno scenario post bellico in cui le nostre città sono al buio ed i principali servizi, come quelli di comunicazione, non fossero disponibili.

Non è fantascienza, ma realtà purtroppo. Avrete sentito parlare di infrastrutture critiche, ovvero di quelle infrastrutture dal cui funzionamento dipende lo sviluppo e l’esercizio della vita di una nazione.

“Con il termine infrastruttura critica si intende un sistema, una risorsa, un processo, un insieme, la cui distruzione, interruzione o anche parziale o momentanea indisponibilità ha l’effetto di indebolire in maniera significativa l’efficienza e il funzionamento normale di un Paese, ma anche la sicurezza e il sistema economico-finanziario e sociale, compresi gli apparati della pubblica amministrazione centrale e locale” recita Wikipedia.

Sistemi di telecomunicazione, Trasporti, Sistemi industriali per la produzione/distribuzione di energia elettrica, reti della Difesa, Ospedali e Banche sono alcuni esempi di infrastrutture critiche

Gli esperti del settore sicurezza discutono da decenni sui possibili rischi di attacchi informatici contro infrastrutture critiche, ma solo negli ultimi anni la problematica ha raggiunto l’opinione pubblica. La maggior parte delle persone ignora i rischi connessi ad un attacco e sono sorpresi nell’apprendere che nel cyber spazio esistono numerosi attori intenzionati a colpire questi sistemi critici.

La percezione degli effetti di un attacco informatico su una infrastruttura critica è mutata radicalmente dopo che le centrifughe utilizzate nell’impianto di Nataz in Iran sono state danneggiate dal virus Stuxnet, scritto dagli USA in collaborazione con Israele per interferire con il programma di arricchimento dell’uranio del paese medio orientale.

Purtroppo le infrastrutture critiche sono sotto constante ed incessante attacco, la maggior parte degli esperti teme che sia questione di tempo prima che un incidente metta a repentaglio molte vite umane.

Di recente sono state divulgate molte notizie relative a malware che sono stati appositamente scritti per colpire i sistemi di controllo (ISC/SCADA) presenti all’interno delle infrastrutture critiche.

Un paio di settimane fa gli esperti dell’azienda di sicurezza F-Secure hanno scoperto una operazione di spionaggio su scala internazionale che ha interessato i produttori di sistemi ISC/SCADA in Germania, Svizzera e Belgio. Gli attaccanti hanno utilizzato il malware Havex, un noto RAT ovvero un codice malevolo che consente di prendere il controllo remoto del sistema infetto. Lo scopo dell’attacco era quello di ottenere l’accesso ai sistemi non per finalità di sabotaggio, bensì di spiare le infrastrutture in cui i sistemi infetti sono utilizzati. Le motivazioni dello spionaggio sono molteplici, un attaccante potrebbe essere interessato alla proprietà intellettuale relativa alle tecnologie in uso nei sistemi attaccati, a segreti industriali ed infine potrebbe voler collezionare informazioni utili ad un successivo attacco.

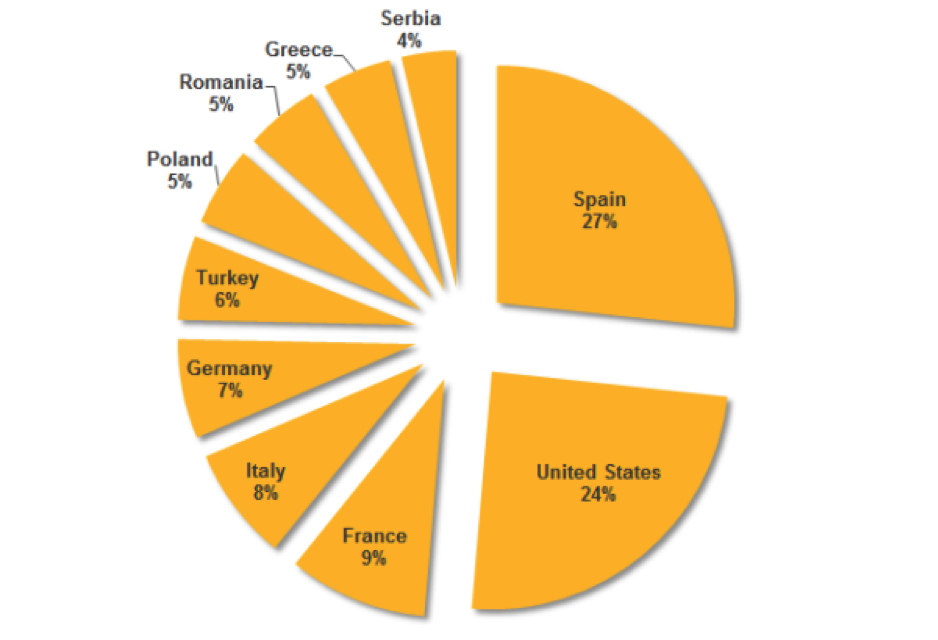

Nelle stesse settimane gli esperti dell’azienda di sicurezza Symantec hanno confermato di aver scoperto una vasta operazione di spionaggio nei confronti di aziende operanti nel settore energetico.

Il gruppo responsabile della campagna di spionaggio è stato chiamato ‘Dragonfly’, in realtà esso è operativo da alcuni anni ed in passato aveva colpito principalmente aziende operanti nel settore difesa.

L’Italia, insieme agli Usa, Spagna e Francia, è tra i paesi maggiormente colpiti.

Quello che sorprende gli esperti è il livello di organizzazione degli attaccanti, circostanza che induce a credere che vi sia qualche stato straniero a commissionare gli attacchi.

Ma chi può essere interessato ad attaccare una infrastruttura critica?

Esistono numerosi attori che sono interessati all’attacco di una infrastruttura critica, sebbene mossi da intenti completamente differenti.

Abbiamo attacchi state-sponsored, ovvero commissionati o eseguiti da un governo per colpire un altro stato. Il contesto è quello dell’Information Warfare, ovvero l’uso dello strumento informatico per causare danni a strutture del mondo reale che potrebbero portare alla perdita di vite umane.

Altra categoria di attaccanti è il crimine informatico, tipicamente mosso da motivazioni puramente economiche. Un criminale informatico potrebbe essere interessato a danneggiare un servizio per finalità estorsive oppure per spionaggio ed in questo caso per rivendere a terze parti le informazioni rubate.

Terza macro categoria di attaccanti è quella degli attivisti, ovvero hacker che utilizzano lo strumento informatico per esprimere un dissenso sociale. Pensate ad una centrale nucleare, un gruppo di attivisti contrario al suo esercizio perché potenzialmente inquinante potrebbe optare per un attacco informatico per arrestare i processi critici in essa.

Spero di avervi tolto qualche dubbio… sappiate che nel cyber spazio in molti stanno attentando alla nostra sicurezza. Purtroppo le capacità tecniche necessarie per colpire una infrastruttura critica sono sempre minori e molti dei sistemi colpiti sono tutt’altro che sicuri per una moltitudine di motivi che vi elenco la prossima volta.

Vi lascio con il link di una presentazione che ho fatto al recente Security Summit con Raoul Chiesa, uno dei maggiori esperti mondiali di cyber security. Insieme abbiamo discusso dell’impatto della fine del supporto per sistemi Windows XP sulle infrastrutture critiche, ma nella presentazione troverete molto più di quello che vi ho appena citato.

http://securityaffairs.co/Downloads/XP_EOL_SecuritySummit_2014.pdf

Alla prossima!

Facebook Comments