Nelle ultime settimane tra gli argomenti che più preoccupano l’opinione pubblica vi è sicuramente la minaccia rappresentata dallo Stato Islamico dell’Iraq e del Levante, meglio conosciuto come ISIS. Le scene orrende della decapitazione di ostaggi e l’utilizzo spregiudicato dei social media come strumento di propaganda hanno catalizzato l’attenzione dell’occidente con la minaccia di un califfato che giunga sino ai nostri confini è tutt’altro che infondata. Gli esperti di Intelligence seguono con apprensione gli estremisti dell’ISIS: la rapidità con la quale il gruppo è riuscito ad affermarsi in Medio Oriente e in Nord Africa spaventa e a preoccupare è proprio la capacità di reclutare nuovi seguaci tra le fila di islamici che da generazioni vivono in paesi occidentali.

Come l’ISIS entra nella nostra riflessione settimanale su attacchi e sicurezza web? Per una serie di motivi tra di loro collegati. L’ISIS è seguito con interesse anche dagli esperti di sicurezza sia per l’abilità nell’uso dei social media, che per le sue capacità informatiche. Oltre alla padronanza nell’uso di sistemi di crittografica i suoi membri hanno dimostrato conoscenza delle potenzialità di un attacco informatico.

Per quanto riguarda i social media se paragonato ad Al-Qaeda, l’ISIS appare molto più efficiente ed efficace sotto il profilo della comunicazione attraverso i nuovi social media. Il gruppo è stato in grado di portare nelle nostre case le immagini di combattimenti ed atrocità che sono oggi ancora lontane. Non solo: l’utilizzo di strumenti come Twitter ha cortocircuitato masse di seguaci con le esperienze dirette vissute sui luoghi di combattimento, riuscendo nell’intento di attirare giovani occidentali che, partiti da ogni dove, hanno deciso di combattere accanto ai guerriglieri dell’auto proclamato Stato Islamico.

Il social network è divenuto quindi strumento per la condivisione e la diffusione dell’interpretazione dell’ISIS della cultura Islamica e del concetto di Jihad attiva. L’ISIS utilizza i social network come Twitter esattamente come un’azienda intenta a promuovere la propria immagine, trovando nella partecipazione organica di centinaia di migliaia di follower il suo punto di forza.

Altro elemento che ha sorpreso gli esperti è l’utilizzo di applicazioni mobile per lo scambio di messaggi cifrati. I militanti dell’ISIS sono riusciti nell’intento di sviluppare una propria applicazione per dispositivi Android per la messaggistica cifrata. L’utilizzo di applicazioni simili è noto dal 2007, ma dopo le rivelazioni di Edward Snowden sulle attività di sorveglianza su scala globale operate dal governo americano, nuove applicazioni sono state messe a punto da gruppi di terroristi per comunicare in maniera sicura.

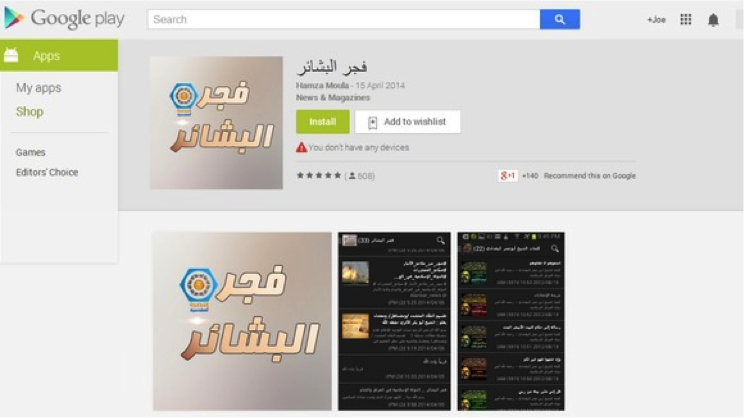

La popolare applicazione “Dawn of Glad Tidings” addirittura in un primo momento era stata pubblicata sullo store ufficiale di Google e successivamente rimossa per ovvi motivi.

Ma gli estremisti dell’ISIS sono molto di più che “semplici” esperti nell’uso dei social media. Molti esperti di sicurezza informatica ritengono che il gruppo abbia le competenze necessarie per condurre un attacco informatico contro infrastrutture critiche occidentali. Le infrastrutture critiche di una nazione sono i sistemi e le risorse che consentono il normale ed efficiente svolgimento delle attività di un paese, alcuni esempi sono i sistemi di telecomunicazione, i sistemi bancari, i sistemi ospedalieri ed i sistemi per la fornitura di energia elettrica.

Un attacco informatico contro una delle componenti sopra citate potrebbe avere serie ripercussioni sulla sicurezza dello stato colpito, un incidente informatico inoltre potrebbe avvantaggiare ulteriori operazioni terroristiche condotte da celle presenti sul territorio.

In occasione dello scorso 11 settembre l’agenzia Fox News ha confermato che i capi dell’autoproclamato Stato Islamico stanno concentrando i propri sforzi per creare un gruppo di azione informatico composto da hacker professionisti il cui intento è quello di dar vita ad un “Califfato Digitale” a cui sarebbero assegnati funzioni di offesa verso l’occidente e difesa dei sistemi di comunicazione utilizzati dal gruppo. L’agenzia di stampa statunitense ha speculato sul fatto che tra i leader dell’esercito digitale dell’ISIS vi sia anche Hussain Al Britani, l’hacker accusato di aver violato l’account Gmail dell’ex Primo Ministro britannico Tony Blair. Tra gli obiettivi dell’ISIS, secondo Fox News, vi è il sistema informatico alla base del sistema finanziario americano, ma capacità informatico potrebbero rivelarsi determinanti per cambiare le sorti delle operazioni militari condotte da forze occidentali nei territori occupati dell’ISIS.

Ovviamente anche le milizie occidentali fanno largo uso di tecnologie per il contrasto dell’ISIS: gruppi di intelligence nei territori occupati dall’ISIS utilizzano droni e sistemi di comunicazioni mobile, che tuttavia a causa di un attacco informatico potrebbero finire nelle mani dei terroristi così come le informazioni che gestiscono.

Quel che è certo è che i militanti dell’ISIS hanno compreso appieno l’importanza del controllo del cyberspazio, considerato nella dottrina militare come il quinto elemento di confronto in caso di conflitto, insieme a cielo, terra, mare, extra-atmosfera. E questo rafforza un altro principio ovvero che la nuova minaccia evolve rapidamente mostrando grande padronanza dello strumento tecnologico: sottovalutare un possibile utilizzo di attacchi informatici per colpire forze occidentali in medio oriente oppure infrastrutture critiche nei nostri paesi, potrebbe rivelarsi un grave errore.

Facebook Comments