In molti tra voi avranno sentito parlare in questi giorni di una vulnerabilità critica chiamata Bash Bug, anche nota come ShellShock, che minaccia buona parte delle macchine esposte ad Internet. Scoperta recentemente da Stephane Chazelas, la temuta falla ha stupito profondamente la comunità di sicurezza internazionale poichè è presente nella Bash, (Bourne Again Shell), ovvero nell’interprete di comandi utilizzato in ambienti Unix a Linux, da circa 25 anni. Praticamente un’eternità.

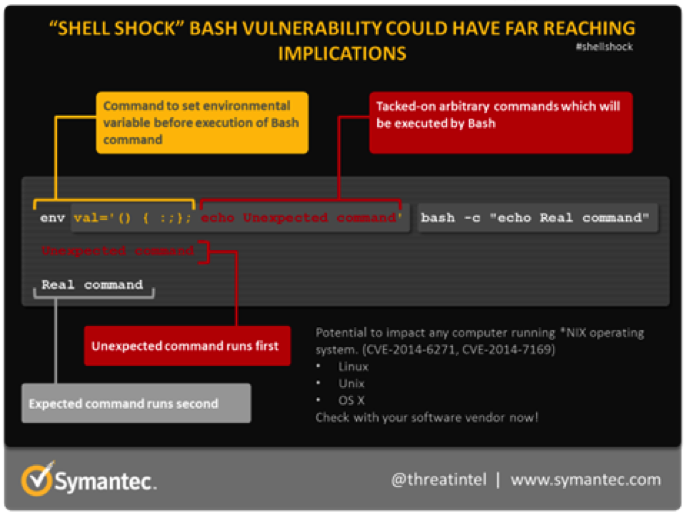

Volendo descrivere le caratteristiche principali di questa vulnerabilità essa è stata classificata con il massimo livello di severità 10 dal National Institute of Standards and Technology e le è stato assegnato il l’identificativo CVE-2014-6271. La vulnerabilità Bash Bug risiede nella modalità con la quale la componente Bash gestisce variabili d’ambiente opportunamente composte, in pratica inviando una semplice richiesta http ad una bash è possibile far sì che il sistema che la riceve esegua qualunque comando si voglia. E’ sfruttabile in remoto per colpire computer, server ed ogni dispositivo basato su sistema operativo Linux e Unix ed è presente in tutte le versioni GNU Bash dalla 1.14 alla 4.3, ed un attaccante potrebbe sfruttarla per prendere il controllo della macchina vulnerabile.

L’aspetto che più preoccupa di questa falla è la semplicità con la quale possa essere sfruttata per attacchi su larga scala, diversamente da quanto emerse in occasione della vulnerabilità HeartBleed che ancora oggi è presente in centinaia di migliaia di server in tutto il mondo.

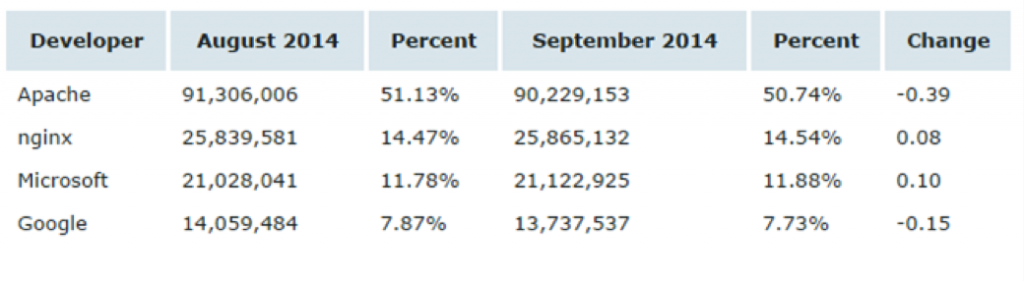

L’impatto della vulnerabilità è devastante in termini di potenziali sistemi vulnerabili: secondo uno studio condotto dall’azienda Internet Netcraft il numero di server utilizzato in tutto il mondo è superiore al miliardo, e di questi più della metà sono web server Apache basati su Linux e nei quali è presente la componente Bash incriminata. Di seguito i dati aggiornati allo scorso Agosto.

La lista dei potenziali sistemi vulnerabili è lunga e include anche router domestici, dispositivi medicali, sistemi SCADA/ICS, sistemi Voice-over-IP e molti dispositivi appartenenti alla famiglia dell’Internet of Things. Se per i server la risoluzione del problema è relativamente semplice una volta che le aziende produttrici del sistema operativo rilasciano un aggiornamento per la risoluzione della falla, per altri sistemi in molti casi l’aggiornamento del software vulnerabile non è semplice. Sistemi di video sorveglianza, contatori di utenze automatici, componenti di processi industriali sono per loro natura difficili da aggiornare, in molti casi gli aggiornamenti non sono mai rilasciati o peggio si preferisce non applicarli per garantire la stabilità delle architetture.

Gli esperti raccomandano di disabilitare la ricezione di comandi dalla Bash Shell attraverso l’interfaccia CGI (Common Gateway Interface) per mitigare la minaccia in attesa del rilascio degli aggiornamenti da parte delle aziende produttrici.

Le principali aziende stanno già effettuando l’analisi delle proprie soluzioni, ad esempio Apple ha tranquillizzato gli utilizzatori del sistema operativo MAC OS X in quanto non vulnerabile nella configurazione di standard, mentre Oracle ha confermato che diverse decine di suoi prodotti sono vulnerabili al Bash Bug.

Appena divulgata la falla, gli esperti di sicurezza hanno cominciato ad osservare i primi attacchi per compromettere sistemi esposti in Internet. Nella maggior parte dei casi i sistemi sono stati attaccati per renderli parte di botnet, ovvero insiemi di PC e server infetti utilizzati per attività illecite.

Purtroppo mentre discutiamo il numero di attacchi continua a crescere ed a preoccupare sono soprattutto offensive condotte con l’intento di infettare macchine e penetrare reti per spionaggio informatico. L’azienda di sicurezza Incapsula ha registrato in sole 24 circa 725 attacchi per ora originati da 400 indirizzi IP differenti, la maggior parte dei quali locati negli Stati Uniti ed in China. Non vi è dubbio che un numero considerevole di “bad actors” sono già all’opera per individuare e colpire macchine affette dalla famigerata falla.

Ed è solo l’inizio!

Facebook Comments