Cominciamo con la definizione di infrastruttura critica, ovvero di una infrastruttura dal cui funzionamento dipende lo sviluppo, la sicurezza e l’operatività di una nazione. L’interruzione dell’attività di una infrastruttura critica potrebbe avere un impatto significativo sull’efficienza di un intero stato. Tra le principali infrastrutture critiche annoveriamo le strutture per la produzione/gestione dell’energia, i sistemi di telecomunicazione, le infrastrutture per l’erogazione dell’acqua, banche, trasporti, servizi finanziari, servizi sanitari, sistemi di difesa.

Purtroppo queste infrastrutture sono oggetto di un numero considerevole di attacchi che fortunatamente sino ad oggi non hanno avuto conseguenze drammatiche per le popolazioni.

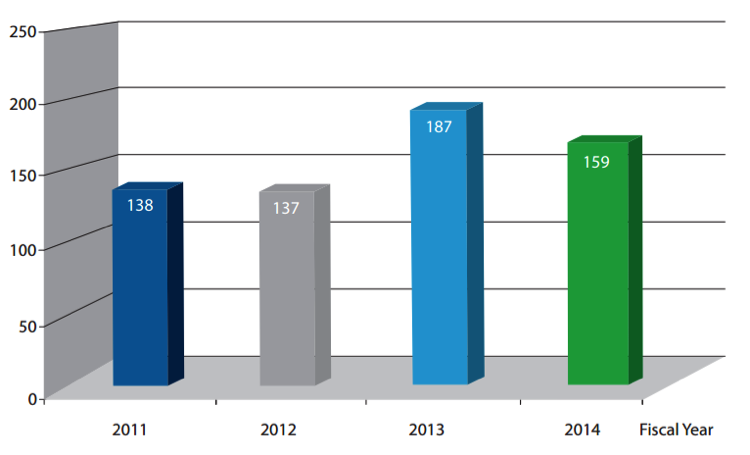

Nell’ultimo rapporto pubblicato dal ICS-CERT del Dipartimento della Sicurezza Interna degli Stati Uniti relativo al periodo Settembre 2014 – Febbraio 2015 è riportato che il numero di attacchi informatici contro le infrastrutture americane è stato di 245 nell’anno fiscale 2014. Badate bene che questo numero è rappresentativo solo degli eventi denunciati e scoperti dalle aziende di sicurezza e dagli operatori delle infrastrutture critiche, ma rappresenta probabilmente una minima parte del numero complessivo di incidenti.

Il dato allarmante è che in circa il 55% dei casi gli attacchi sono stati mossi da gruppi di hacker con elevate competenze informatiche che operano offensive mirate (APT) e che dispongono delle risorse sufficienti pianificare e compromettere l’infrastruttura obiettivo. Il rapporto sottolinea anche che le infrastrutture critiche sono anche obiettivo di attacchi organizzati da altre tipologie di attaccanti, quali criminali informatici ed hacktivist.

“Del numero totale di incidenti segnalati ICS-CERT, circa il 55 implica il coinvolgimento di minacce avanzate persistenti (APT). Altri tipi attori sono hacktivist, insider e criminali informatici. In molti casi, gli attaccanti restano ignoti a causa della mancanza di dati utili all’attribuzione.” afferma il rapporto.

Analizzando gli incidenti segnalati per ciascun settore è possibile notare che la maggior parte degli attacchi ha preso di mira infrastrutture critiche operative nel settore energetico seguito dalle settore per la produzione di componenti per sistemi critici (cioè la produzione di veicoli e componenti aeronautiche e aerospaziali). Circa il 30% degli incidenti ha colpito infrastrutture critiche nel settore energetico mentre gli attacchi contro le ‘produzioni critiche’ rappresenta il 27% del totale.

Altro dato allarmante è la capacità degli attaccanti di sfruttare falle sconosciute al momento dell’attacco (zero-day), peculiarità che garantisce il successo dell’offensiva non essendo i sistemi di difesa in grado di individuare la minaccia.

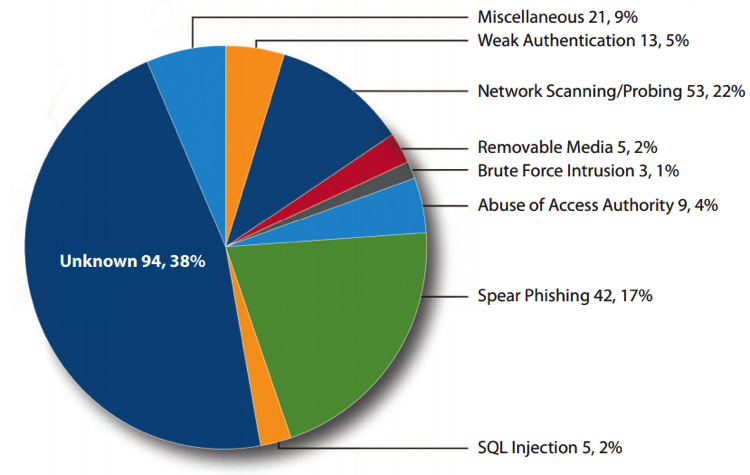

Analizzando le metodiche di attacco utilizzate negli incidenti è possibile concludere che per quasi la totalità degli incidenti sono state utilizzate le seguenti tecniche di attacco:

- Codici malevoli (malware) progettati per infettare reti isolate da Internet, anche note come air-gapped networks;

- spear phishing attacks;

- watering hole attacks;

- SQL injection attacks.

Il problema principale per gli esperti che hanno analizzato gli attacchi contro le infrastrutture critiche è la difficoltà di attribuire gli stessi a specifici attori. In molti casi questi attacchi rimangono nascosti per mesi, addirittura per anni, prima di essere individuati. Ciò è possibile grazie all’elevato livello di sofisticazione delle tattiche, tecniche e procedure (TTP) utilizzate. Per il 38% degli incidenti denunciati, le vittime non sono state in grado di identificare i soggetti responsabili degli incidenti né tantomeno il vettore di attacco sfruttata dagli hacker.

“Molti altri incidenti coinvolgono le infrastrutture critiche del paese, tuttavia questi attacchi sono quasi sempre non denunciati”, afferma il rapporto “ICS-CERT MONITOR”. “Le prove collezionate in fase di indagine non hanno fornito elementi utili a comprendere la strategia offensiva adottata dagli attaccanti”.

Il rapporto invita i responsabili delle infrastrutture critiche nazionali a segnalare qualsiasi tipo di attività sospetta e a condividere qualunque informazione inerente le minacce informatiche che hanno colpito i loro sistemi.

I processi di Threat Intelligence e la condivisione di informazioni sono attività essenziali per limitare il numero di incidenti, a Febbraio il Presidente degli Stati Uniti Obama ha annunciato un nuovo ordine esecutivo per la promozione nel settore privato delle attività di condivisione delle informazioni sulle principali minacce informatiche.

Ritengo essenziale che un simile approccio sia seguito anche da altri governi: la sicurezza di ciascuno stato dipende dalla tempestività della risposta e dalla capacità di acquisire e condividere dati sulle principali minacce informatiche.

Facebook Comments