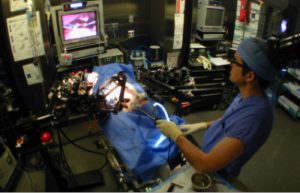

Mentre la tecnologia avanza inesorabile spesso ci troviamo a dover discutere degli aspetti connessi a sicurezza e privacy di soluzioni che per molti aspetti sono straordinarie. Oggi parliamo di telesurgery, ovvero della possibilità di poter operare un paziente a distanza grazie a sistemi complessi che consentono al chirurgo di eseguire le proprie azioni in remoto.

Fate attenzione a quanto sto per dirvi, contrariamente a quanto possiate pensare, la pratica del telesurgery è abbastanza diffusa, soprattutto in ambienti “critici,” come zone di guerra o difficilmente raggiungibili per vari motivi.

Tuttavia proprio in condizioni disagiate il primo problema da dover affrontare è una scarsa qualità delle connessioni utilizzate per trasmettere i comandi da una console di controllo al robot presente nella sala operatoria.

La pratica del telesurgery è miracolosa, consente di azzerare le distanze portando l’esperienza di medici esperti in sale operatorie dislocate talvolta in altri continenti. I vantaggi sono indiscutibili se pensiamo alla rapidità di intervento, alla qualità delle procedure ed all’abbattimento dei costi necessari agli spostamenti.

La telesurgery si basa tuttavia su un sistema complesso di componenti tecnologiche che sono l’eccellenza per quanto riguarda il calcolo computazionale, la robotica e la videocomunicazione.

Bello vero?

Pensate tuttavia per un istante ad un possibile attacco informatico a questi sistemi, in gioco c’è la vita del paziente sul tavolo operatorio. L’esperta Tamara Bonaci con alcuni colleghi dell’Università of Washington di Seattle hanno analizzato la capacità operativa di un sistema di telesurgery sotto attacco informatico. La dottoressa Bonaci con il suo staff ha testato il sistema di telesurgery Raven II, una soluzione all’avanguardia dalle elevate prestazioni e indiscussa efficacia.

Pensate tuttavia per un istante ad un possibile attacco informatico a questi sistemi, in gioco c’è la vita del paziente sul tavolo operatorio. L’esperta Tamara Bonaci con alcuni colleghi dell’Università of Washington di Seattle hanno analizzato la capacità operativa di un sistema di telesurgery sotto attacco informatico. La dottoressa Bonaci con il suo staff ha testato il sistema di telesurgery Raven II, una soluzione all’avanguardia dalle elevate prestazioni e indiscussa efficacia.

Il sistema Raven II è composto da due bracci chirurgici controllati a distanza da un medico, il software di controllo gira su una singola macchina basata su “software aperti” (ad esempio Linux oppure il Robot Operating System) mentre le comunicazioni sfruttano il protocollo Interoperable Telesurgery Protocol. Il collegamento tra il robot in sala operatoria e il chirurgo a distanza avviene attraverso un connessione dedicata e sicura. I costi tuttavia sono enormi e nella maggioranza dei casi i sistemi di telesurgery dovendo operare in aree a rischio dispongono di connessioni condivise e di bassa qualità, con ovvie ripercussioni in termini di sicurezza e privacy.

Bonaci e altri esperti hanno cercato di hackerare il robot ed interferire con l’intervento chirurgico. “A causa della natura aperta e incontrollabile delle reti di comunicazione, diventa facile per malintenzionato interferire o controllare la connessione tra il chirurgo ed il robot.”, ha spiegato Bonaci.

Il gruppo di esperti nel corso dei test ha condotto tre tipi differenti di attacchi analizzandone la risposta del sistema.

- Il primo tipo di attacco consiste nel modificare i comandi inviati dall’operatore al robot. Gli hacker hanno cancellato, ritardato o riordinato i comandi inviati attraverso la console, rendendo impossibile controllare il movimento del robot.

- Il secondo tipo di attacco è stato condotto con l’intento di forzare il robot in condizioni che lo portavano in uno stato di blocco. Ad esempio veniva richiesto al robot di ruotare uno dei bracci con un’angolazione non consentita, inutile dirvi quale sia stato l’effetto.

- La terza categoria consiste nel tentativo di prendere completo controllo del robot, operazione abbastanza semplice essendo i protocolli aperti e non essendoci sistemi di cifratura delle connessioni a protezione dei dati.

Come dimostrato dai ricercatori, un attaccante ha molte altre opzioni di attacco per rendere non operativo il sistema di telesurgery, ad esempio potrebbe inserirsi nella comunicazione inondando di comandi il robot che quindi andrebbe fuori servizio (attacco Denial of Service).

La soluzione più semplice per proteggere i sistemi telechirurgia è quindi l’adozione di processi di crittografia per la protezione delle informazioni in transito sulle connessioni. “L’uso della crittografia e di meccanismi di autenticazione ha un basso costo e consente di mitigare molti degli attacchi illustrati” sottolineano gli esperti.

Vorrei aggiungere che la crittografia può comunque essere aggirata con attacchi man-in-the-middle che potrebbe consentire agli aggressori di intercettare i ogni caso i segnali di controllo per manipolarli. Un altro elemento da considerare è relativo alla privacy dei pazienti, l’accesso al video dell’intervento potrebbe avere gravi conseguenze per il paziente.

I sistemi di telesurgery, così come ogni altro dispositivo medico, necessitano di una analisi attenta dei requisiti minimi di sicurezza, diversamente non passerà molto tempo prima che si legga di un grave incidente.

Facebook Comments