Correva l’anno 2009 quando John Matherly presentò alla comunità IT Shodan, un nuovo motore di ricerca alla Google specializzato nella ricerca di ogni genere di dispositivo connesso in rete. Al pari del fratello maggiore Google, Shodan indicizza ogni genere di informazione relativa ai dispositivi su Internet tale che i dati sono organizzati secondo vari assi di analisi, come nazione, marca e sistema operativo.

Dal 2009 molto è cambiato in rete, si pensi ad esempio all’esplosione del paradigma dell’Internet of Things con miliardi di dispositivi intelligenti oggi, e in futuro, sempre più connessi alla rete. Shodan, in questo contesto, stando alle parole del suo creatore, sta divenendo il nuovo motore di ricerca in grado di censire tale pletora di dispositivi.

L’Internet of Things oggi trova larga adozione in ogni settore: sono numerose le azione che utilizzano oggetti intelligenti per l’implementazione dei propri servizi. Peccato che spesso le stesse imprese ignorino i principi base di sicurezza che consentano loro di mettersi a riparo da brutte sorprese. La configurazione di questi dispositivi e relativa manutenzione, infatti, sono attività che vanno attentamente pianificate e gestite avendo molta cura delle principali problematiche in materia sicurezza.

Basta fare un esempio: un dispositivo non configurato correttamente potrebbe semplicemente essere localizzato tramite un motore di ricerca come Shodan e, a quel punto, comprometterlo sarebbe un gioco da ragazzi per un hacker le cui azioni spesso causano seri danni a persone e aziende.

In una dimostrazione fatta da John Matherly, l’esperto fu in grado di individuare alcuni sistemi per la lettura delle targhe delle automobili, a quel punto fu in grado di ricavare le informazioni relative agli automobilisti … inquietante non credete? Effettivamente questo è il prezzo da pagare se accettiamo di vivere in un mondo completamente interconnesso.

Gli esperti di sicurezza sono consapevoli delle potenzialità di strumenti come Shodan, soluzione portentosa per tutti, per gli amministratori di sistema così come per gli hacker: la sua semplicità di utilizzo lo rende, infatti, uno strumento privilegiato per la fase di ricognizione per un attacco informatico. Come abbiamo avuto modo di ripetere spesso, anche per Shodan vale il principio per cui il motore di ricerca, lo strumento, non è buono o cattivo di per sè ma può essere utilizzato per scopi che possiamo definire “buoni” e/o “cattivi”. Gli hacker, di certo, possono utilizzarne le funzionalità, soprattutto se non adeguatamente configurate, per identificare facilmente obiettivi vulnerabili in rete, come sistemi non aggiornati, e sfruttare le loro vulnerabilità per comprometterli.

In un mio precedente articolo avevo presentato una ricerca pubblicata da Forbes in cui venivano esaminati sistemi di controllo di turbine a vento e la relative falle di sicurezza.

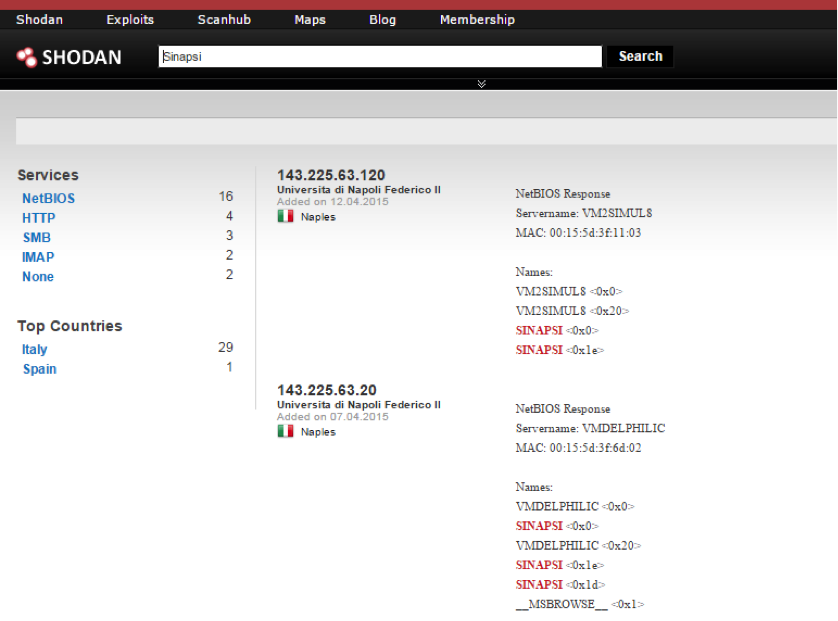

Mediante una semplice ricerca fatta con Shodan gli esperti localizzarono 31 sistemi vulnerabili per il controllo delle luci modello Sinapsi, 18 server XZERES 442SR ed un sistema Nova-Wind Turbine. Curioso notare che la maggior parte dei sistemi Sinapsi fosse in dotazione dell’Università di Napoli Federico II. Considerato che i sistemi in questione erano sistemi per il controllo delle luci, un hacker potrebbe comprometterli per causare un blackout.

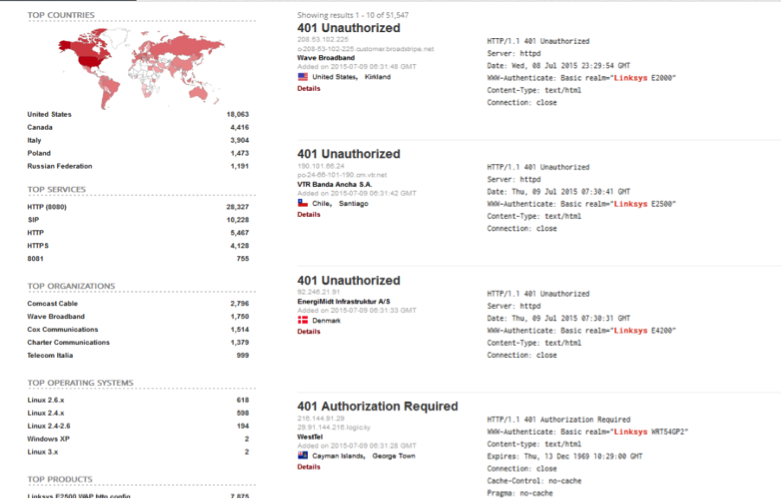

Se cercassimo invece la parola “Linksys” per recuperare informazioni sui popolari dispositivi di rete, avremo i seguenti risultati:

Shodan, tuttavia, non è in grado di raccogliere le informazioni dei miliardi di dispositivi intelligenti in rete e, ancora meglio, molti di essi se opportunamente configurati potrebbero evitare di divulgare informazioni potenzialmente utili a un attaccante.

In questo senso un ruolo importante lo hanno gli amministratori di rete che ignorano l’importanza della corretta configurazione di questi dispositivi: tale leggerezza rende molto facile “scovare” oggetti dell’Internet of Things che hanno impostazioni di fabbrica e, quindi, facilmente accessibili in remoto utilizzando password ben note e reperibili ovunque in rete.

Se avete intenzione di utilizzare uno di questi oggetti sinceratevi di come sia configurati … Shodan è lì pronto a catturare ogni vostro errore!

Facebook Comments