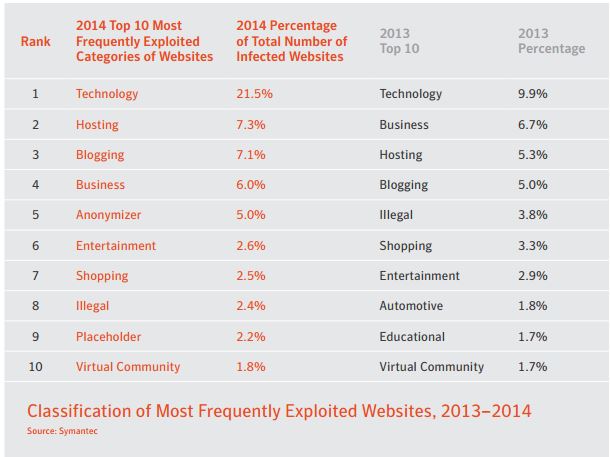

Se pensate che le categorie di siti più pericolose da visitare siano quelle con contenuti per adulti, quelle che riguardano attività illegali o i siti di “hacking” fareste bene a ricredervi. Secondo l’Internet Security Report 20 di Symantec (ma classifiche analoghe si possono trovare da altre fonti) le categorie di siti maggiormente compromesse sono quelle riportate di seguito

Seguendo l’assunto, considerato valido per anni, che la maggior parte delle minacce risieda in ben determinati siti di dubbia reputazione sarebbe molto più semplice rimanere protetti: un banale sistema di URL filtering, ad esempio in contesti aziendali, sarebbe sufficiente per bloccare l’accesso a quelle particolari pagine web mettendo al riparo l’organizzazione da contagi connessi al comportamento, a volte improvvido, dei dipendenti. Sfortunatamente la realtà è invece ben rappresentata dalla precedente tabella che ci mostra come i siti di “hosting” o di “blogging” siano molto più soggetti ad ospitare malware rispetto, ad esempio, a quelli con contenuti palesemente illegali.

Come è possibile tutto questo? Per rispondere occorre affrontare il tema del presente contributo: gli “Exploit Kit” (o “Exploit Pack”).

Per definire un exploit kit occorre ovviamente definire che cosa si intende per exploit ovvero l’attacco ad un sistema al fine di fare uso di una certa vulnerabilità del sistema stesso a proprio vantaggio. L’exploit kit è dunque un toolkit malevolo (una vera e propria “cassetta degli attrezzi” per cyber-criminali) che può essere utilizzato per sfruttare vulnerabilità o falle di sicurezza presenti in particolari software o determinati servizi. Questi kit sono generalmente dotati di un’interfaccia grafica che è utilizzabile anche da utenti (sempre malintenzionati, s’intende) senza speciali competenze, sono distribuiti a prezzi modici, se non gratuitamente, e sono corredate da documentazione per l’uso.

Diverse specie di queste “cassette degli attrezzi” sono state sviluppate nel tempo e vendute o noleggiate nei mercati dell’underground di Internet esattamente come avviene per i normali prodotti commerciali nell’Internet convenzionale, un tipico exploit kit solitamente fornisce una console di management, un preciso elenco di vulnerabilità mirate su diverse applicazioni e diversi “add-on” il cui scopo è rendere la vita facile al cyber-criminale di turno.

Secondo Malwarebytes:

- I due terzi del nuovo malware sono distribuiti attraverso exploit kit

- In media circa 2 miliardi di visitatori al mese sono esposti ad exploit kit

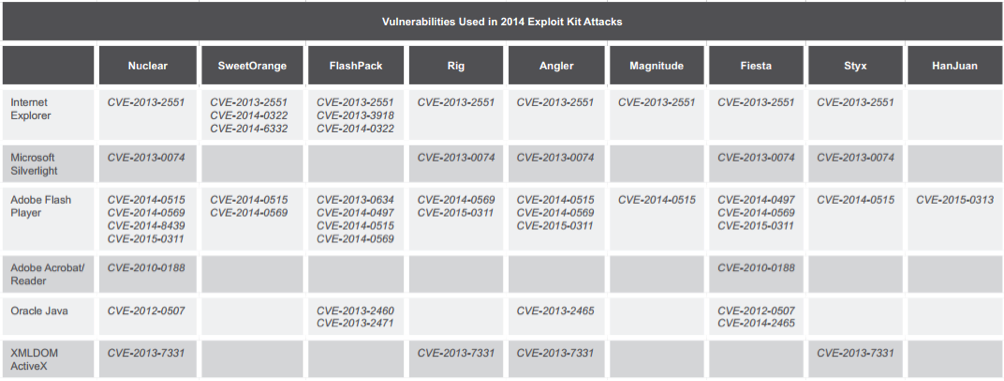

- Internet Explorer è il browser più comunemente abusato dagli exploit kit più diffusi

- Lo sfruttamento di vulnerabilità di Adobe Flash Player è sempre più popolare

- Exploit risalenti anche a 5 anni fa sono ancora comunemente utilizzati dagli exploit kit più popolari, ciò significa che, in molti casi, gli utenti non si occupano del “patching” dei sistemi in maniera efficace.

In generale le vulnerabilità maggiormente sfruttate dagli exploit kit sono quelle presenti nei browser, in Java, in Adobe Flash Player, in Adobe Acrobat e Reader. Di fatto in quegli ambienti che sono di largo e quotidiano uso per il lavoro di milioni di persone.

A titolo di esempio si mostra la seguente tabella che elenca le vulnerabilità usate da differenti Exploit Kit

Cerchiamo ora di dissezionare un exploit kit.

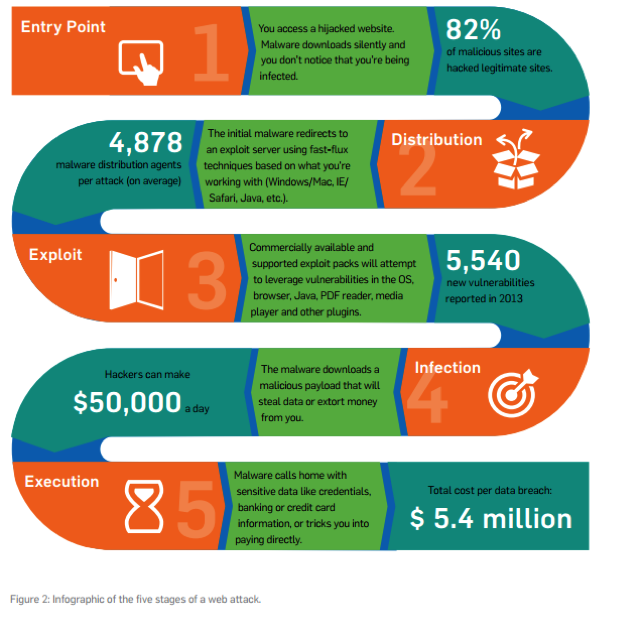

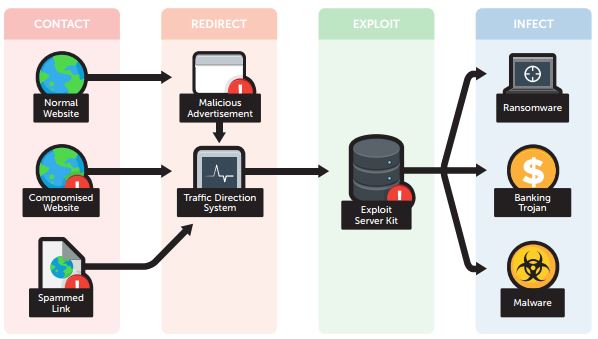

I cinque step dell’azione di un exploit kit sono:

- Contatto iniziale (Entry)

- Distribuzione del traffico (Traffic Distribution)

- Exploit

- Infezione (Infection)

- Esecuzione (Execution)

Il contatto iniziale. È il principio dell’infezione, in quello stadio l’attaccante invita capziosamente le proprie vittime ad iniziare il viaggio che le porterà ad essere compromesse. Il contatto è solitamente il risultato di una mail di spam all’interno della quale i destinatari sono indotti a cliccare un link attraverso tecniche di social engineering, un altro canale di infezione possono essere, come abbiamo detto precedentemente, dei siti legittimi che tuttavia risultano compromessi e ospitano del codice malevolo (opportunamente iniettato dagli attaccanti) che ridirige il malcapitato visitatore verso l’exploit kit. Un’altra forma di attacco è il malvertising, tecnica attraverso la quale alcuni annunci pubblicitari opportunamente confezionati dirottano la vittima al server contenente l’exploit kit: il malvertising rende quindi qualsiasi sito web che mette a disposizione i propri spazi per annunci pubblicitari un possibile vettore di infezione.

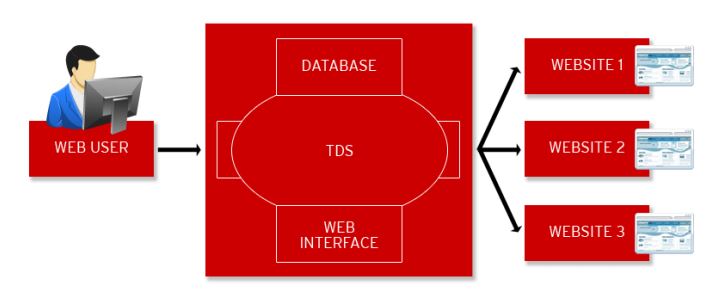

Distribuzione del traffico. La seconda fase, se vogliamo più tecnica della precedente, è quella a mio avviso più interessante. Tramite l’utilizzo di strumenti denominati TDS (Traffic Distribution Systems) – Sutra o Keitaro ne sono degli esempi – una volta che l’ignaro utente passa il primo stadio, quello del contatto, vengono messe in atto molteplici redirezioni del traffico di rete che risultano quasi impossibili da tracciare. Le vittime vengono dunque sottoposte, attraverso questi strumenti, ad un’accurata profilazione sulla base della geolocalizzazione del loro indirizzo IP, del sistema operativo, del browser o di altri metadati che contribuiscono ad innalzare le il rating (inteso come probabilità che sia vulnerabile) del client. Il gestore dell’exploit kit può anche decidere di scartare una tipologia di utenti in base a criteri predeterminati.

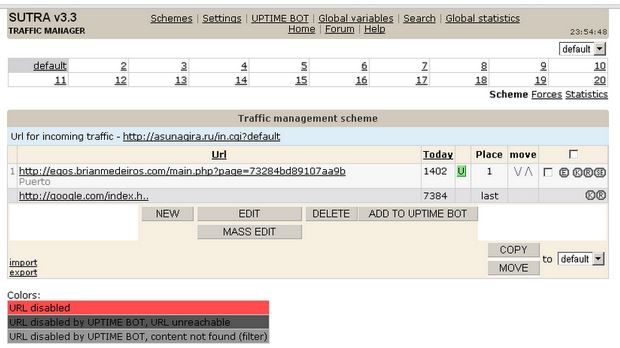

I TDS spesso filtrano il traffico giudicato indesiderato (secondo i criteri criminali) al fine di mantenere i propri siti nascosti ai crawler (sistemi automatizzati che perlustrano il web e costruiscono un indice dei contenuti di ciò che hanno visitato) dei motori di ricerca e alle aziende che si occupano di sicurezza. Questo tipo di traffico viene usualmente reindirizzato a siti “normali”, contrariamente a ciò che proviene da quelle che vengono ritenute potenziali vittime. Altre tecniche di elusione come il fast-flux vengono utilizzate per prevenire il “blacklisting” degli indirizzi. È interessante notare come alcuni sistemi TDS siano perfettamente legittimi e utilizzati per fini commerciali, ma come molto spesso accade anche soluzioni legali possono essere utilizzate per scopi malevoli e in questo caso invece di instradare un utente verso una destinazione lecita, la vittima viene dirottata sul sito contenente il malware. Soluzioni come Sutra TDS possono essere acquistate dai gestori degli exploit kit per poche centinaia di dollari e vale la pena notare che chi si occupa della redirezione del traffico è un soggetto diverso da chi gestisce l’exploit kit (che in questo caso compra un servizio) a dimostrazione di quanto sia articolato e specializzato il mondo del cybercrime.

Exploit La vittima, alla fine, giunge alla “landing page” dell’exploit kit, la quale provvede ad analizzare l’ambiente del client “target” per determinarne le vulnerabilità da sfruttare per sferrare l’attacco, una volta che le applicazioni vulnerabili sono state identificate (solitamente il browser, Flash Player o lettori di PDF), il corrispondente malware viene scaricato sulla macchina obiettivo, può trattarsi di un malware per effettuare frodi bancarie o magari di un “ransomware”, a seconda dello scopo che i criminali si sono prefissati.

Ancora una volta, chi acquista l’exploit kit è un soggetto diverso da chi lo ha sviluppato: la filiera del crimine è evidentemente articolata.

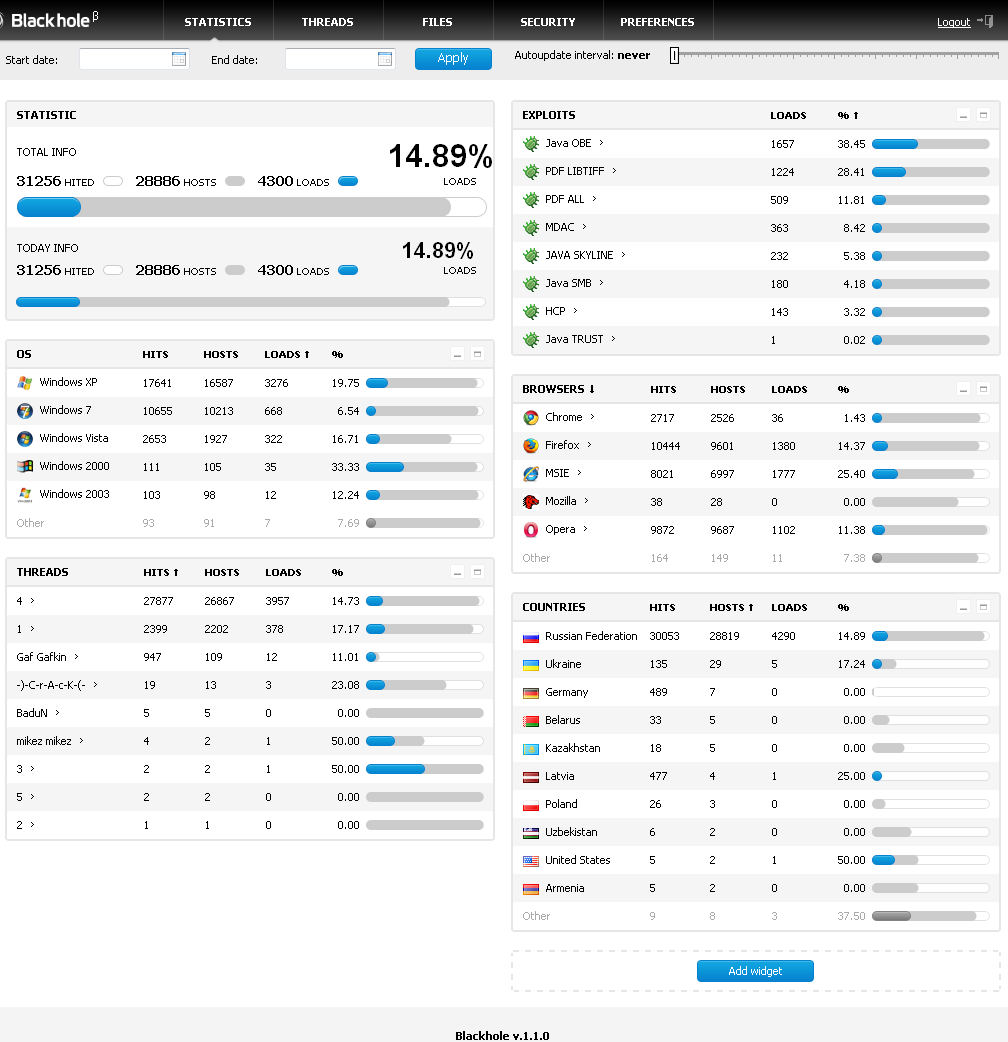

Per poter apprezzare la cura con cui vengono creati questi strumenti al servizio del crimine è possibile ad esempio osservare la dashboard dell’exploit kit “Blackhole” nella figura seguente:

Esecuzione Questa è la fase conclusiva: il malware è ora inoculato all’interno della macchina vittima e può dunque svolgere il suo compito: rubare credenziali o numeri di carta di credito da rivendere nel black market oppure chiedere un riscatto per ottenere la restituzione dei propri dati. Ed è ovviamente il momento peggiore per le imprese che, sabotate dall’interno, rischiano danni economici, legali e di immagine potenzialmente letali.

Cosa fare?

A questo punto abbiamo realizzato quanto sia frastagliato l’ecosistema degli exploit kit, questo mondo comprende infatti chi scrive il malware vero e proprio, chi si occupa della parte della redistribuzione del traffico, chi provvede alla scrittura del codice degli exploit kit e chi acquista ed utilizza gli exploit kit stessi. La natura “multi stadio” della minaccia (i cinque step descritti in precedenza) contribuisce a rendere difficoltoso combattere gli exploit kit se non con un approccio a più livelli anche per quanto riguarda la difesa. Qui la strategia di impresa non può mancare: sarà utile adottare soluzioni di “url filtering”, coadiuvate da sistemi che analizzano le pagine web alla ricerca di codice sospetto prima che questo raggiunga l’endpoint con una analisi deve essere di tipo “comportamentale” e non limitata alle signtaure considerata la natura polimorfica delle minacce e le tecniche di evasione utilizzate (obfuscation ad esempio). Per ridurre ulteriormente la superficie di attacco è bene che le aziende seguano un altro suggerimento, quello di bloccare “Flash” e l’esecuzione automatica degli script a livello di browser. Anche l’utilizzo di Java dovrebbe essere limitato allo stretto indispensabile. Soluzioni avanzate non possono inoltre prescindere dall’applicazione della “threat intelligence” al fine di tenere costantemente monitorata l’evoluzione delle nuove minacce e determinare quindi nuovi metodi di detection. Tuttavia le raccomandazioni fondamentali e più decisive per proteggersi dagli exploit kit è quella forse più banale, ma molto spesso trascurata: applicare il patching dei sistemi e creare cultura della sicurezza nei propri dipendenti.

Facebook Comments