Le virtual private network (VPN) consentono di estendere una rete privata su una connessione pubblica, esse sono utilizzate di frequente da un gran numero di aziende in tutto il mondo per garantire un accesso remoto sicuro alle risorse aziendali ai propri dipendenti proteggendo i dati in transito.

Proprio per il largo uso delle VPN che normalmente fanno le aziende, i principali sistemi che le implementano sono oggetto di interesse di gruppo di criminali informatici ed hacker al soldo di governi.

Le reti VPN sono utilizzate per accedere a risorse interne all’azienda e ai dati sensibili che ospitano: è chiaro, quindi, che l’intento principale di un attaccante è quello di rubare credenziali dei dipendenti che possono fornire accesso alla rete aziendale. Parliamo, di fatto, di spionaggio aziendale e di crimine informatico che di solito colpiscono aziende di profilo medio alto.

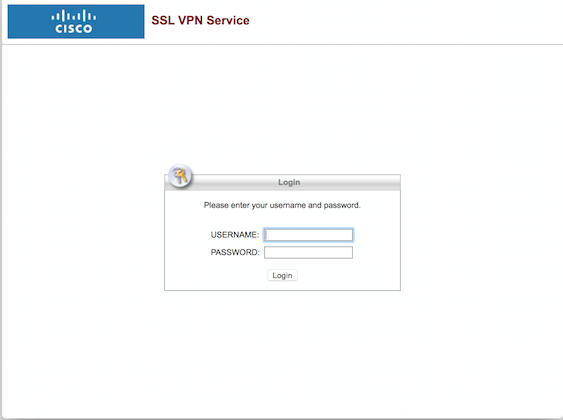

I ricercatori della azienda di sicurezza Volexity hanno di recente scoperto una serie di attacchi informatici che hanno preso di mira le aziende che utilizzano uno dei prodotti più diffusi per l’implementazione di una VPN, il sistema Cisco VPN SSL clientless, anche noto come CISCO WebVPN per la sua interfaccia web accessibile attraverso un comune browser.

Gli attaccanti hanno messo a punto un codice malevolo, una backdoor, per collezionare le credenziali di accesso di ignari dipendenti mentre accedono alle risorse Web interne all’azienda, come documenti condivisi su repository interni.

Il mese scorso alla Conferenza CERT-UE tenutasi Bruxelles, gli esperti dell’azienda Volexity hanno tenuto una presentazione che ha illustrato una recente campagna condotta da criminali informatici che hanno elaborato un metodo semplice quanto efficace per compromettere i sistemi Cisco WebVPN. Gli aggressori sono stati in grado di impiantare con successo un codice JavaScript nelle pagine di login, in questo modo ogni volta che un impiegato cerca di accedere ad una risorsa aziendale le sue credenziali vengono catturate dal codice malevolo ed inviate all’attaccante.

La backdoor utilizzata dagli attaccanti risulta molto difficile da individuare in quanto il JavaScript malevolo è ospitato su un sito esterno e vi si accede solo tramite connessioni HTTPS sicure.

La lista delle vittime di questa nuova metodica di attacco è lunga e include aziende, organizzazioni non governative, organizzazioni mediche, università ed istituzioni accademiche, come spiegato in un blog post dai ricercatori della Volexity. Molti degli attacchi osservati dai ricercatori della Volexity hanno preso di mira aziende high-tech e organizzazioni governative Giapponesi. Gli hacker hanno modificato le pagine di login dell’applicazione Cisco WebVPN per caricare il codice JavaScript.

Come fanno gli attaccanti ad impiantare la backdoor nel sito delle vittime?

Secondo gli esperti vi sono essenzialmente due metodiche:

- Utilizzando un codice in grado in grado di sfruttare una falla nota dei sistemi Cisco WebVPN (CVE-2014-3393) che è stata risolta più di un anno fa. In tal caso, le aziende vittime degli attacchi non hanno aggiornato i propri sistemi.

- Gli hacker riescono ad accedere come amministratori al sistema e vi iniettano il codice malevolo, ciò è possibile per esempio attraverso un attacco di spear phishing con cui si riesce a catturare le credenziali di un amministratore di sistema.

Cisco ha confermato di essere a conoscenza della scoperta fatta dai ricercatori dell’azienda Volexity e afferma di aver già prontamente rilasciato le patch per Cisco WebVPN lo scorso anno. I clienti Cisco sono invitati ad adottare le necessarie misure per la protezione dei propri ambienti, compresa la configurazione dei propri Firewall attenendosi alle best practices suggerite da Cisco.

Facebook Comments