I miei lettori più affezionati ricorderanno sicuramente il Token killer USB, la chiavetta che una volta inserita nell’USB di un PC ne danneggiava irreparabilmente la scheda madre rendendo il device inutilizzabile. Era marzo, quando presentai il dispositivo di questa chiavetta USB messa a punto da un tecnico Russo di nome “Dark Purple.”

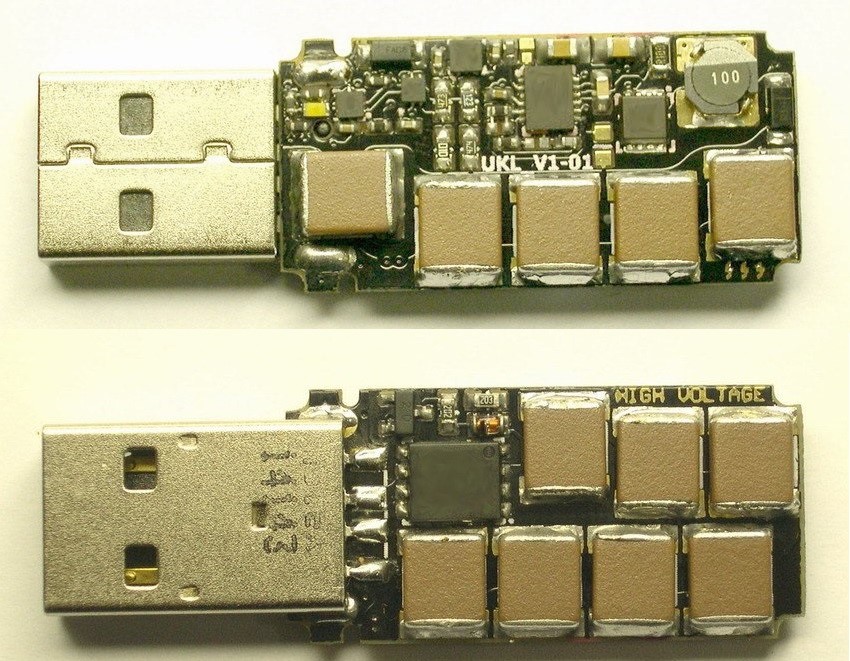

L’idea di base dell’esperto è semplice ed utilizza una circuiteria elementare composita di un convertitore DC/DC, alcuni condensatori ed un dispositivo transistore. La USB Killer una volta inserita nella porta USB comincia a caricare i condensatori. Immaginate i condensatori come una sorta di batteria, una volta raggiunto il voltaggio di 110V la chiavetta scarica la carica elettrica sulla circuiteria del PC. Boom! Ripetendo più volte questo processo di carica e scarica si riesce a danneggiare la circuiteria del PC, nulla di trascendentale, quindi.

Ora Dark Purple ha lavorato ulteriormente alla sua invenzione, sfornando la versione USB Killer 2.0. I principali miglioramenti sono relativi al voltaggio di uscita che è stato raddoppiato (220V) e a una revisione del disegno elettrico della chiavetta che l’ha resa più compatta.

Dark Purple ha spiegato che per condurre i suoi test, ha distrutto il suo Thinkpad X60 così come visibile nel video sotto riportato:

Analizziamo il caso USB Killer nell’ottica di una azienda, immaginate che in qualche modo un vostro dipendente trovi una chiavetta in terra o incustodita su una scrivania: credetemi nella quasi totalità dei casi quella chiavetta finirà in uno dei PC dell’azienda. Tranquilli è normale se non istruiamo il personale!

A questo punto la cosa migliore che possa accadervi e che vi si frigga il PC con una USB Killer 2.0; qualora, infatti, dovesse trattarsi di una chiavetta contenente un malware la situazione sarebbe ben più grave, perché il codice malevolo potrebbe propagarsi indisturbato all’interno della rete aziendale.

Alziamo il tiro e pensiamo ad un contesto governativo, un ufficio in cui sono gestiti documenti sensibili per la sicurezza nazionale, un ufficio in cui le reti sono separate da Internet (air-gapped networks) e quindi ritenute erroneamente al sicuro. Un token USB potrebbe essere il vettore di attacco ideale.

Questo lo sanno bene le agenzie di intelligence, prova evidente è che tra i documenti rivelati da Edward Snowden vi fosse la conferma dell’esistenza di dispositivi simili usati per operazioni di spionaggio. E la storia ha molto da raccontare in questo senso: il primo esempio di arma cibernetica, Stuxnet, fu introdotto nel sito nucleare di Natanz in Iran attraverso una chiavetta USB, mentre nell’arsenale dell’Equation Group APT, uno dei gruppi di cyber spie più attive, vi fu trovato un dispositivo di nome Fanny che utilizzava una chiavetta USB per compromettere irreparabilmente i PC delle vittime.

E ora una domanda… se alla prossima conferenza cui prenderete parte delle avvenenti signorine o dei baldi steward vi offrissero come gadget una chiavetta USB, come vi comportereste?

Alla prossima!

Facebook Comments