I dispositivi appartenenti all’Internet delle Cose sono bersagli privilegiati per i criminali informatici: ogni giorno si registrano nuovi attacchi per le più disparate finalità. Molti, troppi dispositivi, non sono stati progettati seguendo un approccio corretto in materia sicurezza informatica, il loro utilizzo, quindi, finisce per esporre gli utenti al rischio di attacchi. Smart TV, contatori delle utenze e frigoriferi intelligenti sono potenzialmente sfruttabili per attacchi informatici.

Oggi parliamo di telecamere a circuito, estremamente diffuse ed adottate da aziende in ogni settore. I moderni sistemi di sorveglianza, spesso riferiti con il termine CCTV, possono essere utilizzati per attacchi di Distributed Denial-of-Service (DDoS) da parte di gruppi criminali.

In un attacco DDoS le macchine e i dispositivi utilizzati dall’attaccante inviano un gran numero di richieste al sistema obiettivo sino ad esaurirne deliberatamente le risorse. Pensiamo ad un sito web, inondando il sito di richieste si finisce inevitabilmente col renderlo non più in grado di erogare il servizio ai clienti.

Le telecamere a circuito chiuso utilizzate per la sorveglianza perimetrale potrebbero essere reclutate in botnet di grandi dimensioni utilizzabili per attacchi contro una qualunque risorsa esposta in rete.

Nel 2014, gli esperti dell’azienda di sicurezza Incapsula di Imperva sono stati i primi a lanciare un allarme circa lo sfruttamento di questa particolare categoria di dispositivi per attacchi di DDoS. I criminali informatici sono soliti sfruttare l’errata configurazione di telecamere a circuito chiuso (CCTV) per comprometterli. E’ molto semplice localizzare in rete telecamere CCTV che utilizzano ancora le impostazioni di fabbrica, ad esempio password di accesso facilmente recuperabili dai manuali disponibili in rete.

Un anno dopo Imperva ha pubblicato un nuovo rapporto sull’argomento rivelando che telecamere a circuito chiuso sono state sfruttate per eseguire un severo attacco di DDoS contro i sistemi di un loro cliente: l’attacco ha raggiunto 20.000 richieste al secondo. Gli esperti hanno spiegato che gli attaccanti hanno utilizzato circa 900 telecamere a circuito chiuso basate su una distribuzione Linux e il software BusyBox. “Non è sorprendente, visto che le telecamere a circuito chiuso sono tra i dispositivi dell’IoT più comuni. Nel 2014, il numero di telecamere di sorveglianza in tutto il mondo ha raggiunto i 245 milioni” spiega il rapporto pubblicato da Imperva.

Gli esperti che hanno analizzato le telecamere a circuito chiuso compromesse hanno confermato che la maggior parte di esse era accessibile tramite credenziali di accesso predefinite. Addirittura alcuni degli indirizzi IP coinvolti nell’attacco appartenevano a telecamere situate in un centro commerciale a soli cinque minuti dall’ufficio dell’Imperva. Gli esperti hanno inoltre notato che telecamere a circuito chiuso compromesse sono state accedute da più indirizzi IP, circostanza che suggerisce che i dispositivi siano stati sfruttati da diversi gruppi di hacker da diverse parti del mondo.

I ricercatori hanno scoperto che per compromettere le telecamere è stato utilizzato il malware Bashlite, sviluppato ad hoc per infettare le architetture ARM-based proprie dei dispositivi dell’IoT.

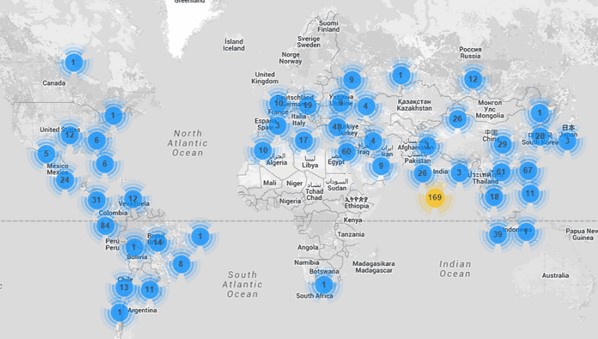

L’analisi del traffico ha reso possibile l’individuazione della locazione geografica delle sorgenti degli attacchi; la maggior parte delle telecamere compromesse è stata localizzata in India, Cina, Iran, Indonesia, USA, e Tailandia, ma ve ne sono alcune installate anche in Italia.

Inutile sottolineare, in questo contesto, l’importanza degli aspetti di sicurezza dell’Internet of Things: pur senza allarmismi vale la pena di riflettere seriamente su come questi oggetti stiano ampliando la superficie di attacco di individui o aziende per agire di conseguenza.

Facebook Comments