A chi si occupa di implementare la sicurezza nelle aziende sarà certamente capitato di ricevere proposte relative all’applicazione di soluzioni anti-APT da parte di fornitori e vendor. Cercherò di analizzare che cosa si intende per APT e come questo problema possa essere affrontato dalle aziende.

Il NIST definisce un’Advanced Persistent Threat (Minaccia Avanzata e Persistente) come:

Un avversario che possiede sofisticati livelli di competenza e una quantità significativa di risorse che gli permettono di creare le opportunità di raggiungere i propri obiettivi utilizzando molteplici vettori di attacco (ad esempio di tipo software, di tipo fisico o tramite l’uso dell’inganno). Questi obiettivi includono tipicamente stabilire ed estendere la propria presenza all’interno dell’infrastruttura tecnologica delle organizzazioni “bersaglio” allo scopo di “esfiltrare” informazioni, indebolire o impedire aspetti critici di una missione, di un programma o dell’organizzazione stessa; ovvero insinuarsi all’interno dell’infrastruttura per portare a termine i propri obiettivi in futuro. In sintesi l’APT :

- persegue i suoi scopi in maniera continua e per un esteso periodo di tempo

- si adatta agli sforzi di chi si difende per resistere

- è determinata a mantenere il necessario livello di interazione con la vittima per portare a termine i propri scopi

Scomponendo l’acronimo APT possiamo quindi contestualizzare ciascun termine come segue

- Advanced (Avanzata). Significa che l’avversario può operare all’interno dell’intero spettro delle intrusioni informatiche, utilizzando i più comuni, pubblicamente disponibili, sistemi di sfruttamento di vulnerabilità ben note ovvero elevando il livello del “gioco” ricercando nuove vulnerabilità e sviluppando in proprio gli “exploit” a seconda della postura di sicurezza dell’obiettivo.

- Persistent (Persistente). Significa che l’attaccante è formalmente incaricato di portare a termine una missione, non si tratta di intrusioni casuali. Come un’unità di intelligence, l’attaccante riceve direttive e lavora per soddisfare i bisogni del “mandante”. Persistente non significa che sia necessaria una continua esecuzione di codice malevolo sui computer vittima, piuttosto ha il significato di mantenere viva ed attiva la propria presenza per il tempo necessario per portare a termine il compito.

- Threat (Minaccia). Significa che l’avversario non è un semplice frammento di “codice”. Questo passaggio è fondamentale: non si confonda in questo contesto il termine minaccia con “malware”. Il “malware”, seppure sofisticato, potrebbe far pensare a qualcosa di lievemente meno preoccupante, al contrario in questo caso l’avversario è una minaccia perché è organizzato, finanziato e motivato. In taluni casi si parla di diversi gruppi, coordinati fra loro, specializzati ciascuno in una ben precisa missione all’interno dell’obiettivo generale.

Si tratta di un problema nuovo? Non esattamente: nel 2006 gli analisti della United States Air Force coniarono il termine APT per facilitare la discussione con le controparti civili relativamente alle attività di intrusione, potendo contare su una definizione “asettica” senza dover rivelare informazioni cosiddette “classificate”.

Quali sono gli obiettivi di un’APT?

Citando Richard Bejtlich gli obiettivi di un’APT possono essere:

- Politici. In certi casi si può arrivare alla repressione della propria stessa popolazione nel nome della “stabilità”.

- Economici. Lo scopo può essere il furto di proprietà intellettuale (PI) in danno delle vittime, la PI potrà essere copiata, venduta, studiata ed utilizzata in maniera fraudolenta per trarre vantaggio competitivo, ovvero potrà confluire e coadiuvare la ricerca locale per produrre nuovi prodotti e servizi in modo più economico rispetto alla concorrenza.

- Tecnici. In questo caso il fine è strumentale, nel senso che lo scopo è amplificare l’abilità dell’attaccante di portare a termine la propria missione. Ciò include l’ottenimento dell’accesso a codice sorgente, al fine di raffinare le possibilità di “exploit”. Può anche significare, per l’attaccante, comprendere le metodologie di difesa della vittima al fine di superarle o annientarle.

- Militari. In quest’ambito, lo sforzo dell’attaccante è quello di identificare le debolezze della vittima in modo da permettere a forze militari “inferiori” di avere la meglio su avversari militarmente più forti.

A questo elenco, personalmente aggiungerei un’altra classe di obiettivi:

- Finanziari. In questo caso lo scopo finale è l’appropriazione di denaro.

Come si può vedere nessun ambito può ritenersi sicuro, purtroppo.

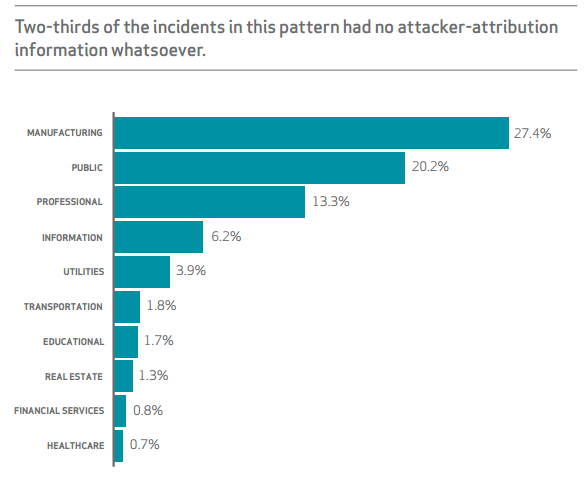

Secondo il DBIR 2015 di Verizon la distribuzione degli attacchi di “Cyber espionage” è quella che viene riportata nella tabella seguente, a tal proposito Verizon sottolinea che nei due terzi dei casi è stato impossibile definire la “attribution” dell’incidente (ossia trovare prove relative a chi sia il colpevole):

Un famigerato esempio di APT, che fra l’altro non ha preso di mira un settore specifico, è “Dark Hotel”, in questo caso la campagna malevola aveva come obiettivi gli ospiti di grandi catene di alberghi di lusso. I bersagli sono stati amministratori delegati, vicepresidenti, direttori vendita e marketing nonché vertici dei reparti “ricerca e sviluppo”. Questa APT è stata attiva dal 2010 al 2014 prima di essere portata pienamente alla luce.

Come si sviluppa l’attacco?

Una volta stabiliti gli scopi e l’obiettivo, il ciclo di vita di un’APT può essere così schematizzato:

- Attività di profilazione e reconnaissance iniziali

- Compromissione iniziale / Penetrazione

- Realizzazione di un “foothold”, ovvero di un punto di appoggio-base

- Escalation dei privilegi / Movimenti laterali / Mantenimento della presenza

- Exfiltration dei dati

- Conclusione della missione

Per quanto riguarda la profilazione e la reconnaissance trovo particolarmente esaustive le descrizioni che ne fa Antonio Ieranò, dal quale attingerò anche nel prosieguo dell’articolo:

La profilazione richiede la costruzione di una scheda del bersaglio che contenga la maggior parte delle informazioni possibili utili allo svolgimento delle attività prevista, questa profilazione fa riferimento anche a caratteristiche “umane” del bersaglio quali struttura societaria, interfacce pubbliche, impiegati, competition, vicini, asset, distribuzione geografica…

Le attività di ricognizione permettono la definizione della topologia di rete del bersaglio, compresa la struttura dei routing, OS fingerprinting, l’analisi dei DNS e comportano ogni procedimento che possa portare all’acquisizione di dati di definizione almeno della struttura esterna delle rete del bersaglio.

La profilazione può essere effettuata tramite tecniche OSINT e attingere ai siti di social networking, ai motori di ricerca, agli atti pubblici di conferenze, così come a sorgenti illegali. La ricognizione può far uso di tecniche di Social Engineering, spear phishing, indagini sui DNS, semplici port scanning o analisi delle vulnerabilità dell’obbiettivo.

La penetrazione nel sistema fa uso delle tecniche classiche, quali ad esempio lo spear phishing, ma in sostanza in questa fase avviene ciò che viene comunemente descritto come “weaponization” (ossia il percorso che porta dalle vulnerabilità riscontrate al passo precedente al loro effettivo sfruttamento (exploit).

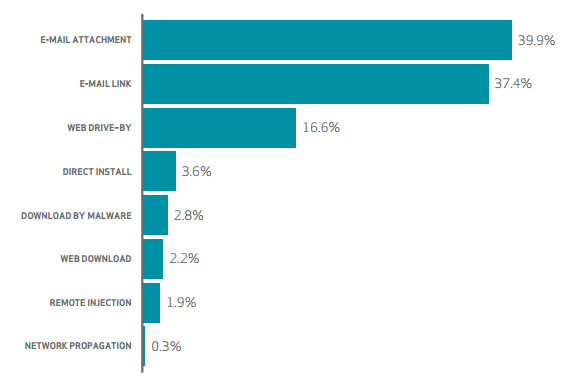

Anche in questo caso ci viene in aiuto il DBIR 2015 di Verizon con una tabella che riporta in percentuale i possibili vettori di installazione del malware:

Come si può intuire, le aziende non possono trascurare le possibili minacce contenute in messaggi e-mail, il suggerimento è quello di adottare le adeguate contromisure tecniche ed effettuare campagne di “awareness” e sensibilizzazione nei confronti dei propri utenti.

Lo stabilire una base (foothold) ed il suo mantenimento è importante in quanto assicura all’attaccante il l’accesso e il controllo del sistema vittima, al fine di stabilizzare la propria presenza, l’intruso deve installare una “backdoor” e dar vita ad una struttura di “comando e controllo” (Command & Control, C&C) che permetta l’esecuzione di comandi arbitrari.

A questo punto, a partire dalla base stabilita e sfruttando il canale ormai aperto al punto precedente, facendo uso di tecniche di privilege escalation e movimenti laterali, ci si avvicina allo scopo prefissato che è quello di appropriarsi dei dati ritenuti interessanti a scapito della vittima. Questa è la fase denominata di “exfiltration” che porta a considerare conclusa con successo la missione dell’attaccante.

Come difendersi?

Come abbiamo visto nel precedente paragrafo, pur descritta per sommi capi, l’attività di un’APT è talmente complessa e articolata in termini di spazio, tempo, metodologie che risulta intuitivo comprendere come non esista un “silver bullet” capace di contrastare una minaccia di questo tipo. Quindi che fare? È come sempre necessario un approccio olistico al problema che faccia riferimento ai paradigmi della difesa in profondità. Ogni organizzazione che voglia contrastare il pericolo delle APT dovrà pertanto rendere difficile la vita all’attaccante nella fase iniziale dotandosi di firewall e antimalware ad esempio, curando in particolar modo l’infrastruttura DNS, e implementando soluzioni IPS. Il monitoraggio dovrà essere continuo tramite l’uso di strumenti come i SIEM e mediante politiche di vulnerability assessment e patch management. I rischi di privilege escalation la compromissione di un account potranno essere mitigati da NAC (Network Access Control), IAC (Identity and Access Control) e soluzioni DLP (Data Leak Prevention). Un monitoraggio continuo e specializzato da parte di un SOC rappresenta il collante principe alla giusta postura di sicurezza aziendale. In ultimo è bene sottolineare come solamente un’indagine forense ben condotta può fornire alla vittima , in caso di effettiva compromissione ed exfiltration, gli strumenti legali per rivalersi contro i colpevoli e per l’implementazione di misure correttive.

Facebook Comments