Lo scorso venerdì l’ISIS ha inflitto un duro colpo all’occidente, i terroristi hanno ancora una volta portato l’orrore della guerra nelle nostre case. Parlo di guerra perché quanto accaduto a Parigi non ha nulla di religioso, bensì una marcata connotazione militare, espressione di una strategia pianificata e coordinata con meticolosa precisione.

Ho preferito il silenzio sino ad oggi in rispetto dei troppi innocenti che hanno perso la vita per mano dei terroristi, ma oggi vorrei discutere brevemente con voi delle troppe speculazioni che circolano in rete in merito all’attentato, in particolare sul fatto che i terroristi abbiano beneficiato delle informazioni rivelate dal popolare whistleblower Edward Snowden. L’uomo, come tutti sappiamo, ha diffuso una quantità impressionate di documenti relativi alle attività di sorveglianza in rete degli Stati Uniti e dei suoi alleati, i Five Eye (Regno unito, Nuova Zelanda, Canada, Australia, e Usa ovviamente). I documenti hanno rivelato al mondo come qualunque comunicazione telefonica ed ogni flusso di dati in Internet sia oggetto di interesse da parte delle agenzie di intelligence.

I file top secret rivelati illustrano in dettaglio le diverse architetture utilizzate per spionaggio massivo dall’intelligence e illustrano le numerose operazioni condotte dalle spie informatiche americane. All’indomani dell’attacco a Parigi, in troppi hanno additato la rivelazione di tali documenti come una delle principali cause del crudele attentato.

Sebbene sia innegabile l’impatto delle rivelazioni di Snowden sull’intelligence statunitense e sui suoi metodi, attribuire ai documenti la responsabilità di aver avvantaggiato i terroristi è pura follia. Prendo spunto da un articolo pubblicato dal popolare giornalista Glenn Greenwald sul portale online The Intercept:

“Una premessa chiave, sembrerebbe che prima delle rivelazioni di Snowden, i terroristi utilizzavano in maniera impropria telefoni ed inviavano e-mail in chiaro, così che l’intelligence occidentale riusciva a monitorarli senza problemi. Ma allora non si spiegherebbe perché non siano stati prevenuti gli attacchi terroristici del 2002 a Bali, nel 2004 a Madrid, nel 2005 a Londra, nel 2008 a Mumbai, e ad aprile 2013 alla Maratona di Boston. Come sarebbero riusciti ad organizzare gli attentati eludendo l’intelligence prima del Giugno 2013, momento in cui Snowden a iniziato a divulgare i documenti?”, afferma Greenwald.

La realtà è che le rivelazioni di Snowden hanno confermato solo l’esistenza di una macchina di sorveglianza complessa il cui uso era già noto ai terroristi di ISIL e di al Qaeda.

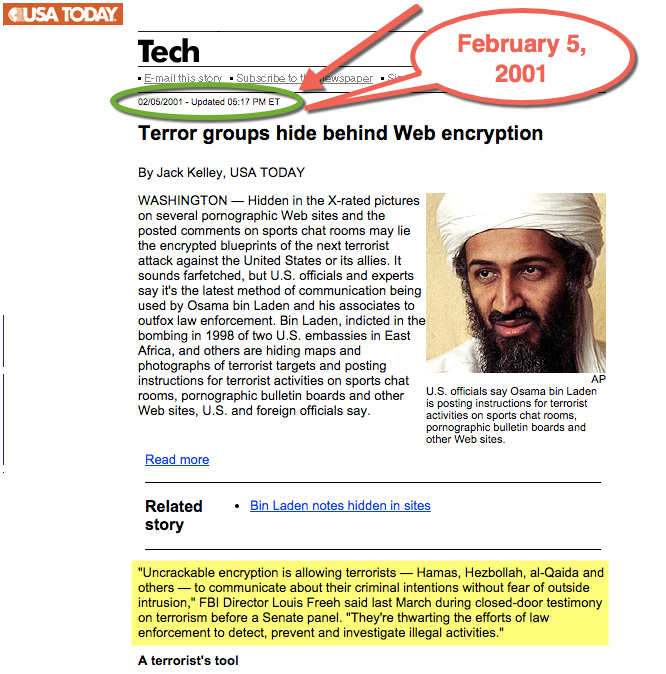

I terroristi erano chiaramente a conoscenza del monitoraggio delle comunicazioni gestite da numerosi governi, lo dimostra il fatto che hanno sempre evitato telefoni e l’uso della crittografia e-mail era già popolare prima delle rivelazioni di Snowden. I media riportavano l’uso di complessi meccanismi crittografici da parte dei terroristi molti anni prima del caso Snowden tanto che, a più riprese, è stato sottolineato che i membri di al Qaeda stavano usando la crittografia per proteggere i propri messaggi dalle attività di sorveglianza dell’intelligence. Il web è pieno di articoli che riportano quanto sto asserendo, guardate questo articolo estratto dalla testata USA Today, pubblicato nel Febbraio 2001, circa 12 anni prima venisse fuori il nome di “Edward Snowden”:

Le agenzie di intelligence erano a conoscenza dell’uso di steganografia da parte di gruppi di terroristi per lo scambio dei messaggi nascosti in immagini e file di ogni genere. Additare quindi Snowden di complicità con il terrorismo è assurdo e manifesta una profonda ignoranza di quanto accaduto.

Bisogna rendersi conto che ci si trova dinanzi un nemico preparato, che ha mezzi e capacità per colpire ovunque ed in qualunque momento e che sta acquisendo capacità informatiche che possono consentirgli di causare gravi danni alle infrastrutture occidentali. Perdere tempo in assurde congetture e strumentalizzazioni potrebbe realmente fornire un vantaggio ai nostri avversari.

Facebook Comments