Diventato famoso come la piattaforma del Deep Web, Tor nasce per scopi democratici come la conservazione e la difesa della privacy. I suoi fondatori, come la sua filosofia, hanno radici nel cyberpunk e nella battaglia alla garanzia dell’anonimità o, quantomeno, ne supportano la stessa visione. Molti oggi parlano di Deep Web e in particolar modo di Tor come del male assoluto presente sul web, quando in realtà questo angolo nascosto della rete è anche altro. Partiamo però col capire meglio cosa sia e come faccia a tenere anonimi i suoi naviganti.

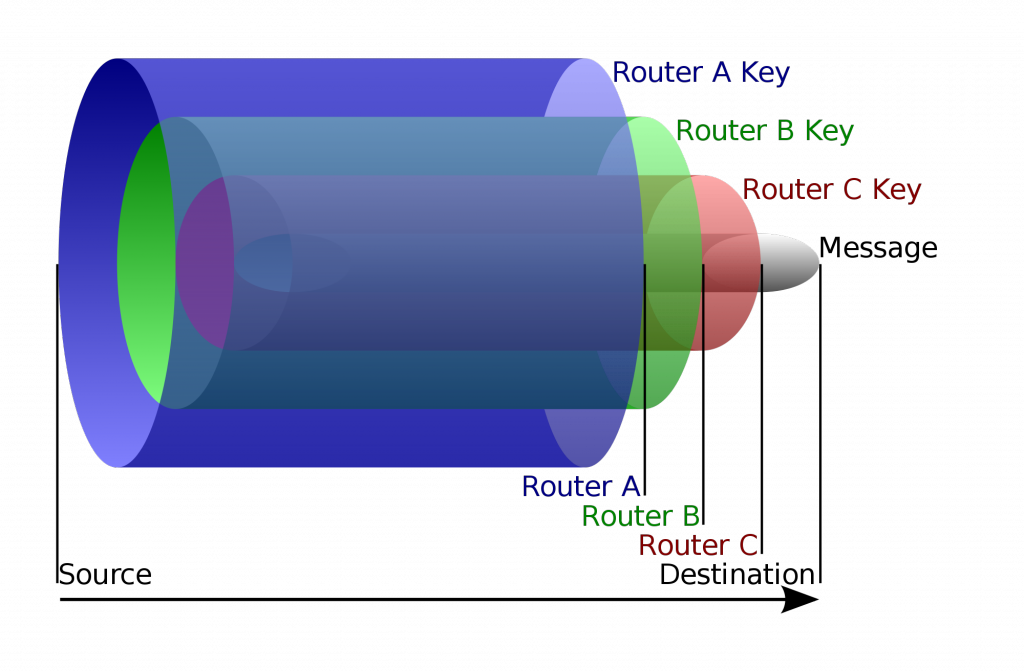

Brevemente, Tor è composto da vari server presenti nella rete Internet convenzionale chiamati “onion router”. Quando un client si connette alla rete Tor, esso accederà ad uno di questi server e dopo alcuni passaggi interni, atti proprio a “depistare” un ipotetico inseguitore, lascerà la rete Tor da un altro onion-router per tornare nella rete convenzionale, oppure raggiungerà uno delle migliaia di siti interni alla rete stessa. Tramite questi “hop” o “salti” si costruisce la struttura a cipolla della connessione. Non a caso il progetto Tor ha come simbolo una cipolla e ognuno dei suoi siti finisce con estensione “.onion”. Ognuno dei salti effettuati nella costruzione di una sessione vengono cifrati tutti i dati compreso l’IP di provenienza e decriptati a strati per ogni router tramite il quale si sviluppa la connessione. Per cui più si va verso l’IP di destinazione più si perde l’informazione di quale sia l’IP origine. Per avere una idea del flusso di dati della rete TOR, guardate qui.

Perdonatemi l’eccessiva sintesi ma evito volontariamente di addentrarmi in alcuni cavilli tecnologici che renderebbero noiosa la lettura e lunghissimo il pezzo, oltre a togliere spazio agli argomenti prossimi che ritengo molto più interessanti dell’accademica spiegazione del progetto Tor. Dicevamo: riusciamo quindi a garantire che il nostro IP di provenienza non sia identificato durante la connessione ne dal destinatario, ne dai nodi della rete presenti all’interno della connessione, ne tantomeno da malintenzionati man in the middle o simili. Ne siamo assolutamente certi? La risposta è no. O meglio, come ogni argomento riguardante la sicurezza informatica, è un tema sempre in divenire per cui diciamo che non rischierei troppo nello scommettere che Tor non abbia punti deboli. Alcuni di essi sono stati identificati e opportunamente sistemati. Leggenda vuole che anche l’NSA americana abbia dato indicazioni in questo senso e anche quotidiani di tutto il mondo ed enti governativi hanno molti interessi per cui un progetto simile rimanga in piedi, o almento così sembrerebbe. Ma andiamo avanti un passo alla volta.

Molto spesso si sente parlare di Tor in maniera negativa accostato a Black Market, servizi di hacking, servizi per la vendita di armi, droga, etc. Internet stessa è piena di su questo ma è interessante notare come Tor sia, di per sé, uno strumento e, come tale, è possibile farne diversi usi anche diversi da quelli per cui è nato. Anche un crick per auto viene usato per aprire le inferriate domestiche, chiaramente contro la volontà del padrone di casa, eppure, ma è chiaro che non sia stato pensato per essere usato in quel modo.

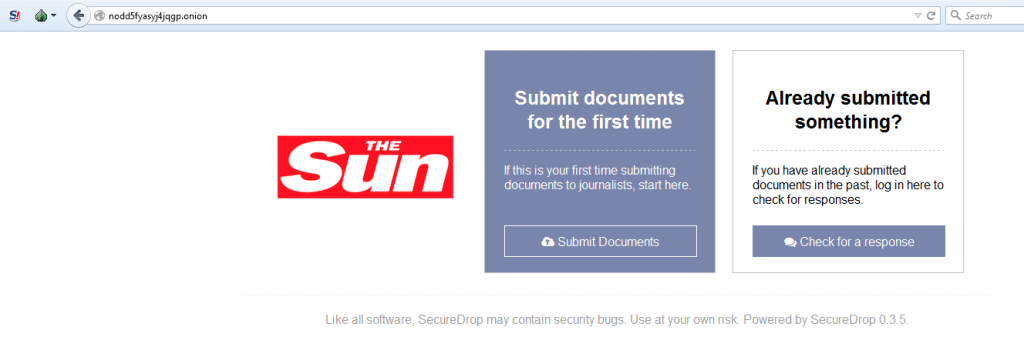

Lo stesso vale per Tor che non ha solo una connotazione negativa ma garantisce quotidianamente la privacy anche a persone comuni e soprattutto ad alcuni individui che hanno bisogno di tenere nascosta la propria identità per sopravvivere. Progetti come OONI (Open Observatory of Network Interference), sono nati per combattere la censura che spesso avviene in alcuni paesi del mondo. Vi invitoa leggere il report sullo Zambia e sull’uso del Deep Packet Inspection (https://ooni.torproject.org/post/zambia/). Gli abitanti di questi paesi potrebbero non avere il permesso di navigare serenamente su siti come Facebook o altri da noi usati quotidianamente. A queste persone Tor permette di farlo senza essere censurati. Permette di esprimersi e di non essere per questo perseguitati. Oltre l’OONI infatti esistono siti onion di giornali come il SUN, il Washington Post, o il the Guardian che mettono a disposizione uno spazio dove persone che vogliono denunciare qualcosa o dare una notizia in maniera anonima, trovano questa possibilità. Siti come GlobaLeaks hanno la possibilità di raccogliere le informazioni provenienti da fonti anonime grazie all’uso della rete Tor. Le gole profonde, così vengono chiamati gli informatori, possono godere della loro privacy e allo stesso tempo combattere temi scottanti o pericolosi per loro e per i loro cari. Wikileaks è stato il precursore di questa forma di informazione diffusa e personaggi come Edward Snowden ne sono i protagonisti.

Di nuovo, sarebbe facile parlare di Tor, o di progetti simili, abbinandoli solo ad alcune foto illecite legate a mercati illegali recuperate sul Deep Web. Sarebbe comodo “marchiare” Tor solo come malevolo e trasformalo nel “lupo cattivo” della rete da cui stare alla larga.

Questa lettura di Tor non deve fare ovviamente pensare che si debba abbassare la guardia: l’attenzione deve essere massima per non rischiare di perdere completamente la propria privacy regalando le proprie utenze a qualche malitenzionato, ma era d’obbligo sottolineare che Tor, e più in generale il Deep Web, possono essere e sono in qualche modo per molti terreno di libertà d’espressione e anticensura. Di libertà e romantica ribellione per alcuni posti nel mondo in cui ancora si tortura e si uccide, in cui si censura e si reprime, in cui nascondersi per esprimersi è necessario.

Facebook Comments