Il “buon nome”

“Chi mi ruba la borsa, ruba soldi; è qualche cosa e nulla; erano miei, ed ora son di chi me li ha rubati, come furono prima d’altri mille. Ma chi mi porta via il mio buon nome mi ruba cosa che, senza arricchirlo, fa di me veramente un miserabile” (Jago in “Otello” – Atto III Scena III). William Shakespeare non poteva certo sapere che, quattrocento anni dopo il suo Otello, il furto di un “buon nome” avrebbe potuto invece arricchire qualche furfante dei giorni nostri.

Secondo alcune fonti, i casi di furto di identità e successiva frode finanziaria in Italia sono stati, nel solo 2014, più di 25000 per una perdita economica pari a 171 milioni di euro. Molto spesso l’ignaro utente viene ritenuto responsabile del furto della propria identità perché ad esso viene imputato un comportamento non abbastanza prudente nella conservazione al sicuro dei propri dati o anche nella mancata distruzione dei dati stessi (una bolletta o una ricevuta incautamente gettate nel cestino senza prima averla rese illeggibili).

La legge

Passiamo ora alla definizione formale, per quanto riguarda l’Italia, secondo l’art. 30 bis del Ddecreto legislativo 13 agosto 2010, n. 141, per furto d’identità si intende:

a) l’impersonificazione totale: occultamento totale della propria identità mediante l’utilizzo indebito di dati relativi all’identità e al reddito di un altro soggetto (in vita o deceduto)

b) l’impersonificazione parziale: occultamento parziale della propria identità mediante l’impiego, in forma combinata, di dati relativi alla propria persona e l’utilizzo indebito di dati relativi ad un altro soggetto, nell’ambito di quelli di cui alla lettera a)

Al di là della definizione formale, tuttavia, la legislazione italiana è ancora molto lacunosa e lascia il frodato quasi privo di tutela, è dunque estremamente importante la prudenza, l’attenzione e la prevenzione da parte di ciascuno di noi.

Cosa e quanto rischiamo?

Lo scopo principale di questo di tipo di furti è dunque un guadagno economico ed il danno subito dalla vittima non si limita alla perdita finanziaria diretta, bensì è possibile che il malcapitato sia costretto a sostenere altri non trascurabili oneri (spese legali, denunce, ecc.) per cercare di ripristinare la propria reputazione all’interno della comunità e per correggere errate informazioni sul proprio conto circolanti in seguito alla frode e, in sintesi, ricostituire il proprio “buon nome”.

Lo scopo principale di questo di tipo di furti è dunque un guadagno economico ed il danno subito dalla vittima non si limita alla perdita finanziaria diretta, bensì è possibile che il malcapitato sia costretto a sostenere altri non trascurabili oneri (spese legali, denunce, ecc.) per cercare di ripristinare la propria reputazione all’interno della comunità e per correggere errate informazioni sul proprio conto circolanti in seguito alla frode e, in sintesi, ricostituire il proprio “buon nome”.

I ladri d’identità possono sfruttare informazioni tratte da una bolletta, da un documento di identità, da una carta di credito o addirittura possono servirsi di dati direttamente pubblicati su Internet per ottenere un finanziamento a nome della vittima o per firmare assegni privi di copertura.

Disponendo di informazioni non così difficilmente reperibili online, un ladro di identità potrebbe utilizzare il nostro nome e cognome, un nostro indirizzo e-mail, l’IBAN e il nostro Codice Fiscale per aprire un conto a nostro nome (sul quale eventualmente far confluire proventi illegali). Anche il “semplice” fatto di vedere violata la propria password di accesso alla casella email potrebbe mettere un frodatore nelle condizioni di mettere in atto, con tecniche di “social engineering”, richieste di denaro ai nostri contatti. Disporre poi di un numero di carta di credito renderebbe la vita sin troppo facile al malintenzionato di turno che potrebbe fare acquisti a nostre spese..e a nostra insaputa.

Il problema riguarda soli i privati o anche le aziende? Vittima del furto d’identità può risultare anche un’azienda con ricadute economiche, reputazionali e legali. I dati sensibili di clienti, fornitori e dei dipendenti vanno tutelati e, a tale scopo, le aziende sono obbligate ad implementare misure di sicurezza a protezione di tali dati pena il vedersi infliggere sanzioni a volte pesanti.

Solo denaro?

Lo scopo del furto di identità, sebbene principalmente legato a motivi economici, può essere di altra natura. Solo a titolo di esempio, senza pretesa di risultare esaustivo, vanno menzionati casi in cui la frode mira ad ottenere prestazioni mediche, compiere azioni di cyber bullismo, costruirsi una nuova identità (e quindi una nuova vita) “clonando” quella di un’altra persona o appropriarsi dell’identità di un defunto.

Non è tutto (lav)oro quello che luccica

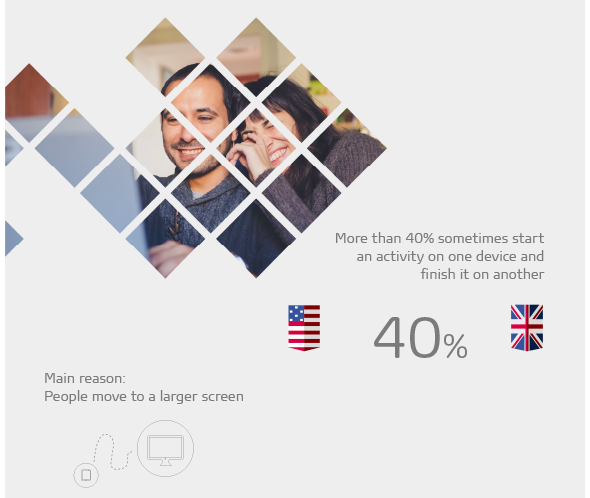

Può capitare di imbattersi, ad esempio sui social network, su offerte di lavoro oppure su proposte di apertura di conti correnti, tali offerte possono risultare allettanti, ma molto spesso celano una realtà insidiosa, ovvero la volontà di carpire i dati identificativi (nome, data di nascita, attuale datore di lavoro) dell’ignaro utente adescato la cui identità viene ricostruita ed utilizzata scopo fraudolento (come detto: apertura di un nuovo conto e persino l’azzeramento delle risorse presenti sul conto corrente dei malcapitati). È senz’altro da sottolineare come l’avvento degli smartphone e la diffusione capillare del Wi-Fi abbiano contribuito ad aumentare le possibilità in mano ai truffatori.

Non si pensi tuttavia che i comportamenti online siano i soli “abilitatori” di tali attività fraudolente: si può infatti cadere vittima di questo problema senza nemmeno utilizzare un PC. I malintenzionati possono ottenere i nostri dati rubando direttamente il nostro portafoglio, ascoltando una conversazione telefonica, frugando nella spazzatura di casa o dell’ufficio (“dumpster diving”), sottraendo una ricevuta in un ristorante: tutto può contribuire a ricostruire la nostra “identità”!

La rete Internet ho poi, di fatto, facilitato la vita ai frodatori, i nostri dati, le nostre informazioni finanziarie sono disseminate in miriadi di database gestiti da compagnie, organizzazioni e istituzioni e dove c’è un database c’è sempre qualche malintenzionato con tanta voglia di carpirne il contenuto.

Metodologie

Le tattiche usate per perpetrare la frode in questione sono le più disparate, quando si tratta di carte (Bancomat o di credito), la pratica d’elezione è lo skimming, una tecnica di clonazione che viene utilizza nei pagamenti con carta di credito che non avvengono on line; per ottenere il numero della carta di credito e il Pin i truffatori si impossessano dei dati riportati sulla banda magnetica della carta strisciando la carta di credito su un piccolo apparecchio, lo skimmer, che immagazzina le informazioni. Per citare solo alcuni esempi, altre tattiche a disposizione dei criminali sono il phishing, lo spam e malware come i keylogger.

Come difendersi

Se dobbiamo gettare dei documenti contenenti dati sensibili nella spazzatura, assicuriamoci di distruggere e rendere illeggibili tali documenti.

Se dobbiamo gettare dei documenti contenenti dati sensibili nella spazzatura, assicuriamoci di distruggere e rendere illeggibili tali documenti.

Comunichiamo i nostri dati identificativi solo quando strettamente necessario e a persone che consideriamo altamente affidabili e non, ad esempio, solo per ottenere una tessera sconto.

Poniamo grande attenzione a ciò che pubblichiamo su Internet e sui “Social”, gli attaccanti potrebbero essere in grado di mettere insieme i pezzi del “puzzle” che costituisce la nostra identità: non pubblichiamo informazioni personali, anche se a volte le riteniamo banali.

Quando lasciamo il nostro domicilio per parecchio tempo, incarichiamo qualcuno di prelevare la nostra corrispondenza per conto nostro per non lasciarla in balia di chiunque.

Controlliamo con attenzione estratti conto e movimenti bancari e delle carte di credito per verificare eventuali anomalie: anche la mancata ricezione di un estratto conto potrebbe essere un campanello d’allarme.

Documenti e beni personali non vanno mai lasciati alla mercé di malintenzionati, anche nei luoghi che consideriamo (a volte a torto) sicuri.

Navighiamo preferibilmente su siti sicuri (https) e utilizziamo per gli accessi password diverse per ciascun sito e non banali (il nome del cane appena postato su Facebook, ad esempio, è una pessima idea per una password).

Attenzione allo spam, anche semplicemente quello che magari visualizziamo “solo” in anteprima sul nostro client di posta: l’anteprima e le immagini eventualmente caricate rappresentano già un feedback immediatamente inviato agli spammer relativamente alla ricezione della posta malevola.

Diffidiamo dalle richieste di credenziali tramite mail, si tratta certamente di “phishing”.

Manteniamo il nostro computer protetto da un antivirus sempre aggiornato e applichiamo le patch di sicurezza non appena vengono pubblicate dai fornitori.

Non clicchiamo in maniera indiscriminata su pop-up che dovessero presentarsi durante la navigazione.

Blocchiamo sempre il nostro telefono (ma anche il PC), imponendo lo sblocco tramite pin o password e diffidiamo dalle reti Wi-Fi aperte. I dati sul telefono o sul notebook andrebbero poi crittografati, in modo che – anche in caso di smarrimento o furto – i nostri dati non cadano preda dei frodatori.

Questi consigli di buon senso valgono sia per i privati che per le aziende, ma per queste ultime è bene ancora una volta sottolineare come vada riposta grande attenzione non solo ai propri dati, ma anche a quelli dei clienti in quanto se questi ultimi venissero sottratti l’azienda sarebbe responsabile legalmente e ne subirebbe un notevole danno di immagine.

Facebook Comments