Sempre più spesso parliamo di attacchi cibernetici e di cyber war, o meglio di information warfare, guerra dell’infromazione, e di frequente leggiamo del possibile utilizzo dello strumento informatico per condurre azioni militari contro governi nemici. Oggi voglio parlarvi una falla in un software della nota azienda SAP e del suo impatto prorio in uno scenario di Information Warfare.

Di recente l’azienda SAP ha risolto una vulnerabilità presente nel suo software SAP Manufacturing Integration and Intelligence (xMII), una piattaforma utilizzata in contesti industriali in cui funge da hub tra gli applicativi ERP (Enterprise Resource Planning), applicazioni enterprise e sistemi hardware in uso per il controllo diretto dei processi industriali (Operational technology (OT) devices). I sistemi SAP xMII sono molto diffusi nel settore energetico, ma proprio le aziende operanti in questo settore cono costantemente sotto attacco da parte di hacker che nella maggior parte dei casi operano per conto di governi.

SAP ha pubblicato la “SAP Security Notes February 2016,” una relazione periodica che contiene la descrizione di tutte vulnerabilità risolte con la patch cui fa riferimento:

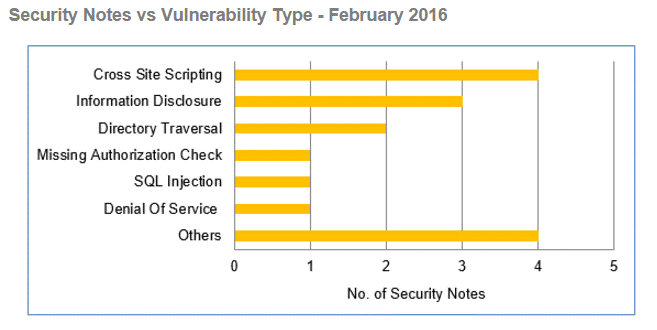

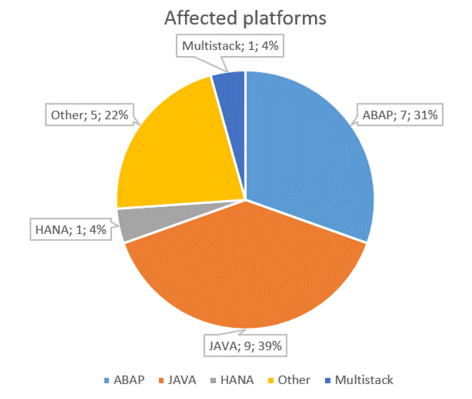

Secondo i dati forniti da SAP, il maggior numero di vulnerabilità risolte nei software prodotti dall’azienda in quest’ultimo aggiornamento appartengono alla categoria Cross Site Scripting, mentre la diffusa componente Java delle soluzioni è la principale causa di vulnerabilità. Il che vuol dire che una falla, per quanto semplice, può divenire l’entry point nei sistemi in uso per il controllo dei processi di una azienda del comparto energetico o affini.

Nel caso di SAP ci troviamo dinanzi ad una classe di sistemi cruciali per il controllo dei processi industriali e che sono affette da una vulnerabilità potenzialmente fruttabile in un attacco di guerra informatica. La falla risolta nel software xMII è una vulnerabilità di tipo “directory traversal” che potrebbe consentire infatti ad un attaccante di penetrare nell’infrastruttura di rete che ospita l’applicazione e da lì lanciare un attacco contro i sistemi ICS e SCADA presenti all’interno del plesso produttivo.

Facile rendersi conto di come una vulnerabilità in un software di largo uso come SAP possa ripercuotersi sulla sicurezza di un sistema complesso come quello deputato al controllo di un processo all’interno di un plant di produzione energetica.

Un settore, quello energetico, nell’occhio del ciclone: uno studio condotto dall’azienda TripWire in gennaio ha rivelato che gli attacchi lanciati con successo contro sistemi di aziende operanti nel settore energetico è cresciuto nel 2015 come mai prima d’ora. E secondo il DHS statunitense nel 2014 le compagnie del settore energetico hanno sofferto circa 245 incidenti: lasciatemi dire che probabilmente siamo dinanzi alla punta di un iceberg e che molti attacchi non sono stati identificati a causa del loro alto livello di complessità.

La falla discussa in questo post rappresenta un classico esempio di come una vulnerabilità in un sistema software possa di fatto consentire ad un gruppo di hacker di penetrare le reti interne ad un plant di produzione, o peggio ancora di una infrastruttura critica. Chiederei quindi con un commento del CTO di SAP, Alexander Polyakov, che avvalora la precedente affermazione: “Ogni vulnerabilità che interessa SAP MII può essere utilizzato come punto di partenza in attacchi multi-fase che mirano a ottenere il controllo dei sistemi di produzione” .

Facebook Comments