Oggi vorrei condividere con voi i primi dati che sono stati pubblicati su cyber security nel Rapporto CLUSIT 2016. Si tratta, in realtà, di un’anteprima in attesa della distribuzione ufficiale prevista per prossimo Security Summit di Milano, 15 marzo. Il rapporto è uno dei lavori più interessanti nel panorama europeo per quanto concerne la cyber security, ed in particolare dell’analisi delle principali minacce che quotidianamente governi, istituzioni, aziende e cittadini si trovano a dover affrontare.

Il rapporto è il frutto della messa a fatto comune delle esperienze di centinaia di professionisti del settore con lo scopo di comprendere a fondo l’evoluzione della minaccia nel nostro Paese e portare evidenza dell’impatto sulla collettività. Quest’anno con piacere ho dato il mio umile contributo ad un documento che fornisce elementi essenziali per comprendere a pieno quale sia il livello di esposizione del nostro Paese alle minacce informatiche.

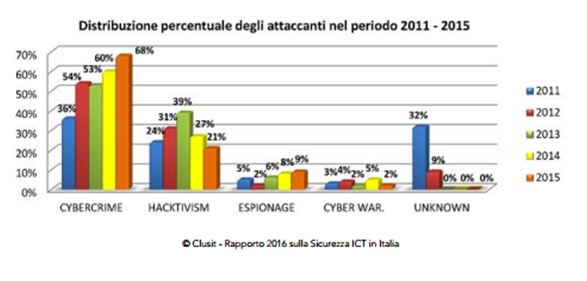

La brutta notizia è che il crimine informatico, come ampiamente previsto, continua la sua inesorabile crescita, il numero di attacchi registrato è il più alto dell’ultimo quinquennio, circa 1.012 nel 2015 (contro gli 873 del 2014).

Lasciatemi commentare da subito questo numero, che per molti potrebbe essere un dato sterile, ma che in realtà ci dice tanto. Spesso gli attacchi informatici non sono denunciati dalle vittime e in molti casi non sono scoperti per il livello di sofisticazione dell’offesa, per cui ritengo ci si trovi dinanzi alla punta dell’iceberg. Di certo abbiamo evidenza di una significativa progressione che deve indurre ad una seria riflessione tutti gli attori coinvolti.

Parliamo di una crescita del + 30% nel 2015 rispetto all’anno precedente delle attività riconducibili al crimine informatico nel nostro Paese. Guadando oltre questa percentuale, possiamo renderci contro che stiamo trattando un argomento delicato visto che parliamo di un significativo ammanco economico in un Paese che lotta con le difficoltà economiche proprie del nostro tempo.

Con quali investimenti potremmo ridurre l’impatto del crimine recuperando denaro?

Un attacco informatico non è un evento fine a se stesso; è connesso ad un rischio di varia natura (economico, tecnologico, geo-politico) e quindi è necessario adottare tutte le misure utili a contenere questo genere di fenomeni. In linea con quanto emerso anche in altri rapporti, e cito ad esempio il rapporto ENISA al quale ho collaborato, nel 2015 abbiamo osservato un aumento significativo del numero di infezioni relative ai ransomware.

La pratica estorsiva è una delle opzioni predilette dal crimine informatico, tanto che registriamo un aumento significativo dei ransomware, ovvero malware che cifrano i file presenti nei sistemi degli utenti finali, chiedendo il pagamento di un riscatto per riottenerli in chiaro.

Nell’arsenale delle organizzazioni dedite all’estorsione informatica abbiamo anche attacchi di DDoS, sempre più efficaci e difficili di contrastare, che paralizzano con volumi di traffico malevolo le risorse di Governi, istituzioni finanziarie ed aziende richiedendo il pagamento di una somma di danaro per sospendere l’offensiva.

Personalmente sono estremamente preoccupato dall’attività di spionaggio informatico. Difficile separare in maniera distinta il cyber crime dallo state-sponsored hacking: sarebbe un errore farlo.

Molto spesso gruppi di criminali informatici operano con l’intento di rubare informazioni sensibili da rivendere a governi, in taluni casi gruppi di cyber mercenari conducono campagne di spionaggio su commissione, ed è per questo motivo che i fenomeni devono essere analizzati con attenzione, andando oltre le sterili statistiche.

E’ mia opinione che la cyber security trovi fondamento nelle capacità analitiche degli esperti del settore. Sempre più spesso parliamo di threat intellience, ovvero di intelligence della minaccia, ed è corretto quindi approcciare fenomeni come il cyber crime, l’hacktivismo e il nation-state hacking con metodiche innovative di intelligence.

Nel 2015, Cybercrime ed Espionage fanno registrare il maggior numero di attacchi in valore assoluto degli ultimi 5 anni. Secondo voi si tratta di fenomeni isolati, oppure c’è molto altro dietro? Pensate che gli effetti di un attacco attribuito al crimine informatico non possano essere sfruttati da un governo straniero per muovere un attacco contro un governo nemico? Quali sono i threat actors e come operano? Comprendere le tecniche, tattiche e procedure dei principali attori malevoli nel cyber spazio è essenziale per una corretta valutazione del rischio.

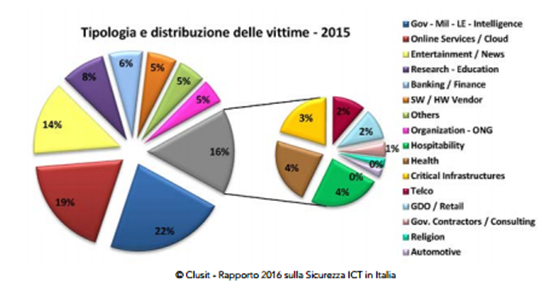

L’anteprima del rapporto ci dice che abbiamo un incremento significativo degli attacchi ai servizi online e Cloud +81% rispetto al 2014, così come c’è un aumento sono gli attacchi alle piattaforme di blogging e gaming che registrano un +79% rispetto all’anno precedente.

L’anteprima del rapporto ci dice che abbiamo un incremento significativo degli attacchi ai servizi online e Cloud +81% rispetto al 2014, così come c’è un aumento sono gli attacchi alle piattaforme di blogging e gaming che registrano un +79% rispetto all’anno precedente.

La minaccia informatica non ha confini, colpisce in maniera imprevedibile, è istantanea e per questo è necessario cercare di prevederne le evoluzioni.

Tra i settori che hanno registrato il maggior numero di attacchi abbiamo l’Automotive (+67%) e la Ricerca ed Educazione (+50%), tutti riconducibili per lo più ad attività di spionaggio.

“L’insicurezza cibernetica è di fatto ormai un problema di ‘salute pubblica’, come una pandemia, che come tale va indirizzato e gestito, con il coinvolgimento e la collaborazione di tutti”, afferma Paolo Giudice, segretario generale CLUSIT. “In particolare, negli ultimi tre anni, il divario tra percezione dei rischi cyber e realtà e tra la gravità di questi rischi e l’efficacia delle contromisure poste in essere si è pericolosamente ampliato. Mitigare gli inevitabili impatti di questa pandemia è l’obiettivo primario al quale si deve tendere”, conclude Giudice.

Il Rapporto CLUSIT 2016 quest’anno include anche un interessante capitolo che introduce l’evoluzione dell’ecosistema criminale nel Dark Web, questa parte nascosta del web che è il luogo in cui altri attori beneficiano di condizioni di pseudo-anonimato e che vede la presenza di hacktivists e soprattutto di terroristi.

Il Rapporto CLUSIT 2016 si avvale anche dei contributi di strutture di rilievo come il Security Operations Center (SOC) di Fastweb e delle segnalazioni del CERT Nazionale e del CERT-PA.

Insomma vi sono molti elementi di interesse in un rapporto che vuole e deve essere di semplice lettura per esperti e persone che intendono avvicinarsi alla tematica.

L’unico modo di mitigare la minaccia è conoscerla e questo rapporto aiuta proprio tutti in questo arduo compito.

Facebook Comments