Una delle domande che si sentono spesso rivolgere gli esperti è: “ma cosa ci guadagnano ad attaccare proprio me? Io non ho nulla che possa interessare…”

Ecco il primo errore, forse il più grave di tutti. Pensare di non essere un bersaglio appetibile significa automaticamente non mettersi nella condizione di pensare alla sicurezza dei propri sistemi informatici e quindi diventare di fatto un bersaglio facile e per questo ancora più appetibile.

Prima di tornare alla domanda iniziale è bene precisare alcune cose ed acquisire alcune nozioni di base. Mi vorrà scusare chi queste cose già le sa, ma il nostro scopo è rendere consapevoli tutti ed in special modo chi, non avendo queste conoscenze, rischia di divenire un bersaglio privilegiato.

Pensiamo ad un server su Internet, ad esempio un sito di e-commerce. Un server funziona, usando un esempio davvero molto semplice, come un casello autostradale. I viaggiatori/navigatori arrivano al casello e per poter accedere si mettono in coda ed aspettano che il proprio turno. Vengono fatti accedere più viaggiatori/navigatori per volta in base a quanti varchi sono installati. Un server internet gestisce tanti più navigatori tanto maggiore sono le risorse (banda, memoria, capacità di calcolo) ha a disposizione.

Ipotizziamo di essere a ferragosto e voler prendere l’autostrada. Succede spesso che molti viaggiatori si mettano per strada nello stesso momento. In questo caso troveremo molta coda ai caselli. Alla fine, con l’aumento dei viaggiatori che vogliono prendere l’autostrada i caselli diverranno intasati e potremmo anche restare bloccati.

La stessa cosa potrebbe succedere al nostro server internet. Se giungono molte, troppe richieste rispetto alle risorse disponibili, il server inizierà a rispondere dapprima più lentamente per poi bloccarsi con il rischio di andare in crash.

Abbiamo appena scoperto cosa è un attacco DDoS.

Un attacco DDoS ha lo scopo di rendere un server, un servizio o un’infrastruttura indisponibile sovraccaricando la banda passante del server o utilizzando le risorse fino all’esaurimento.

Questo video mostra una rappresentazione grafica di un attacco DDOS ad un server:

Torniamo alla domanda iniziale. Ragionando un attimo abbiamo già la risposta. E’ ovvio che per eseguire un attacco del tipo descritto serve molta banda e molti computer, ognuno con la propria connessione. E’ altrettanto ovvio che se volessi attaccare un server, ad esempio di un mio competitor, non lo farò utilizzando una connessione ed un computer che possano essere messi in relazione con me ma cercherò di farlo utilizzando computer e connessioni di terzi ovviamente ignari del fatto. E’ qui che entrano in campo i cybercriminali.

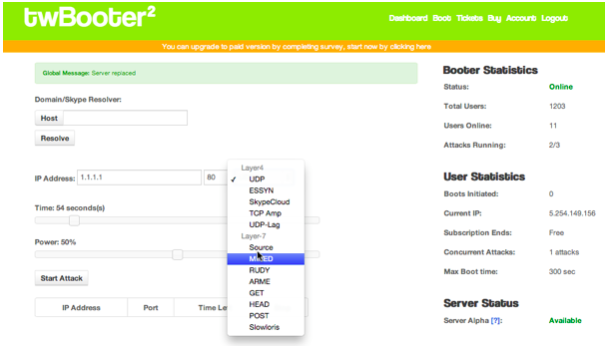

Esistono decine di servizi a pagamento pubblicizzati su Internet e nel DeepWeb che chiunque, anche con pochi dollari, può affittare per lanciare il proprio attacco DddoS.

I costi del servizio sono dipendenti dalla dimensione dell’attacco che si intende portare; in pratica si parla di durata, ad esempio in giorni, e potenza, misurata in banda utilizzata.

Già. La banda. Come si può creare un attacco di dimensioni tali da causare il blocco di un server? Semplice. Utilizzando molti computer che si colleghino contemporaneamente al bersaglio oppure sfruttare un server web compromesso o creato appositamente per questo scopo, dato che in genere un server ha a disposizione molta banda. E quali sono questi computer e server? Volete provare ad indovinare?

Esatto, sono proprio quei computer (e server) poco protetti perché “non c’è nulla di interessante sopra”.

Un computer od un server poco protetto può facilmente venire infettato e diventare parte di una botnet oppure essere utilizzato da un booter (anche detto ip stresser, ddoser, stresser,…) come “base di lancio” di un attacco.

Parliamo della modalità di fruizione del servizio, Botnet e Booter. Esistono alcune differenze fra botnet e booter. Una botnet è composta da migliaia di computer (ma anche router ed altri apparati) infettati che rispondono ad un botnet master che li gestisce tramite un sistema di controllo centralizzato. Ci vuole molto lavoro per gestire un sistema del genere anche se è molto più versatile. Le botnet possono essere sfruttate per attacchi DDOS ma anche per invio di SPAM ed altre attività illecite.

Un booter sfrutta le capacità di banda di uno o più server web. Infettare un server web non protetto è semplice, dopo di che il criminale non deve fare altro che installare sul server compromesso un software specifico, pubblicizzare il servizio ed aspettare i clienti.

In pratica utilizzare un booter è molto più semplice che non gestire una botnet, sia per il cliente che per il proprietario anche se il risultato è il medesimo.

Basta scegliere un servizio fra i tanti proposti e tramite un comodo pannello di controllo definire il bersaglio, la durata dell’attacco e dare il via ai giochi, il tutto utilizzando semplici interfacce web.

Ecco dunque spiegato “cosa ci guadagnano ad attaccare me”. I cybercriminali ci guadagnano una armata di zombie (computer infetti sotto il controllo del criminale) e server con banda che possono essere “noleggiati” per effettuare attacchi DDOS a pagamento (oltre a sempre possibili furti di identità e di dati aziendali / personali).

Il cybercrime è un business. Tutto viene fatto al fine di guadagnare denaro e attualmente si stima che il cybercrime sia uno dei mercati a più forte crescita degli ultimi anni ed il settore dei booter non si discosta da questa stima.

La facilità di realizzazione di un sistema di “DDoS-for-hire services”, i costi contenuti, la quasi matematica certezza di ottenere il risultato voluto anche senza avere alcuna conoscenza tecnica specifica rendono questo mercato un segmento in forte espansione e promette un elevato guadagno per i cybercriminali.

Tutto questo viene ovviamente favorito dalla mancanza di misure di sicurezza, anche basilari, che affliggono troppi server e ancora di più troppi computer in uffici e case.

Prendere coscienza di questo è saper rispondere alla domanda “ma cosa ci guadagnano ad attaccare proprio me? Io non ho nulla che possa interessare…”

Parleremo ancora di cybercrime, delle strutture e dei modelli di business impiegati dalle organizzazioni criminali per gestire a livello globale le proprie attività illecite.

Facebook Comments