I ransomware continuano ad essere una delle minacce più insidiose per gli utenti in rete, siano essi privati cittadini che aziende. L’FBI ha di recente inviato un messaggio confidenziale, classificato come “urgente,” alle imprese ed organizzazioni operanti nel Paese circa la diffusione del ransomware Samsam.

Le società di sicurezza stanno osservando un rapido aumento del numero delle infezioni causate da ransomware, i governi di Stati Uniti e Canada hanno emesso un avviso comune sulla recente ondata di questa tipologia di attacchi. L’aspetto più preoccupante è il continuo miglioramento di questo tipo di malware e le tecniche adottate dalle organizzazioni criminali per diffondere la minaccia

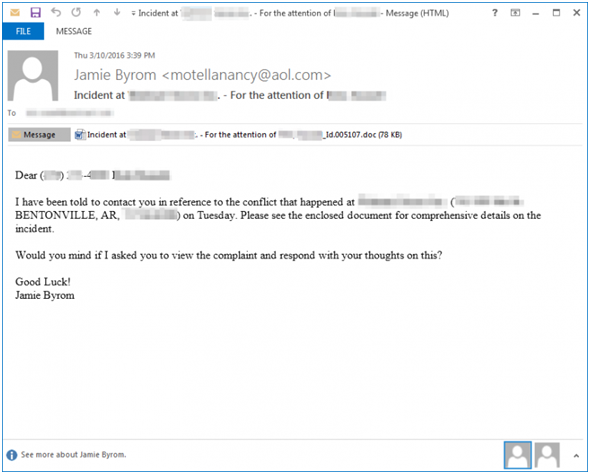

Oggi parleremo proprio di una nuova tecnica in uso per diffondere i ransomware e che prende di mira proprio le aziende. La singolare strategia si basa su attacchi di spear-phishing per compromettere le macchine degli utenti, ovvero attacchi di phishing specializzati grazie alla profonda conoscenza della vittima e quindi dei suoi interessi.

In un attacco spear-phishing, gli attaccanti utilizzano una profonda conoscenza delle potenziali vittime per ottimizzare la tecnica di offesa. Per farvi un esempio, qualora si voglia attaccare un’azienda si inviano mail “malevole” che appaiono come provenienti da un loro partner in modo da aumentare la probabilità che vengano aperte.

Secondo gli esperti dell’azienda di sicurezza Proofpoint, un gruppo criminale denominato TA530 sta colpendo dirigenti e dipendenti di alto livello di molte aziende nel mondo allo scopo di compromettere le loro macchine con malware di vario genere, tra cui ovviamente il popolare ransomware CryptoWall.

Tra i codici malevoli utilizzati dal gruppo TA530 vi sono:

- Ursnif ISFB – banking Trojan

- Fileless Ursnif/RecoLoad – Point of Sale (PoS) malware.

- Tiny Loader

- TeamSpy/TVSpy – RAT

- CryptoWall – File encrypting ransomware

- Nymaim – utilizzato per installare banking Trojan

- Dridex Botnet 222 – botnet do banking Trojan

Gli attaccanti sono riusciti, grazie all’utilizzo di tecniche di spear-phishing, a compromettere vittime di alto profilo, e a specificare la propria azione per settori ed aree geografiche aumentandone sensibilmente l’efficacia.

L’approccio è semplice, il gruppo TA530 attacca dirigenti e figure di rilievo in quanto vi è un’alta probabilità che le vittime pagheranno per ripristinare le informazioni di alto valore che di solito accedono. Inoltre questi professionisti ricoprono spesso posizioni che consentono loro di avere accesso ai conti bancari online delle aziende per cui lavorano ed ad altri servizi online.

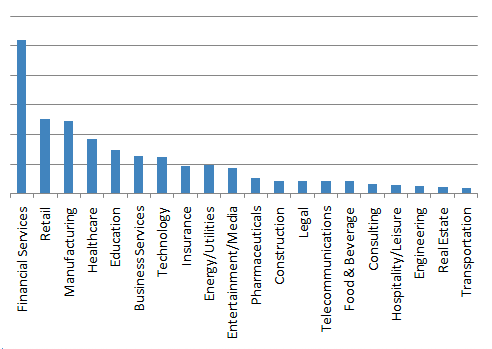

Il gruppo TA530 ha già colpito decine di migliaia di utenti negli USA, Regno Unito, ed Australia, riuscendo a verticalizzare la propria azione in settori come il retail ed il settore ospedaliero, vista la presenza in questi settori di dati relativi alle carte di pagamento e dati sanitari, merce preziosa nell’underground criminale.

Non vi è dubbio, il gruppo TA530 intensificherà le sue campagne di spear-phishing nei prossimi mesi, molto probabilmente aggiungendo nuove armi al proprio arsenale ed adottando nuove tecniche di diffusione dei malware, ransomware inclusi.

Facebook Comments