Lo scenario della cyber security e dei rischi a essa collegati è in rapida e costante evoluzione: l’introduzione di nuove tecnologie, la crescente familiarità degli utenti con l’ICT in tutte le sue declinazioni, la progressiva semplificazione della user experience e numerosi altri fattori stanno, da più di un decennio, creando una nuova frontiera per il cybercrime. Già parlare di cybercrime è un qualcosa che caratterizza questo millennio e implica una nuova “mentalità” o “attitudine” dietro agli attacchi informatici. Tanto basta a comprendere la complessità del tema e la conseguente necessità di affrontare i rischi ad esso collegati in modo organico e strutturato. A riprova di ciò, c’è una crescente pressione nel cercare di definire e misurare il “rischio cyber”, così da renderlo omogeneo ai rischi di altra natura quotidianamente gestiti in modo più o meno strutturato da ogni realtà aziendale, e di conseguenza affrontabile (almeno in termini di governance) con gli stessi strumenti (anche concettuali) con cui si affrontato tutti gli altri rischi, anche coinvolgendo persone che non necessitano di una preparazione e una “sensibilità” specialistica sul tema della cyber security. Cosa che se, da una parte, può anche essere un bene, perché uscendo dalla ristretta cerchia degli specialisti il tema può finalmente ottenere la considerazione che merita al di là del sensazionalismo giornalistico, dall’altra porta a ricondurre la valutazione dell’esposizione ad attacchi cyber nei termini classici di R = P x I (rischio dato da probabilità per impatto), conformandola all’approccio che caratterizza tutto il mondo dell’ICT ma non solo.

Perché i rischi nella sicurezza informatica sono così diversi dai tradizionali rischi ICT?

Purtroppo, al momento, gli sforzi di assimilazione tra le modalità di valutazione dei rischi e quelli più tradizionali dell’ICT non hanno portato a metriche certe e puntuali di valutazione, quantomeno non caratterizzate da una precisione che si vede invece in altri contesti, come la stima dell’affidabilità o disponibilità dei sistemi tecnologici o altri ambiti. Uno dei perché risiede nel fatto che la “probabilità” del verificarsi di un rischio cyber non è ricavabile da una semplice valutazione della superficie esposta. Si potrebbe “ingenuamente” ipotizzare che, se un’azienda dimentica di aggiornare 1 sistema su 100 tra quelli che si affacciano a internet, la probabilità sia l’1%. Non è così. Possiamo pensare la probabilità di attacco come “condizionata”: affinché questo abbia successo, infatti, deve esserci qualcuno che prova ad attaccare proprio il “mio” sistema. E questo, nell’era degli attacchi automatizzati, della banda larga, delle botnet e delle competenze distribuite, può valere come probabile al 100%. Non vi è, infatti, una relazione lineare tra mitigazione della superficie di attacco e riduzione del rischio, anche senza voler approfondire il tema della possibilità di sfruttare con successo una potenziale vulnerabilità.

Altro motivo per il quale le dinamiche di rischio non sono comparabili, è che l’impatto della violazione non si limita al solo sistema attaccato: quando l’attaccante prende possesso di un sistema, di fatto ha violato il perimetro difensivo, e occorre calcolare gli impatti (a questo punto associati ad una probabilità molto superiore) su tutti gli altri sistemi raggiungibili.

Quali sono oggi i principali fattori di rischio (ma anche, talvolta, di opportunità)?

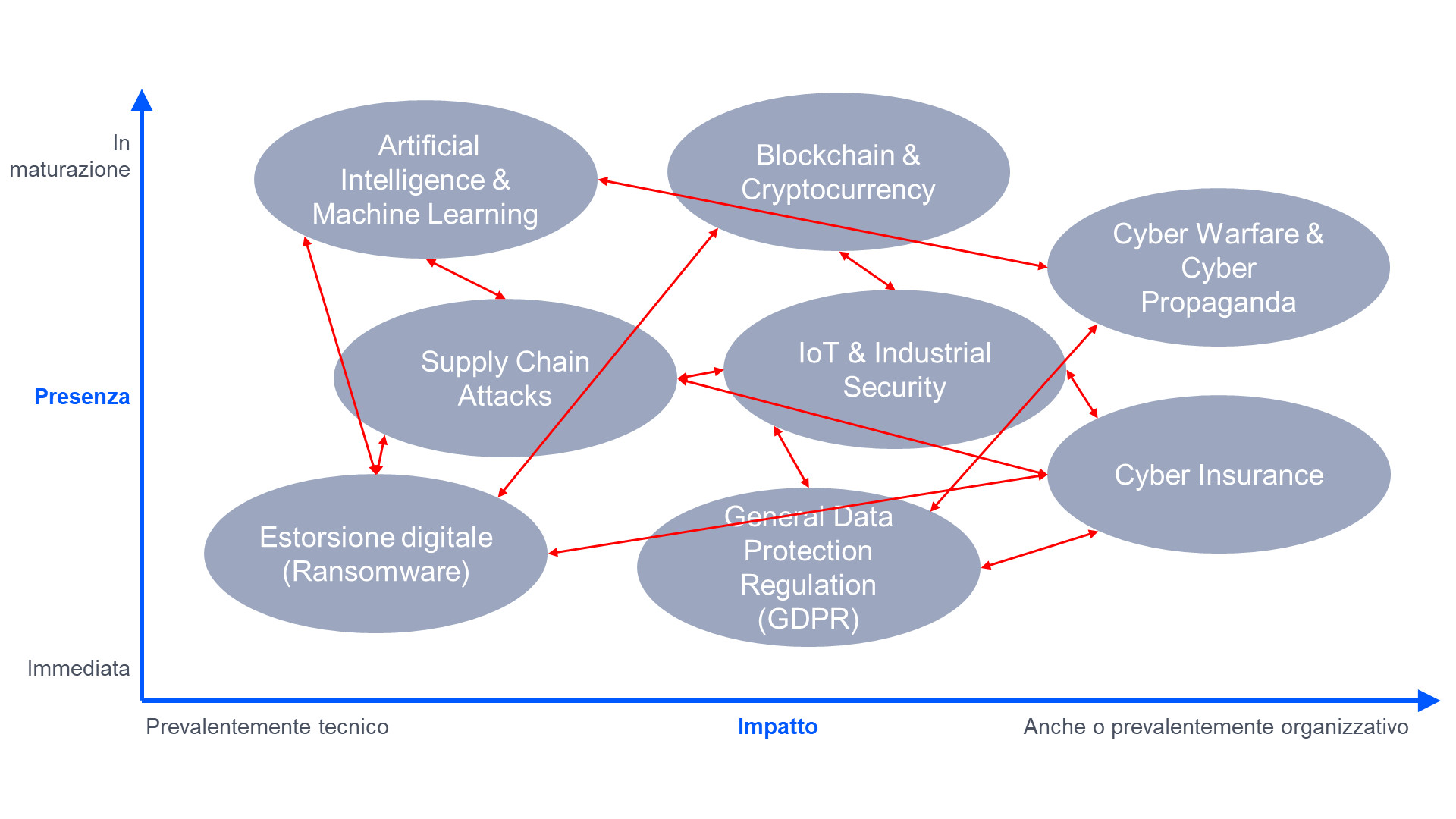

Al di là delle modalità “precise” di valorizzazione dei rischi, un primo passo consiste sicuramente nell’averli chiari. E ciò, se, nella quotidianità, si esplicita in una necessaria attività di valutazione delle vulnerabilità, di acquisizione di early warning per l’anticipazione delle stesse, e di remediation puntuale, più sul medio-lungo periodo deve concretizzarsi in una costante attenzione ai nuovi temi che possano trasformarsi in rischio di sicurezza informatica e/o, perché no, abilitarne opportunità di contrasto e mitigazione. Di predizioni se ne fanno tante, ogni anno e con tassi di accuratezza variabili. Non c’è qui pretesa di esporre le predizioni più affidabili del settore, ma può essere interessante discutere alcuni temi (o trend o fenomeni), già presenti o “embrionali”, con impatti e implicazioni prevalentemente tecnologici o anche (o prevalentemente) organizzativi che modificheranno il panorama della sicurezza informatica. L’identificazione di questi temi è supportata dai lavori dell’Osservatorio Security e Privacy della School of Management del Politecnico di Milano. Li rappresento qui di seguito in un diagramma unificato, che prova a posizionarli secondo le dimensioni di presenza e la tipologia di impatto citate sopra, e in cui soprattutto si evidenzia la necessità di non monitorarli come ambiti “a sé”, con un approccio settoriale e iper-spacialistico ma come un qualcosa che, abilitandosi, rafforzandosi e complementandosi a vicenda, costituisce una “ragnatela” di relazioni che compone un quadro complessivo.

Come affrontare i rischi cyber nell’ottica di un percorso evolutivo, di uno sforzo bilanciato e di un futuro forse inevitabile?

Si può partire con una raccomandazione, da declinare di volta in volta: attenzione a non perdere di vista il quadro d’insieme. Intraprendere azioni rispetto ai trend qui presentati e ad altri che emergeranno è un mezzo, non il fine. E non scordiamo mai che esiste anche la sicurezza tradizionale: prima di mettere l’allarme wireless in casa, insomma, ricordiamoci di chiudere a chiave la porta.

La “magica” formula R = P x I, da cui siamo partiti, si può arricchire con un altro elemento: R = P x I x V, dove il fattore aggiunto V è la velocità (il dinamismo, la complessità) delle minacce che determina un continuo accrescimento del rischio. In questo senso, oggi si parla molto del fatto che la soluzione ai problemi di sicurezza informatica non possa essere solo tecnologica (neanche in senso “esteso”, ossia includendo i processi a supporto delle attività di contrasto), ma debba basarsi in larga misura anche sulla consapevolezza a tutti i livelli, da creare e costruire sia negli utenti che nei tecnici.

Alla luce della complessità crescente delle minacce citate, (e di quelle nuove che insorgeranno) occorre introdurre sempre più capacità di analisi e “intelligenza”, nel senso di “capacità di comprendere”.

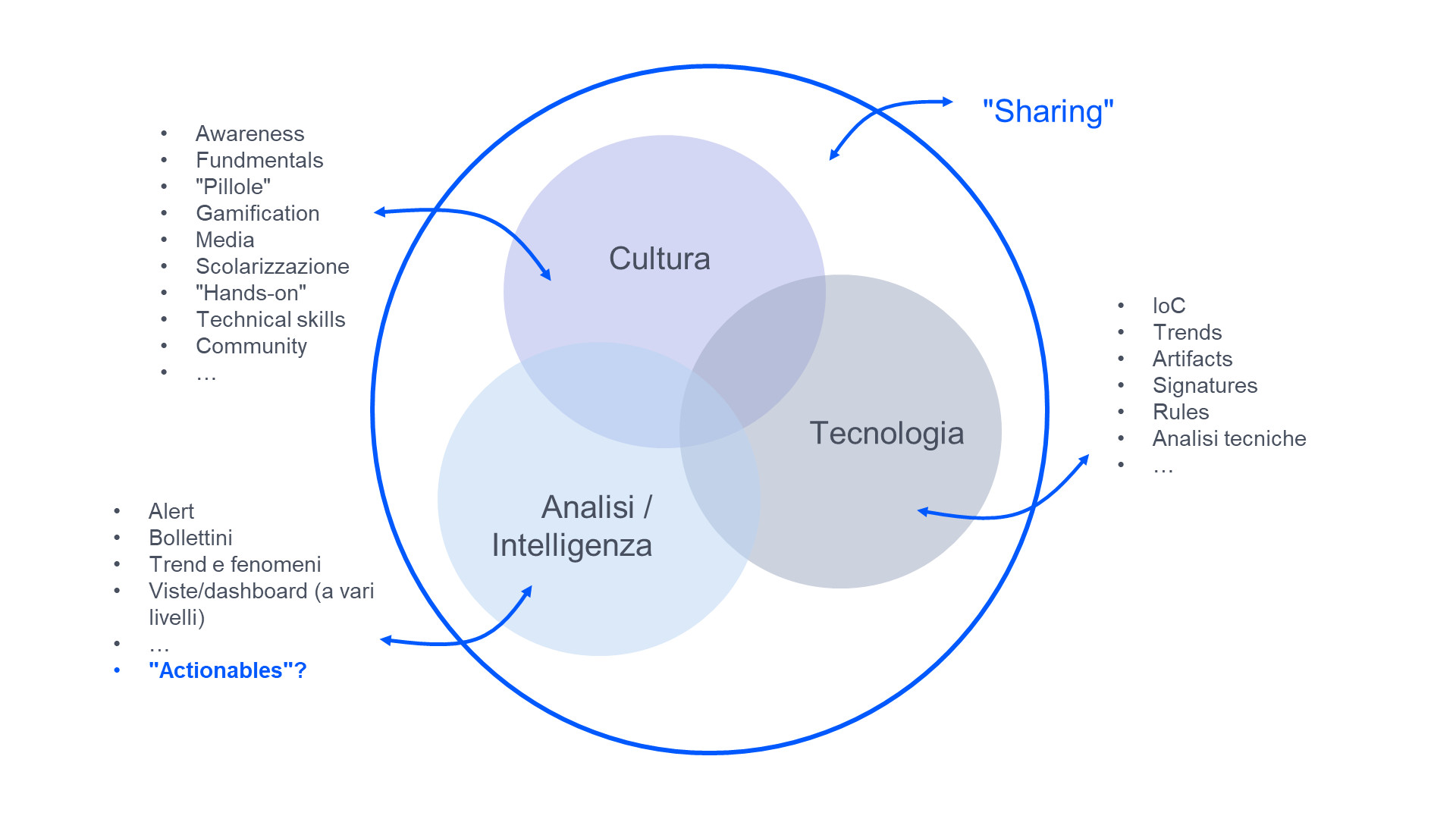

Inutile sottolineare che tutto ciò rischia di non essere sufficiente se non si implementano a livello condiviso strategie sostenibili di “sharing” per ciascuno di questi tre ambiti individuati, rendendo la propria “superficie aziendale” permeabile ad elementi quali quelli che provo ad indicare nel diagramma seguente.

Le tre dimensioni di intervento individuate vanno gestite in modo bilanciato, in una strategia di medio-lungo periodo. Se oggi, come illustrato nella rappresentazione successiva (a livello puramente qualitativo), si può riscontrare uno “sbilanciamento” (anche nelle realtà più attive sul tema del contrasto ai rischi cyber) verso gli aspetti tecnici/tecnologici, inevitabilmente dovrà essere dato un maggior peso al tema culturale e a quello legato alla comprensione dei fenomeni, anche mediante la creazione di nuove e sempre più efficaci forme di “actionable”, intesi come elementi di conoscenza che, una volta formalizzati e condivisi, permettano di intraprendere azioni/reazioni immediate e tempestive.

Il mix delineato graficamente rappresenta auspicabilmente un trend, o forse una “dichiarazione di intenti” o, più semplicemente, una necessità. In alcuni casi può comportare un processo lungo e impegnativo. Ad esempio, creare “vera cultura” al giusto livello non è mai semplice, ma necessario.

Anche pensando al fatto che si va verso un futuro in cui, quelle che oggi sono le interfacce grafiche dei tool tecnologici, domani saranno “intelligenze artificiali”. E’ opportuno attrezzarsi sin da ora perché vi sia un substrato culturale adeguato a far sì che la sicurezza della tecnologia, e di conseguenza della società (visto il livello di pervasività della prima nella seconda), sia sempre e comunque nelle mani dell’uomo.

Facebook Comments