È da molti anni che i consulenti informatici cercano di sensibilizzare le aziende sull’importanza del salvataggio dei dati, divenuti sempre più con il passare del tempo un bene essenziale e prezioso per il raggiungimento del business aziendale. Del resto già in uno studio dell’Istat del 2012 si legge che “delle imprese che hanno subito disastri con pesanti perdite di dati, circa il 43% non ha ripreso l’attività, il 51% ha chiuso entro due anni e solo il 6% è riuscita a sopravvivere nel lungo termine. I disastri informatici con ingenti perdite di dati nella maggioranza dei casi provocano quindi il fallimento dell’impresa o dell’organizzazione, ragion per cui investire in opportune strategie di recupero diventa una scelta quasi obbligata”.

Quella del backup è una delle principali e più antiche misure di sicurezza che una struttura informatica deve prevedere e implementare. È una pratica imposta anche dalla legge ed esattamente dal Disciplinare Tecnico allegato al Codice in materia di protezione dei Dati Personali (D. Lgs. 30 giugno 2003 n. 196 – applicabile fino a maggio 2018 quando verrà sostituito dal Regolamento Europeo 2016/679). Per tali molteplici motivi l’idea che iniziava a percepirsi era che, anche per le PMI e per gli enti pubblici, ma anche e soprattutto per le strutture “critiche” (es. fra tutti gli ospedali), il discorso sulla protezione del dato si stava finalmente comprendendo.

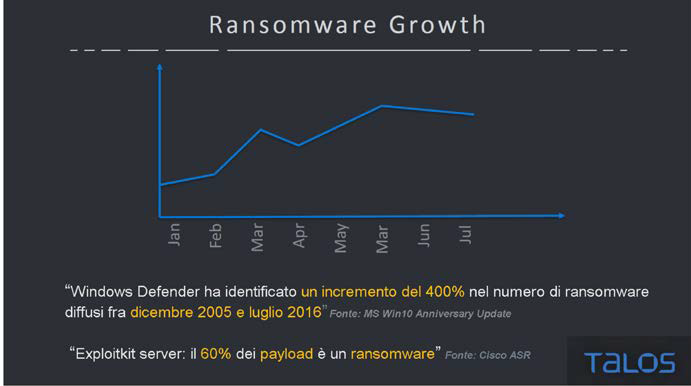

Invece l’ondata di ransomware, che dal 2012 ha colpito pesantemente molte aziende e che continua tuttora a crescere in modo esponenziale affinando tecniche e potenziali vittime, ha evidenziato che forse questa percezione era sbagliata, o che comunque le tecniche di salvataggio implementate fino a quel momento nelle realtà aziendali non erano sufficienti a proteggere in caso di gravi rischi, tra cui appunto il Ransomware.

Molte strutture “infettate” spesso hanno visto come unica soluzione quella di pagare il riscatto (pratica non garantita e sconsigliatissima), non avendo nessuna copia di sicurezza dei propri dati che il software malevolo aveva reso inutilizzabili. Una caratteristica del Ransomware è quella di criptare i dati presenti non solo sulla macchina sulla quale si trova, ma anche quelli di tutte le macchine che si trovano nella stessa rete, anche quindi quelli delle macchine collegate in VPN situate in altre sedi. Ben 210 milioni di dollari sono il costo stimato nel 2016 a carico delle aziende di tutto il mondo a causa del Ransomware e 20 mila dollari sono invece quello medio per ogni struttura (Fonte Rapporto Clusit 2017). Inoltre una ricerca effettuata nell’ottobre del 2016 da SentinelOne ha evidenziato che quasi il 50% delle aziende interpellate (200 negli USA, 100 nell’U.K., 100 in Francia e 100 in Germania) sono state messe in difficoltà da un attacco Ransomware.

Fonte: Rapporto Clusit 2017

Il ransomware ha “svegliato gli animi” perché evento statisticamente molto probabile (gli attacchi Ransomware in Italia rappresentano il 7% di quelli mondiali e secondo uno Studio di Trend Micro l’Italia è stata nel 2016 la più colpita a livello Europeo), ma altri sono anche i rischi di perdere i propri dati di fronte ai quali molte aziende non sarebbero pronte, rischi statisticamente meno probabili, come calamità naturali, furti e gravi problematiche/guasti hardware, ma che qualora avvenissero creerebbero gli stessi gravi danni del malware.

In tema di “salvataggio dei dati” illustrererò brevemente le differenze tra i concetti di Backup, quello di Disaster Recovery e infine quello di Business Continuity, concetti che spesso vengono confusi ma che indicano invece tre differenti approcci, obiettivi e soluzioni al problema. È doveroso premettere che moltissimi sono i supporti e le tecniche esistenti per raggiungere tali tre strategie, ma non è lo scopo di questo pezzo enunciarle tutte.

Backup

Il 31 marzo di ogni anno, dal 2011, si tiene la Giornata Mondiale del Backup, ossia il World Backup Day, un evento che ha lo scopo di informare sull’importanza di salvare i propri dati importanti con regolarità. Perché ancora molte sono le imprese che non lo fanno affatto eppure la perdita di dati, qualunque sia la causa, si trasforma sempre in un danno economico.

Fonte: www.worlbackupday.com

Effettuare un backup normalmente significa effettuare una copia di sicurezza dei dati importanti dell’azienda. Quindi ad esempio i dati della contabilità dei clienti per uno studio commercialistico, quello dei progetti per uno studio di architetti o ingegneri, la “cartella clinica digitale” dei pazienti per una struttura ospedaliera, i dati dei clienti/fornitori/dipendenti probabilmente per tutti, e così via.

Il salvataggio può avvenire su diversi supporti e con moltissime metodiche, in modo semplice e manuale, per le aziende piccole, facendo ad esempio la copia dei propri dati su Cd-Rom (c’è ancora chi lo fa) o con software “casalingo” oppure in modo più complesso e ovviamente più costoso, comprendendo anche i database e tutto quello che è fondamentale, per le aziende più grandi, come la copia automatizzata tramite software su disco di rete NAS, su supporti estraibili (come cassette DAT) o anche sul Cloud.

Quando si pianifica un backup le cose importanti su cui riflettere sono almeno:

- quali sono tutti i dati di cui effettuare il salvataggio? Come e su quali supporti effettuarli?

- Con che frequenza vanno effettuati?

- Quali sono i rischi che incombono non solo sui dati originari ma anche sulle copie di backup?

- In caso dell’avverarsi di un rischio, chi, in quanto tempo, e con quale costo può ripristinare i dati?

Come abbiamo visto il Ransomware cripta tutti i dati di tutte le macchine presenti in rete, quindi una buona norma sarebbe sicuramente il non effettuare il backup su una macchina posizionata sulla stessa rete (es. un NAS di rete o un Server di Backup, a meno che non ci siano sistemi di disconnessione dopo il salvataggio) e farlo invece su supporti estraibili come le cassette DAT oppure su sistema Cloud.

E’ comunque vero che sono uscite sul mercato già da un po’ soluzioni interessanti anti malware software che proteggono, o comunque mitigano i danni, da un attacco Ransomware. Prevedono anche la copia dei dati su Cloud in caso di attacco e la disconnessione automatica dalla rete Lan del pc infetto.

Tornando al nostro backup, se la cassetta DAT rimanesse però in azienda, e avvenisse un incendio che distruggesse tutto, o avvenisse un furto, il backup fatto sarebbe valso a poco, perché andrebbe perso anch’esso. Quindi un passo in più sarebbe quello di proteggere l’unità DAT magari in una cassaforte ignifuga oppure tenendoli al di fuori dell’azienda, o appunto effettuando il backup sul cloud.

Non dimentichiamoci poi che è fondamentale effettuarli spesso, su supporti diversi, ma soprattutto ogni tanto provare l’efficienza dei backup fatti, sarebbe molto triste accorgersi che non funzionano proprio quando ce n’è bisogno.

Come dicevamo poco fa, la caratteristica del backup è quella di salvare esclusivamente i dati importanti dell’azienda. Quindi è vero che possiamo proteggerli da malware e da eventi catastrofici ma comunque avendo solo il backup dovremmo poi sopportare i costi e il tempo non solo del ripristino dei dati, ma anche dell’acquisto dell’hardware e la reinstallazione dell’ambiente (il sistema Operativo, il gestionale, …) nei quali funzionavano i dati.

Disaster recovery

Questa soluzione prevede, di norma, la “ridondanza” degli interi sistemi considerati critici in altri sistemi (di solito identici) collocati in un “sito separato” in modo che in caso di disastro (incendio, terremoto, attacco terroristico, …), che rendesse inutilizzabili i sistemi del sito principale, sia possibile ripristinare la situazione grazie ai sistemi posti nel sito secondario nel più breve tempo possibile. Fondamentale è decidere infatti, nel pianificare la strategia di Disaster Recovery (da ora indicato come D.R.), quali dovranno essere le modalità di recupero dei dati dal sito secondario.

Molte anche in questo caso possono essere le procedure e tecnologie utilizzate, ma l’elemento distintivo sta nel fatto che non è importante per quanto tempo i sistemi non saranno utilizzabili e i dati accessibili, bensì il fatto che la situazione sia ripristinabile interamente. Non sono più solo i dati ad essere salvaguardati ma l’intero sistema.

Due sono i parametri che entrano in gioco, anche economicamente, e di cui occorre tenere conto quando si pianifica la strategia di D.R.: Il Recovery Time Objective (RTO) e il Recovery Point Objective (RPO).

- Il primo (RTO) indica il tempo massimo che sarà impiegato per il ripristino totale della situazione, ovvero il tempo durante il quale l’azienda subirà il disagio del downtime. È importante che l’azienda sia al corrente di questo tempo, in modo che sappia cosa aspettarsi in anticipo.

- Il secondo invece (RPO) indica la quantità massima di dati (espressa comunque in tempo, cioè quanti dati si producono nell’unità di tempo) che l’azienda è disposta a perdere a seguito del “disastro”.

La ridondanza tra i sistemi del sito principale (la sede dell’azienda per intenderci) e i sistemi del sito secondario (una seconda filiale oppure un provider che effettua questo servizio) può avvenire tanto in modo sincrono, che in modo asincrono.

In modo sincrono si ha la certezza che i sistemi ridondati siano, in ogni momento, esattamente quelli che si trovano nella sede secondaria, in quanto la replica avviene quasi simultaneamente. Questo permette oltre alla garanzia dell’integrità dei dati anche un basso RTO, perché si può passare dal sistema originario a quello “clone” molto rapidamente, e anche un basso RPO. Questo sistema ha il limite di funzionare egregiamente per le brevi distanze mentre sembra dare qualche problema in caso di distanze lunghe (vincolo fisico).

In modo asincrono invece, per lo più quale tecnica adottabile in caso di lunghe distanze trai due siti, la replica non potrà avvenire in contemporanea ma di contro la lunga distanza pone in sicurezza in caso di disastri con danni su larga scala (come un terremoto) che diversamente creerebbero danni ad entrambi i siti.

Una tecnica interessante, più costosa, che permette però di abbinare una massima affidabilità con minima perdita di dati importanti come la ridondanza sincrona ma che garantisce disponibilità dei dati anche in caso di disastro esteso, come la ridondanza asincrona, è quella mista. Si effettua una copia sincrona su un sito secondario vicino e una copia asincrona su un sito a grande distanza.

Seppur non esistano delle regole che stabiliscano con esattezza quali debbano essere le distanze minima e massima tra il sito di produzione e quello di recovery (come riporta anche il Disaster Recovery Journal), sono presenti piuttosto delle Best Practices in tal senso. Un D.R. con repliche sincrone è consigliabile che preveda la distanza tra sito principale e quello secondario tra i 35 e i 100 Km, mentre per un D.R. con repliche asincrone, la distanza può essere oltre i 100 Km.

Business continuity

Un’evoluzione del Disaster Recovery si ha quando non solo è importante che in caso di disastro sia recuperabile l’intero sistema danneggiato, ma anche che durante l’evento si possa continuare ad utilizzarne le risorse senza interruzione. Si parla di strategia di Business Continuity che è assimilabile, in gergo, ad uno “0 downtime” della struttura informatica. L’utente che si trova ad utilizzare un programma sul sistema, in caso di grave guasto si accorgerà solo di una breve pausa senza rendersi conto di cosa sia davvero successo.

Capiamo benissimo come per certi settori strategici o critici sia fondamentale un approccio di questo tipo. Un ospedale o servizi di pronto intervento non possono permettersi di restare senza disponibilità informatica nemmeno per pochi minuti, così come non possono farlo le aziende con lavorazioni critiche, strutture recettizie nei periodi di alta stagione, e così via.

Molti sono gli standard e le norme di riferimento sulla Business Continuity. Molte norme ISO si sono susseguite nel corso dell’ultimo decennio al fine di fornire un metodo affinché le strategie siano efficaci e allineate alla cultura e ai requisiti richiesti. Possono essere inserite tra queste anche le importanti ISO/IEC 27001:2013 sull’Information Security e la ISO 9001:2015 sulla qualità.

Inoltre il Business Continuity Institute ha emanato due importati documenti sull’argomento. Il primo nel 2013 raccoglie le BCI Good Practice Guidelines che rappresentano oggi il principale punto di riferimento internazionale per la gestione di un programma di continuità operativa in azienda. Il secondo invece emanato nel 2016 riassume tutti i riferimenti normativi in materia per ciascun singolo paese e si chiama BCM Legislations, Regulations & Standard Report.

Tecnicamente la strategia di Business Continuity prevede la replica dei sistemi critici dell’azienda in altri sistemi dislocati in luoghi diversi attraverso un sistema in “cluster”. I sistemi tra loro sono identici in ogni momento in modo tale che in caso di down di un sistema si venga agganciati in automatico al sistema che si trova nella sede secondaria e si possa così continuare a lavorare senza interruzione.

E’ importante nella B.C. che il sito di produzione e quello di recovery siano distanti tra i 5 e i 50 Km in quanto maggiore sarà la distanza, peggiori saranno le comunicazioni tra le macchine nel sito principale e quelle del sito secondario e quindi l’efficienza delle operazioni effettuate.

Consigli finali

- Come prima cosa occorre fare una approfondita valutazione dei rischi e pianificare in anticipo la strategia.

- Le tre procedure viste non sono sostitutive tra loro, ognuna ha delle funzioni e ne esclude altre. E’ importante per l’azienda sapere quale è necessaria per la propria realtà, considerando comunque che una Business Continuity facilmente comprenderà un Disater Recovery.

- Qualsiasi procedura si utilizzi è fondamentale periodicamente provarne l’efficacia simulando l’evento dannoso ed il reale ripristino dei dati.

- Aggiornare i software dei sistemi

- A prescindere dalla tecnologia e procedura utilizzata è sempre fondamentale educare e formare il personale dipendente che dovrà sapere come comportarsi in caso di disastro o grave danno.

- Affidarsi a partner tecnologici e/o provider in grado di gestire le necessità dell’azienda anche in termini di dislocazione geografica dei siti di recovery e che offrano una assistenza tecnica veloce e continuativa.

Convinti circa la necessità di mettere al sicuro i dati?

Facebook Comments