Ad inizio anno l’azienda di sicurezza SplashData ha rivelato i dati del suo rapporto annuale sulle peggiori password del 2015: oggi voglio tornare sull’argomento per condividere con voi uno studio altrettanto interessante condotto dagli esperti dell’azienda Rapid7 sull’utilizzo delle password.

Questa volta gli esperti hanno analizzato quali password sono utilizzate dagli hacker in occasione di attacchi informatici. Per far ciò è stata utilizzata la rete di honeypot Heisenberg, osservando come gli attaccanti abbiano cercato di fare breccia nei sistemi esposti in rete utilizzando varie password per ottenere l’accesso ad applicazioni e servizi.

Un honeypot è componente hardware o software usato come “esca” per gli hacker: tipicamente è un sistema esposto in rete che presenta caratteristiche simili a sistemi realmente in uso da aziende ed organizzazioni. Gli attaccanti scambiano un honeypot per un sistema reale ed utilizzano contro esso varie tecniche per ottenerne l’accesso. L’osservazione degli attacchi contro gli honeypot è essenziale per comprendere tecniche, tattiche e procedure di varie tipologie di attaccanti ed implementare le necessarie contromisure su sistemi reali.

La ricerca realizzata da Rapid7 si è concentrata sugli attacchi di tipo brute-force condotti con l’intento di indovinare le credenziali RDP (Remote Desktop Protocol) per l’accesso remoto a sistemi di pagamento PoS e chioschi esposti in Internet.

“Gli aggressori non si limitano ad utilizzare stringhe casuali come credenziali di accesso. Gli attaccanti hanno condotto attacchi basati su dizionario ovvero utilizzando username e password che hanno una elevata probabilità di occorrenza in base al sistema obiettivo scelto.” Spiega il rapporto pubblicato da Rapid7.

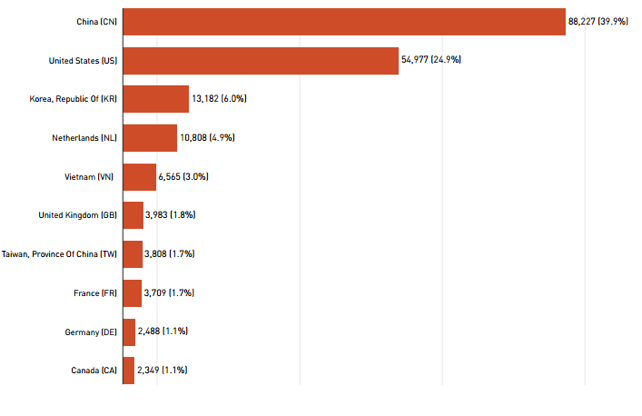

Gli esperti hanno analizzato più di 221.000 attacchi provenienti da 119 diversi Paesi osservati tra marzo 2015 e febbraio 2016. Il 40% di questi è originato dalla Cina, seguita dagli Stati Uniti con il 25 per cento, Corea del Sud con il 6 per cento, Paesi Bassi con il 5 per cento e il Vietnam con il 3 per cento.

I nomi utente più comuni tentati dagli hacker in occasione degli attacchi sono “administrator” e “Administrator,” (60%), altri nomi utente sono “user1”, “admin”, “Alex”, “POS”, “demo”, “db2admin”, “Admin “e” SQL “.

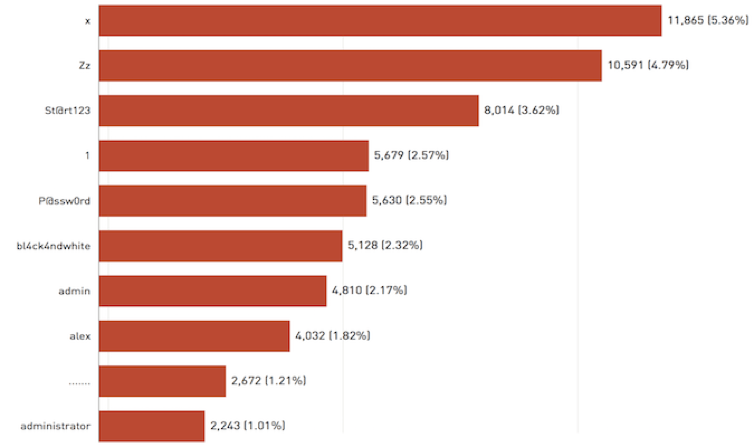

Le password più comuni sono “x” (5,36%), “Zz” (4,79%) e “St@rt123” (3,62%).

“In verità, il dettaglio più sorprendente scoperto è proprio la debolezza delle password utilizzate. Password composte da uno o due caratteri, stringhe facili da indovinare.”

In effetti il fatto il fatto che gli attaccanti abbiano usato password molto semplici è indicativo del fatto che molti sistemi in rete sono protetti da password deboli e semplici da indovinare.

Gli esperti di Rapid7 hanno utilizzato l’applicazione Dropbox Zxcvbn per la misurazione della complessità delle password, e lo studio ha consentito di scoprire che meno del 9 per cento delle password utilizzate dagli hacker ha ottenuto il punteggio più alto, mentre il 14,3 per cento ha ottenuto un punteggio pari a “3,” ovvero totalmente insufficiente. Ciò significa che gli hacker sono confidenti del fatto che questi sistemi sono spesso esposti in rete con protezioni a dir poco ridicole.

L’esperimento ci fornisce quindi un dato importante: un numero crescente di attori nel cyber spazio utilizza sistemi automatici per la scansione del web alla ricerca di applicazioni vulnerabili oppure scarsamente protette.

Troppo spesso l’autenticazione ai sistemi esposti in rete è debole, affidata a password semplici da indovinare che sono presenti nella quasi totalità dei dizionari disponibili in Internet per attacchi di brute force.

Sulle problematiche relative all’autenticazione abbiamo discusso molto: impensabile non utilizzare un doppio fattore di autenticazione quando disponibile. È necessario cambiare approccio ed essere consapevoli dei rischi per evitare nuovi clamorosi incidenti.

Facebook Comments