Sempre più spesso parliamo di minacce informatiche e hacker riferendo loro come entità lontane dal nostro vissuto quotidiano ed impossibilitate ad arrecare seri danni alle nostre imprese e agli utenti in rete. Niente di più sbagliato: viviamo giorni in cui il numero di attacchi informatici contro le nostre organizzazioni è in costante aumento, e purtroppo tali minacce sono sempre più sofisticate, al punto che spesso ci si accorge della loro presenza quando il danno è diventato ingente.

Oggi vi parlo di un’operazione di spionaggio informatico che ha preso di mira molti utenti italiani in rete.

Gli esperti dell’azienda Kaspersky Lab hanno pubblicato un rapporto dettagliato sulle attività di spionaggio condotte da un gruppo noto come StrongPity APT. Il termine APT è utilizzato per identificare minacce persistenti ed avanzate, quindi di gruppi dalle spiccate capacità offensive che dispone di notevoli risorse tecniche e talvolta finanziarie.

StrongPity si distingue per la complessità delle sue operazioni e per la modalità operativa; gli esperti hanno scoperto che si specializza in attacchi noti come “Watering Hole,” ovvero attacchi in cui sono compromessi siti web di elevato interesse per specifiche platee di utenti. In questo modo gli attaccanti sono in grado di servire agli ignari visitatori dei siti web malware che sono inoculati sfruttando falle nelle principali applicazioni, come i web browser.

StrongPity, particolarmente attivo in Europa, Medio Oriente e Nord Africa, ha preso di mira gli utenti Internet interessati a software per la cifratura delle informazioni e la protezione delle connessioni.

Gli esperti hanno scoperto che il gruppo ha messo in piedi il sito ralrab.com allo scopo di imitare il sito legittimo rarlab.com legittimo. Tale sito è stato utilizzato per ospitare codici malevoli che venivano distribuiti ai visitatori. Molto spesso sono offerte ai visitatori copie di popolari software infettate da codici malevoli.

Tra le numerose campagne condotte dal gruppo StrongPity ve ne sono state due particolarmente efficaci in cui gli hacker hanno fruttato l’interesse nelle popolari applicazioni TrueCrypt (software per la cifratura di file, cartelle e volumi) e WinRAR (per la compressione di file ed archivi).

Anche in questo caso il gruppo ha utilizzato siti esca che riproducevano quelli legittimi utilizzati per la distribuzione dei software sopra riportati.

Gli utenti italiani sono stati coinvolti principalmente per la campagna che ha sfruttato una variante infetta dell’applicazione WinRAR. Kaspersky ha scoperto che una versione infetta del popolare software era stata distribuita attraverso il sito legittimo di un distributore nazionale utilizzante il dominio winrar.it.

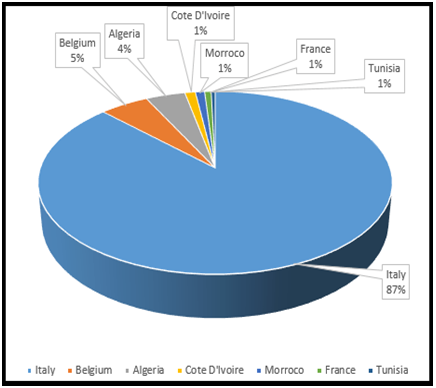

StrongPity – Distribuzione geografica delle vittime della campagna “Winrar”

Secondo Kaspersky il gruppo StrongPity dispone di malware complessi nel proprio arsenale, applicazioni in grado di ottenere il controllo completo del sistema infetto e di ‘esfiltrare’ dati sensibili.

Secondo Kaspersky a partire dal 2016 sono stati infettati oltre 1.000 sistemi con i software del gruppo StrongPity. Il numero maggiore di vittime è stato osservato in Italia, Turchia, Belgio, Algeria, e la Francia.

Tra i software esca utilizzati dal gruppo vi sono popolari applicazioni come Putty e FileZilla.

Il ricercatore Kurt Baumgartner di Kaspersky ha evidenziato le similitudini nel modus operandi di StrongPity con quello di un altro gruppo russo noto come Dragonfly o Energy Bear a cui sono stati attribuiti numerosi attacchi in passato.

Difendersi da questi attacchi è molto difficile per gli utenti in rete che ignorano questa tipologia di minaccia. Ogni volta che si scarica un software dalla rete è bene farlo da siti certificati e prestando molta attenzione all’impronta del file che si scarica, consapevoli che qualcuno potrebbe averli intenzionalmente compromessi.

Facebook Comments