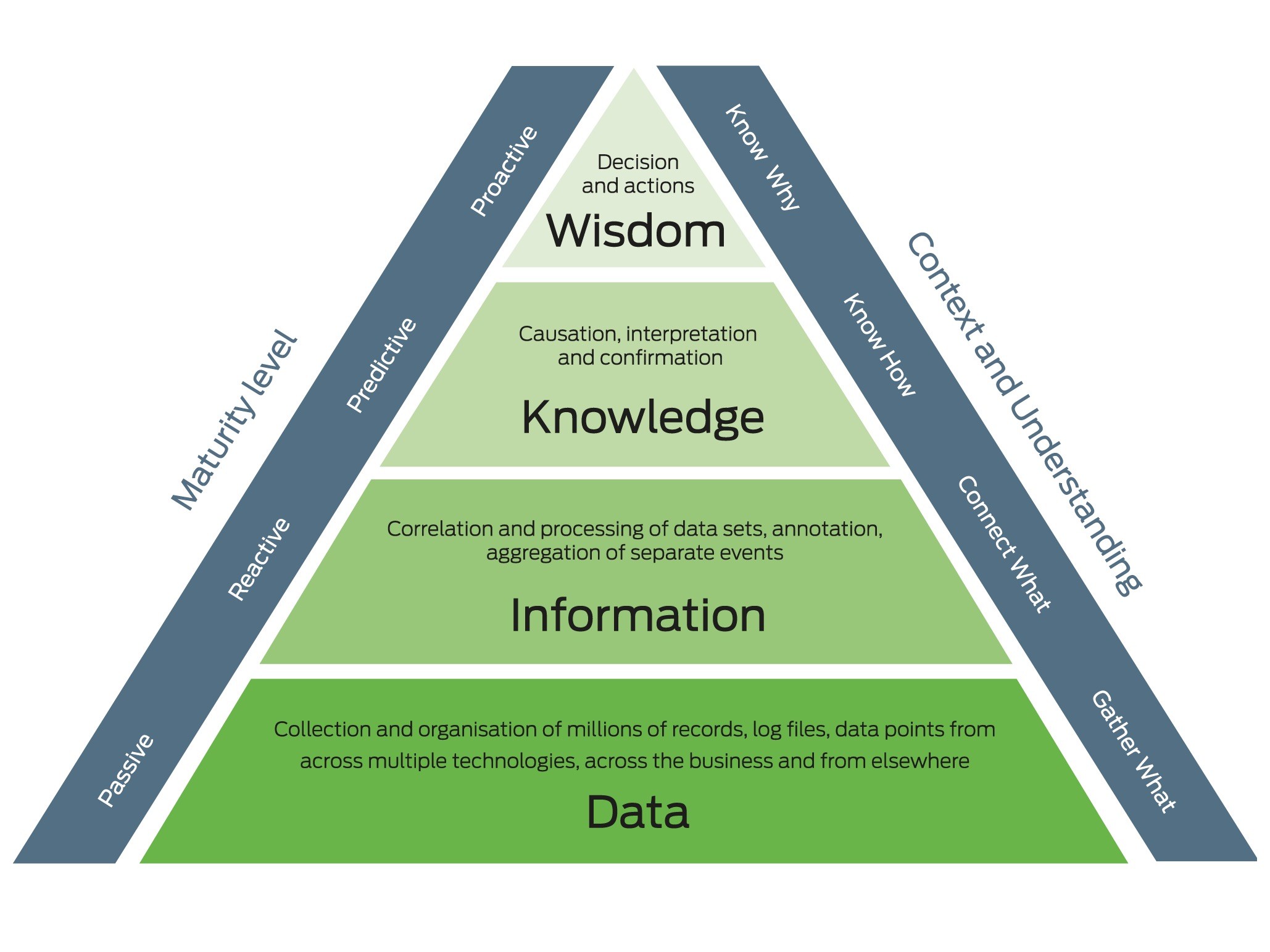

Il commercio si basa sul concetto di catena del valore. L’idea che si possa aumentare il valore di qualcosa attraverso vari processi, è il fondamento di un’economia globale sostenibile. Ciò che a partire dalla prima parte del 21esimo secolo ha dato origine alla più significativa catena del valore contemporanea è il dato. Sono quattro i fattori che rendono interessanti i dati che oggi raccogliamo: la quantità, la frequenza, l’accessibilità e la capacità di elaborarli. L’anello finale di questa catena del valore è la nostra capacità di processare questi dati. In altre parole, la capacità di raffinare ciò che è sostanzialmente una materia prima in qualcosa che produce intelligenza, informazioni e, in ultima analisi, conoscenza.

Il primo passo consiste nel mettere insieme elementi potenzialmente rilevanti, come ad esempio associare un numero di conto corrente a un proprietario e a una serie di operazioni. Questo processo ci fornisce informazioni più significative e di maggior valore con cui poter iniziare a lavorare. Ma questo e’ solo il passo iniziale, dove l’informazione è prevalentemente reattiva: permette cioè di capire cosa è successo ma non necessariamente perché.

Il passaggio successivo è la conoscenza. Interpretando le informazioni possiamo cominciare a capire perché gli eventi accadono e questo ci permette di fare previsioni. Alla fine avremo la conoscenza. A questo punto, potremo usare la conoscenza per prendere decisioni e determinare le azioni da fare. Capire cosa sta accadendo e perché sta accadendo ci permette di essere proattivi.

Dipendenza dai dati

Durante la salita della piramide, gli elementi che compongono il dato rimangono sempre gli stessi. Il loro valore aumenta in conseguenza di come sono combinati con altri elementi e come ciò permette alle organizzazioni di passare da una posizione passiva a una proattiva. Gli spedizionieri sarebbero persi se non ci fossero i dati a dire loro dove prelevare e consegnare i contanier. Le banche non potrebbero funzionare se non avessero accesso in tempo reale ai dati di trading. Che si tratti di aziende, governi, enti di ricerca o ospedali, la dipendenza dai dati continuerà a crescere, così come le conseguenze nel caso in cui questi dati diventassero inaccessibili o inutilizzabili.

Per quanto da una parte il dato sia molto importante, il relativo accumulo dall’altra, purtroppo, per molte organizzazioni sta rischiando di trasformarsi in un boomerang. I nuovi regolamenti, come ad esempio il General Data Protection Regulation (GDPR) obbligano le aziende ad adottare idonei processi e soluzioni di storage e sicurezza per proteggere questi beni preziosi.

Attenzione: non è solo il legislatore a pretendere che i dati vengano trattati con attenzione, ma anche i clienti. Non appena si verifica un’intrusione, l’effetto sui questi ultimi è immediato: molti potrebbero perdere la fiducia in un’azienda, altri potrebbero semplicemente non acquistare più nulla e scoraggiare altri dal farlo.

Pertanto la sfida per i CISO, e in generale per tutti i responsabili della sicurezza aziendale, risiede nella capacità di risolvere il conflitto che deriva dal “recuperare il maggior numero di dati per poter assumere decisioni migliori” e il “dover conservare e proteggere quei dati nel modo meno costoso e rischioso possibile”. Quando i dati si trovano in luoghi diversi, dai sistemi CRM alle mailbox, dalle reti ai database e ai cloud di terze parti, la protezione non è più realizzabile con una semplice soluzione endpoint.

Nuovi dati, nuove regole

Proteggere i dati all’interno di un perimetro è relativamente semplice. Ma nel mondo moderno non esistono perimetri e, anche in base al regolamento del GDPR, è necessario sapere in ogni momento dove si trovano le informazioni e quali applicazioni li stiano usando (in un recente sondaggio effettuato da Juniper il 43% degli intervistati ha ammesso di non sapere dove i propri dati fossero archiviati). Tutti utilizzano molte soluzioni di terze parti per archiviare, trasportare e recuperare i dati: come definire quindi i confini della rete? Allo stesso tempo l’azienda deve poter accedere a queste informazioni in tempo reale per favorire l’agilità e la rapidità dei processi decisionali. Istintivamente verrebbe da chiudere i dati in una specie di Fort Knox ma ciò annullerebbe i motivi per cui raccogliamo i dati.

Non tutti i dati nascono uguali, per cui investire in un approccio generalizzato alla sicurezza non sarebbe probabilmente la soluzione migliore né per i costi né per la gestione. Introducendo intelligenza nella rete e investendo in protezione real time è, invece, possibile non solo avere una migliore panoramica di quanto stia accadendo ma soprattutto reagire di conseguenza. E alla fine, sarà fattibile avere un adeguato bilanciamento tra livello di investimento e valore relativo di particolari dati.

Protezione proattiva

Secondo Gartner, tra il 2015 e il 2020 gli endpoint dell’IoT cresceranno con un tasso annuale del 33%, raggiungendo una base installata di 20,4 milioni di unità. Anche se non tutti stanno (ancora) investendo attivamente nell’Internet delle Cose (IoT), l’ecosistema circostante, come clienti, partner e fornitori lo farà, alimentando la montagna di dati e permettendo di assumere decisioni più informate più rapidamente.

Tutto ciò però si traduce in maggiori opportunità per i cybercriminali. Nel 2016 sono stati registrati oltre 357 milioni di attacchi di malware, più di 29 milioni al mese. Una tale mole di attacchi non può essere iniziativa di singoli hacker. L’automazione ormai è un concetto acquisito dal cybercrimine e quindi deve essere parte integrante anche delle difese. Solo l’automazione potrà offrire la possibilità di analizzare cosa sta accadendo sulla rete, riconoscerne le anomalie e rimediare prima che si crei il danno.

Grazie al machine learning, è possibile identificare subito il problema e grazie all’automazione, risolverlo. Con questo principio tutti i dispositivi connessi saranno aggiornati e protetti. Usando l’automazione per eseguire compiti ripetitivi le preziose risorse IT saranno libere di concentrarsi su iniziative a maggior valore.

Conclusioni

Sempre più dati si accumulano ogni minuto nelle organizzazioni, dati che devono essere elaborati, archiviati e a cui bisogna poter accedere se si vuole crescere. Soprattutto, i dati devono essere protetti. Ma con l’evolvere della catena del valore dei dati, il valore cresce non solo per un’organizzazione ma anche per i cybercriminali che sviluppano minacce sempre più sofisticate. Tutto questo appare sempre più problematico in un mondo dell’IoT e in cui i perimetri non esistono più.

Potremo mantenere il nostro vantaggio sui cyberciminali solo adottando reti flessibili e programmabili che si adattino autonomamente al mutare dello scenario della sicurezza. Sfruttando la potenza della rete è possibile costruire una piattaforma che mantenga i dati – e le aziende – sicure e a norma di legge.

Facebook Comments