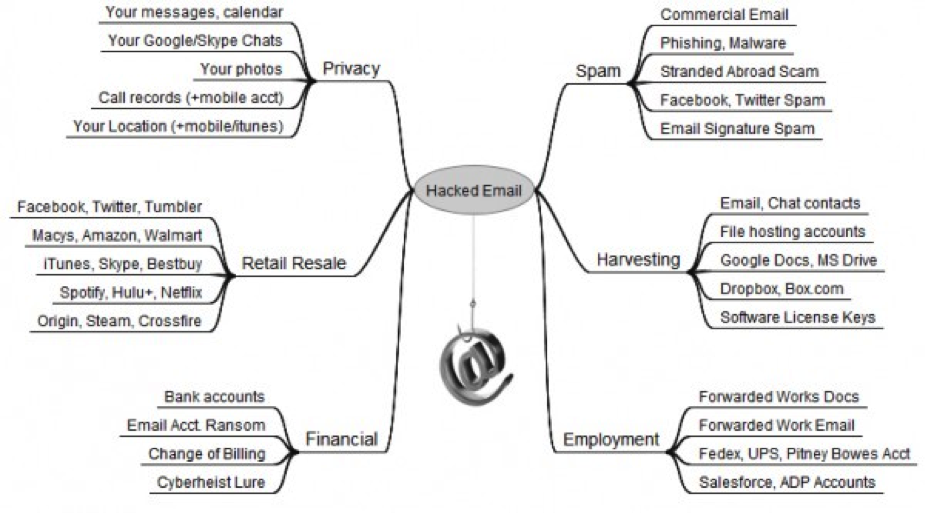

In molti si chiedono quale sia il reale valore di un qualunque account di posta elettronica per un criminale informatico e per quale motivo questi individui dovrebbero colpire un account di una persona normale. Prendiamo coscienza che le nostre email hanno un valore commerciale nell’ecosistema criminale legato al modello di monetizzazione adottato da chi attacca. Pensiamo per un istante a quante informazioni transitano in un account di posta: un criminale potrebbe trovarvi contatti, password, iscrizioni a servizi, informazioni relative ad abitudini e potrebbe persino scoprire se siete in procinto di partire per una lunga vacanza. Ancora, all’interno di un’email è possibile trovare un codice di attivazione di un prodotto da rivendere sul mercato oppure è possibile sfruttare l’account violato per ottener l’accesso ai documenti archiviate sul cloud storage della vittima (e.g. DropBox, Google Drive or Microsoft Skydrive).

Queste, e altre informazioni, sono quotidianamente utilizzate per organizzare truffa ai danni dell’ignaro proprietario della casella di posta e attacchi informatici verso terzi (e.g. phishing).

Un account violato può essere utilizzato per spionaggio oppure per organizzare frodi basate su tecniche di social engineering, ad esempio una vittima potrebbe ricevere una mail a carattere di urgenza da un suo contatto (vittima del furto) che gli chiede del denaro da spedire in qualche parte del mondo. Ogni account, quindi, è una miniera d’informazioni di cui si comprende il valore solo una volta che è stata violato, ed è per questo, visto che le email sono parte della nostra identità digitale, devono essere opportunamente protette.

Sui principali forum in materia online, è possibile constatare quanti venditori propongano collezioni di centinaia di migliaia di account di posta elettronica violati, un’offerta molto articolata in grado di rispondere a una domanda sempre più esigente. Molti forum sono in grado di vendere le credenziali per accedere a email appartenenti a membri di particolari settori (e.g. Difesa, Industria privata) oppure di discriminare i proprietari per area geografica di appartenenza oppure per la lingua utilizzata.

Come sempre in questa rubrica, cerchiamo di quantificare il fenomeno attraverso cifre fornite da uno dei principali esperti di sicurezza al mondo, Brian Krebs, che ha pubblicato tempo addietro un listino relativo ad account rubati disponibili nell’underground criminale. Di seguito alcuni esempi:

- ITunes account per 8 dollari

- Fedex.com, Continental.com and United.com accounts per 6 dollari

- Groupon.com per 5 dollari

- Hosting provider come Godaddy.com per 4 dollari

- Operatori mobile statunitensi Wireless providers Att.com, Sprint.com,Verizonwireless.com, and Tmobile.com per 4 dollari

- Facebook and Twitter for 2.50 dollari

- Account di principali catene di distribuzione come walmart.com e tesco.com sono venduti per un prezzo compreso tra 1 e 3 dollari.

A protezione degli account i principali provider di servizi di posta elettronica forniscono la possibilità di attivare l’autenticazione a due fattori, in altre parole per accedere all’account di posta dovrete fornire prova della vostra reale identità fornendo ad esempio un codice inviatovi via SMS o generato da un’applicazione per smartphone. L’autenticazione a due fattori aumenta il livello di sicurezza offerto agli utenti, ma attenzione perché esistono malware sul mercato che consentono di rubare i codici di autenticazione mentre accedete ai servizi … è un mondo difficile.

Secondo le statistiche dei principali esperti sul mercato nero le informazioni trafugate dagli account più richieste sono:

- Relazioni finanziarie e bilanci di aziende;

- Documenti inerenti progetti e le strategie della società per diversi anni;

- Proprietà intellettuale;

- Database dei clienti e contatti dei partner/fornitori;

- Prezzi di prodotti, offerte aziendali, documenti inerenti partecipazioni a gare pubbliche.

- Anagrafiche dipendenti aziende.

- Credenziali e-mail aziendali e personali

- Documenti che si riferiscono a infrastrutture informatiche aziendali.

Chiudo il post con un’altra osservazione … sapevate che è possibile acquistare anche account di posta violati che consentono l’accesso a conti PayPal? In rete si trovano veri e propri negozi specializzati nella vendita di account PayPal correlate d’informazioni sul conto corrente della vittima, sulla sua tipologia e sulla presenza di una carta di credito associata.

Siete ancora dell’idea che un account di posta valga poco?

Facebook Comments