Gli esperti di cyber security del Malware HunterTeam hanno da poco scoperto un nuovo ransomware denominato KimcilWare, un malware progettato per attaccare i Web Server e, nello specifico, la piattaforma Magento, una delle più utilizzate per sviluppare e-commerce.

Ecco quanto riportato in un post del blog Bleeping Computer a proposito di KimcilWare: “In questo momento non sappiamo come vengano compromessi i siti attaccati, ma alle vittime vengono criptati i file usando l’algoritmo di cifratura a blocchi Rijndael e viene chiesto un riscatto che va dai 140 ai 415 dollari, a seconda della variante di malware che infetta. Purtroppo, ad oggi non esistono soluzioni per decriptare i file gratuitamente”.

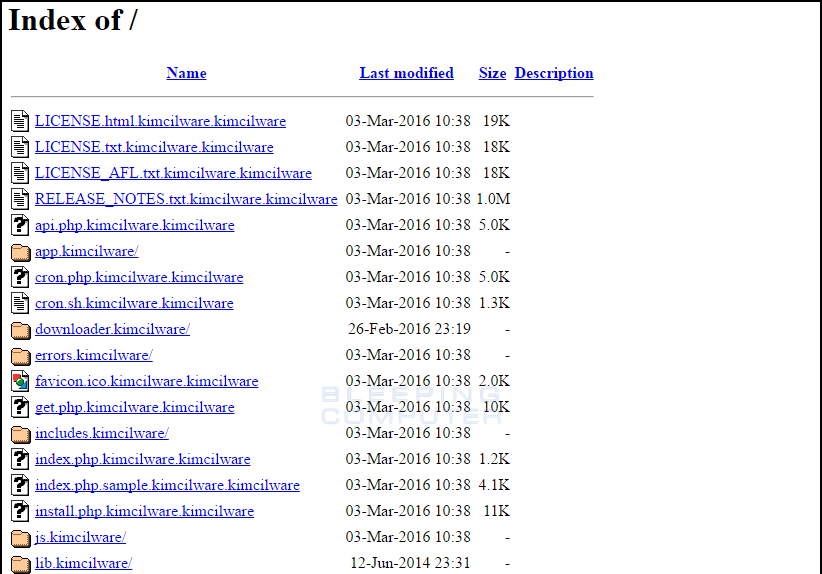

E’ abbastanza semplice riconoscere KimcilWare: un volta criptati, alla fine di ciascun file di Magento viene aggiunta l’estensione “.kimcilware”, che rende lo store online inaccessibile.

Sempre su Bleeping Computer si può leggere infatti che lo script “cifra tutti i dati del sito web e appende l’estensione .kimcilware a tutti i file. Inserisce, poi, un file di index.html che serve a far visualizzare il messaggio del ransomware alla vittima”.

Questo è un esempio di una cartella compromessa da KimcilWare

(fonte: BleepingComputer)

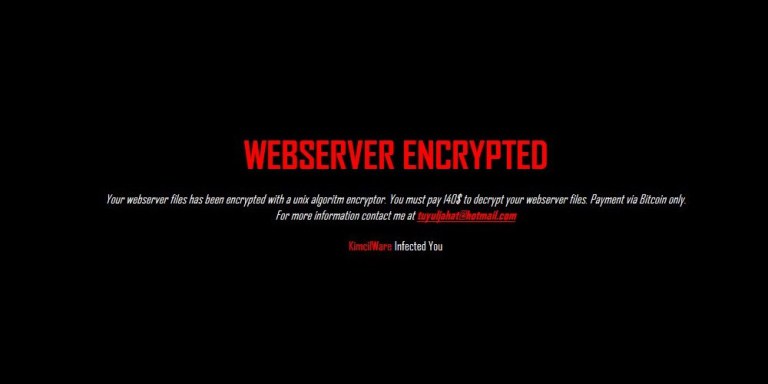

Questo il messaggio che gli hacker lasciano alla vittima sulla homepage del sito tramite il file index.html:

(fonte: BleepingComputer)

Una variante di KimcilWare non sostituisce il file index.html ma, in ogni cartella del sito, lascia un file di testo nominato README_FOR_UNLOCK.txt che contiene le istruzioni per il pagamento del riscatto che, ormai pratica comune tra i criminali informatici, viene richiesto in Bitcoin.

La cattiva notizia è che risulta ancora sconosciuto il processo che porta all’infezione e non sappiamo quindi con certezza come avvenga l’attacco, né da dove provenga. Tuttavia, al momento, sembra che il numero di web server colpiti sia ancora limitato.

La prima segnalazione di un attacco KimcilWare è avvenuta lo scorso 3 Marzo su StackExchange dal proprietario di un e-commerce sviluppato con Magento (versione 1.9.1.0). Il webmaster ha fatto notare come su un server con più installazioni Magento, solo un sito sia stato compromesso.

Un secondo caso, poi, viene riportato qualche giorno dopo sul forum ufficiale di Magento, dal proprietario di un sito che aveva installato la versione 1.9.2.4. L’amministratore dell’e-commerce ipotizzava che la causa potesse essere una falla di sicurezza dell’estensione Helios Vimeo Video Gallery.

Infine, un altro ransomware con caratteristiche simili è stato scoperto dal ricercatore Jack (@Malwareforme). Questo secondo virus è stato battezzato MireWare e, dato molto interessante, per le comunicazioni tra la vittima e l’hacker usa lo stesso indirizzo email di KimcilWare, ovvero tuyuljhat@ hotmail.com. Jack nota come MireWare è una variante di Hidden Tear, un ransomware open source, pubblicato su Github dai ricercatori turchi di cybersecurity Utku Sen a scopo di studio. Hidden Tear fu sviluppato intenzionalmente con delle falle di sicurezza e, in effetti, sembra proprio che MireWare soffra di tali bug. Lawrence Abrams, ricercatore di BleepingComputer, analizzando il malware ha confermato che anche in questo caso la minaccia è mitigata dall’assenza di un certificato SSL valido per il suo Command & Control Server (il server che gestisce e istruisce il ransomwer sulle operazione da fare).

Per quanto riguarda KimcilWare, siamo ancora alle fasi iniziali e gli esperti non escludono una sua rapida evoluzione.

Consiglio finale: se amministrate un e-commerce sviluppato su piattaforma Magento aggiornate all’ultima versione del cms, utilizzate delle password forti per l’utenza di amministratore e fate frequenti backup. Probabilmente, in caso di attacco, potrebbero non bastare queste azioni per mettersi in sicurezza ma sono sicuramente delle buona pratiche alle quali ogni utente (o webmaster) dovrebbe attenersi per abitudine.

Facebook Comments