Uno dei metodi preferiti dai criminali per ottenere ciò che vogliono è utilizzare l’Ingegneria Sociale (o Social Engineering). Si tratta di tecniche, e sempre più anche di tecnologie, con le quali un criminale attraverso un raggiro psicologico riesce ad ingannare una vittima, ottenendo la sua fiducia, e riuscendo a farle dire, o farle fare qualcosa, che altrimenti questa non avrebbe detto o fatto. Spesso si usa il Social Engineering quando un software o la Rete non hanno bug da sfruttare, ed allora si punta sul fattore umano, sulla debolezza della persona.

Il Social Engineering si basa sulla “buona fede” dell’essere umano e sul suo istinto naturale di aiutare un suo simile in difficoltà. Al giorno d’oggi, a seguito anche di quanto si sente sui mass media, siamo fortunatamente tutti un po’ più diffidenti verso chi ci vuole raggirare, ma contemporaneamente anche i criminali affinano le loro tecniche e ad un’ingegneria sociale dove è presente l’interazione umana si sta affiancando sempre più efficacemente un’ingegneria sociale attuata con strumenti informatici.

Nella nostra rubrica ABC della Sicurezza è stato già affrontato il tema dell’Ingegneria Sociale, ora qui vorrei addentrarmi ed approfondire alcune importanti tecniche e presentarvi poi uno strumento informatico molto potente, chiamato “S.E.T.”, ovvero il “Social Engineering Toolkit”.

Solo conoscendo le tecniche utilizzate dai criminali potremmo cercare di prevenirle …

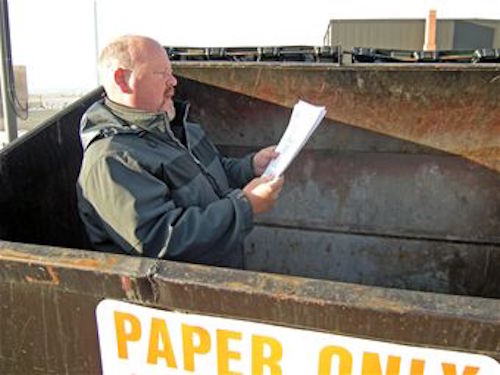

DUMPSTER DIVING – Cosa ci rivelano i cassonetti dell’immondizia?

Gli Hacker potrebbero estrarre dati riservati da una rete aziendale senza bisogno di alcun computer e senza nemmeno averci a che fare. Come? Rovistando nei cassonetti delle immondizie situati nei pressi della stessa. Chi recupera dei documenti da un cassonetto dell’immondizia non commette un’attività illegale (al limite lo fa quando li utilizza per uno scopo illecito) perché i documenti sono volutamente abbandonati gettandoli. Questa attività spesso rientra anche nello spionaggio industriale, nella concorrenza sleale, nel furto di informazioni o nelle semplici informazioni commerciali.

I dati che possono essere recuperati sono quelli relativi a fatture, documenti dell’amministratore di rete, curriculum vitae, estratti dei conti correnti bancari, documenti contabili, elenco clienti e fornitori, ordini di acquisto, e chi più ne ha più ne metta. E se poi le aziende fossero ospedali, tribunali, studi legali? I dati estratti sarebbero anche particolarmente delicati e sensibili.

Pensate solo a quanto lavoro dovrebbe fare un criminale per ottenere le informazioni riportate su quei documenti abbandonati (anche solo un elenco clienti, gli ordini di acquisto, o l’estratto conto della banca) se non potesse fare in questo semplice modo.

E la vostra azienda come cestina i documenti?

Per evitare di far cadere i vostri dati aziendali in mani pericolose è necessario:

- Acquisire consapevolezza sull’importanza dello smaltimento dei rifiuti;

- Frantumare, e non in modo generico ma in modo trasversale, i documenti da gettare (infatti se sono frantumati solo a striscette si potrebbero riassemblare);

- Diffondere questa sensibilità a tutti i dipendenti;

- Se siete responsabili della sicurezza della vostra azienda fate periodicamente ispezioni nei cestini dei rifiuti dei dipendenti e dei cassonetti all’esterno dell’azienda. E’ meglio che siate prima voi di altri a trovare documenti sensibili che vi riguardano.

TAILGATING (o PIGGYBACKING) – Posso entrare?

Uno dei migliori metodi non tecnologici per entrare in un edificio protetto è quello che prende il nome di “Tailgating”. Entrando nella vostra azienda lascereste la porta aperta a chi giunge subito dietro di voi e vestito da tecnico del telefono e con le mani impegnate vi segue? O chi, anche se non lo conoscete, ha appeso al collo un badge della vostra azienda?

Spesso è stato rilevato che molti accessi abusivi avvengono attraverso un ingresso laterale che i dipendenti utilizzano per fumare una sigaretta. Infatti nel momento in cui un dipendente uscendo da quella porta trovasse già fuori qualcuno (tecnico del telefono, o con badge dell’azienda, ..) con cui scambiare anche qualche parola sull’azienda, nel momento di rientrare non si farebbe problemi a far accedere anche l’impostore.

In un’indagine da me condotta recentemente in una grossa azienda che aveva subito un ingente furto di computer, è risultato che i ladri erano entrati proprio da un ingresso simile (spesso di giorno questi ingressi non sono allarmati proprio perché continuamente aperti dai dipendenti). Hanno approfittato di quell’accesso di giorno e nascosti all’interno dell’azienda hanno agito di notte facendo scattare l’allarme solo in uscita, e quindi quando ormai era tardi.

Un finto tecnico del telefono o dell’impianto elettrico (vestito ad hoc per l’occasione) farebbe parecchia strada anche di giorno in una grossa azienda. Quando si riconosce legittimo un logo, un cappello, un abito, spesso viene spontaneo credere legittimo anche chi li indossa. E a seconda della situazione l’impostore potrebbe essere un corriere, un elettricista, un idraulico, un tecnico del gas.

Non sono da sottovalutate inoltre le porte di accesso all’azienda che rimanessero aperte per qualche decina di seconda prima di chiudersi. Perché potrebbero essere un punto vulnerabile per l’azienda. Un criminale avrebbe tutto il tempo di entrare seguendo chi entra legittimamente.

Come evitare questi rischi?

- In primis è necessaria una sensibilizzazione e formazione dei dipendenti in tal senso;

- Chi è al controllo accessi non deve fidarsi della sola divisa o del tesserino (potrebbe essere falsificato) ma accertarsi della legittimità dell’intervento / nuovo dipendente;

- Fare periodicamente un giro del perimetro dell’azienda e verificare gli accessi e gli allarmi;

- Porre particolare attenzione agli accessi utilizzati dai dipendenti per uscire a fumare. Decidere come regolare la cosa salvaguardando però la sicurezza dell’azienda;

- Controllare i tempi di chiusura delle porte di ingresso una volta aperte ed intervenire opportunamente.

SHOULDER SURFING – Sono dietro di te!

Un attacco di ingegneria sociale, non tecnologico, che esiste da quando esiste l’uomo è quello che consiste nel posizionarsi dietro le spalle di una vittima e vedere cosa fa. In coda per pagare una bolletta ad esempio, si rischia di far leggere a chi è dietro di noi i nostri dati personali ed il nostro indirizzo, ma anche il nostro fornitore di corrente elettrica o telefonica. Un codice digitato, un biglietto da visita catturato, possono fornire informazioni delicate e in ogni caso fornire al criminale un profilo della vittima. Anche un adesivo su una stampante in un’azienda con il nome della ditta che effettua la manutenzione può essere un dato importante per un criminale. Prende informazioni su come sono vestiti i tecnici di quella ditta ed entra nella vostra spacciandosi per uno di loro. Pensate poi ai terminali automatici del check-in in un aeroporto, un attento osservatore dietro di noi potrebbe benissimo carpire informazioni come nome e cognome, destinazione, posto assegnato e codici frequent flier. Chi lavora al portatile nella hall di un hotel forse ha del lavoro davvero importante, e questo chi pratica il social engineering lo sa bene.

Come difenderci dal Shoulder Surfing?

- La regala generale è tenete le cose private e riservate dell’azienda al di fuori di ambienti pubblici;

- Anche in questo caso informate e sensibilizzate i dipendenti che vanno in trasferta;

- Eliminare tutti gli adesivi sui computer, fare attenzione ai biglietti da visita e a tutte le persone che ci sono intorno

- Valutate di applicare una pellicola specifica per la privacy sullo schermo del portatile. Questo però farebbe capire ad occhi esperti quanto prezioso è il portatile. Valutate se applicarla o meno a seconda del caso.

BAITING – Teniamo a freno la curiosità

Un attacco molto ingegnoso che fa leva sulla curiosità umana consiste nel fatto che il criminale lascia ben in vista in luoghi come il bagno, le scale, o luoghi pubblici affollati (a seconda se la vittima è una specifica o chiunque o molti) una penna USB o un CD ROM contenente del malware. Chi “causalmente” trova l’oggetto, spinto dalla curiosità di vedere all’interno cosa c’è, lo inserisce nel computer dando il via all’infezione della sua macchina o dell’intera rete informatica dell’azienda. E quindi a seconda di cosa il malware è progettato di fare potrebbe accadere che il criminale spii attraverso la webcam dei computer, oppure che si impossessi delle macchine rendendole degli zombi per attacchi di DDOS, oppure che si impossessi del contenuto dei computer, e così via.

- E’ necessario formare il personale aziendale e diventare sensibili all’argomento;

- Evitare di raccogliere e tantomeno inserire nel computer alcun dispositivo non proprio trovato ovunque.

- Fare attenzione anche ai dispositivi che vengono regalati in luoghi pubblici come gli autogrill, i supermercati e via dicendo. Evitare sempre di inserirli nel computer, salvo prendere le dovute precauzione (sandbox).

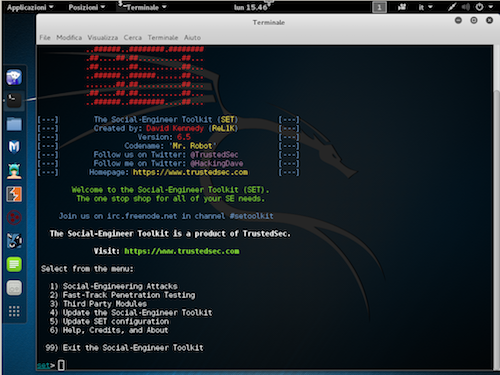

S.E.T. – Social Engineering Toolkit

Abbandonando il campo del Social Engineering non tecnologico, addentriamoci in quello che è un potente strumento informatico a disposizione di hacker e criminali, che si chiama “S.E.T.” ovvero “Social Engineering Toolkit”. Creato dal fondatore di TrustedSec, è uno strumento Opensource scritto in Python che rappresenta oggi anche lo standard per i test di penetrazione basati sul social engineering.

Ha avuto circa due milioni di download ed è stato presentato in occasione di grandi conferenze tra cui Blackhat, DerbyCon, Defcon, e ShmooCon.

E come ogni cosa quando nasce non è né buona ne cattiva, ma dipende dall’uso che se ne fa.

Di seguito vi illustrerò alcune funzionalità di S.E.T., e sono solo una piccola parte delle molte funzionalità in termini di Social Engineering ed Hacking offerte da questo potente strumento.

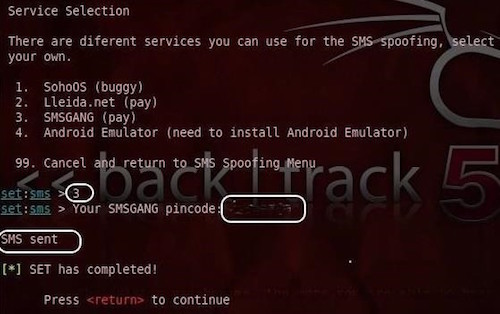

SMS SPOOFING

Avete presente nella serie Mr. Robot quando nel quarto episodio gli amici hacker di Elliot lo aiutano ad entrare nell’edificio che contiene i datacenter da distruggere inviando un finto SMS alla donna che stava per cacciarlo dall’edificio? Le hanno fatto credere che il messaggio provenisse dal cellulare del marito e parlava di una situazione di salute molto grave tale da doverlo subito raggiungere? Ebbene questo è l’SMS Spoofing, ossia inviare un SMS come proveniente da un numero di telefono di qualcun altro.

Questa non è una tecnica molto utilizzata in quanto è specificatamente rivolta a pochi soggetti e non si può attuare con questa tecnica un attacco di massa. Ma in ogni caso è molto pericolosa ed efficace se l’autore scrive un messaggio credibile.

Per attuare l’SMS Spoofing con S.E.T. (l’opzione è stata tolta però dalle ultime versioni di SET) il criminale acquisterà preventivamente dei PINCODE (almeno 5 pincode al costo di 3 euro) su www.smsgang.com. I pincode serviranno per poter inviare gli SMS fasulli. Ovviamente il criminale acquisterà i pincode utilizzando mezzi di pagamento anonimi o carte di credito rubate per non far risalire alla sua identità. Come si potrà notare dal sito smsgang è possibile utilizzare direttamente l’invio di sms fake dal portale stesso.

Una volta ottenuti i PINCODE ed entrato in S.E.T. (ribadisco non l’ultima versione) il criminale sceglierà l’opzione giusta per l’SMS Spoofing. A quel punto gli verrà chiesto di specificare il numero a cui inviare il messaggio, il numero che dovrà risultare come mittente, il testo del messaggio e di inserire un pincode (uno dei cinque) acquistato in precedenza su SMSGang. A quel punto il messaggio sarà inoltrato e riporterà come mittente il numero voluto dal criminale.

FURTO DI CREDENZIALI – PHISHING

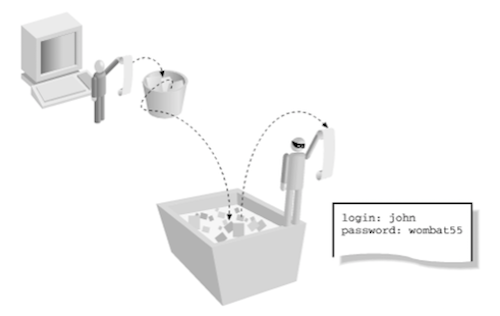

S.E.T. può essere utilizzando all’interno della stessa rete locale in cui si trova la vittima (e come abbiamo visto prima un criminale ha vari modi per riuscirci), per carpire le sue credenziali di siti web, come ad esempio di facebook, della posta elettronica, e così via. Permette di predisporre un sito web uguale all’originale, o scaricare proprio l’originle, che poi attraverso mail di phishing, o tecniche hacker (ad esempio cambiando il file hosts del computer della vittima o mettendo in atto un DNS Spoofing) si indurrà la vittima a visitare. Una volta che questa si autenticherà credendolo legittimo, le sue credenziali saranno registrate dall’attaccante.

Vediamone le varie fasi…

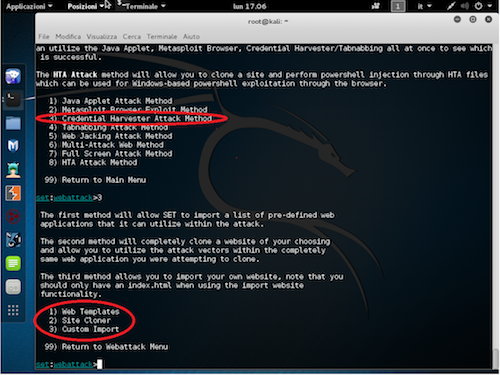

Come si vede nell’immagine in alto, dopo aver selezionato il menù “Social Engineering Attack” e poi “Credential Harvester Attack Method” il programma permette di scegliere che pagina web utilizzare per l’attacco. Una già preparata dall’attaccante, una che il programma scaricherà “al volo” o varie personalizzazioni. La cosa più semplice è per il criminale far scaricare il sito da utilizzare, supponiamo facebook.

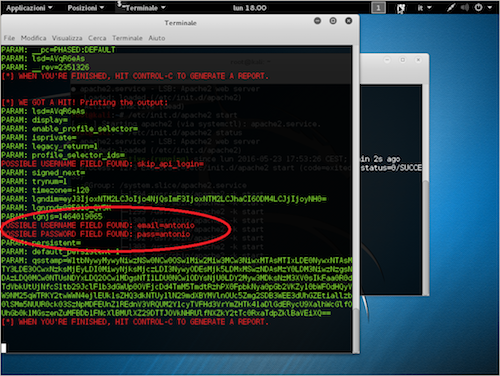

Una volta scaricato il sito fake, sulla macchina del criminale o su un server anonimo in internet, l’attaccante farà in modo che la vittima visiti proprio quel sito invece di quello reale. E una volta che questo avverrà e la vittima inserirà utente e password, le sue credenziali saranno registrate dall’attaccante come si vede nella figura in basso.

In questo caso la vittima ha inserito nella pagina di login di facebook la mail per l’utente (che nella prova da me effettuata è “antonio”) e la sua password (che è sempre “antonio”). L’immagine sopra mostra quanto visualizzato dal criminale, con facilità è venuto in possesso delle credenziali della vittima. E questa non si accorgerà di nulla in quanto dopo aver inserito la prima volta utente e password, viene semplicemente ricaricata la pagina (quella vera questa volta) e l’utente dovrà semplicemente inserire nuovamente le credenziali per accedere senza problemi al suo facebook (ma a questo punto non solo lui!). La maggior parte degli utenti non si stupirà di dover reinserire utente e password senza aver notato alcun messaggio di errore.

Abbiamo visto solo alcune tecniche e tecnologie di Social Engineering, ma ricordiamoci che queste sono tantissime, possiamo dire senza problemi che finché l’essere umano avrà fantasia, le tecniche di Ingegneria Sociale che potrà mettere in atto saranno pressoché infinite e la tecnologia lo aiuterà sempre di più. Uno dei più famosi Hacker della storia, Kevin Mitnick, soprannominato “Il Condor”, telefonava agli impiegati delle aziende che voleva attaccare spacciandosi per un tecnico dell’assistenza e, parlando con loro, riusciva a farsi dire i codici di accesso delle reti aziendali.

“Ognuno di noi ha il proprio interruttore, il proprio punto debole” – affermava Bruce Snell, direttore del technical marketing di McAfee Security System. “Un bravo Social Engineer sarà in grado di scovarlo”.

Quello che da queste righe dobbiamo imparare è di utilizzare sempre il buon senso e soprattutto che fidarsi è bene, ma non fidarsi è assolutamente meglio.

Complimenti Antonio

Ottimo articolo. Recentemente Google ha iniziato a segnalare dei siti con “Sono stati rilevati contenuti di social engineering sul sito” tuttavia facendo dei controlli il sito realizzato in Joomla è risultato pulito. A cosa sono dovuti queste segnalazioni? Sul web e sul forum di Google si presentano molte segnalazioni analoghe e sembrano tutti falsi positivi…