Al giorno d’oggi gran parte delle comunicazioni aziendali circolano per email, spesso in molte realtà anche per trasferire un documento o un’informazione da una stanza ad un’altra sullo stesso piano dello stesso ufficio si utilizza la posta elettronica. E le informazioni in questo modo invece di veicolare tra due persone partono da un computer, raggiungono vari server in internet (gestiti da essere umani) per poi arrivare anche nel computer dell’altra stanza.

Quanti non hanno mai ricevuto mail da amici, parenti, corrispondenti, sedicenti istituti di credito o fornitori di utenze che in realtà nascondono truffe (vincite di premi, gente bisognosa, aggiornamento di credenziali, ..), malware, phishing o messaggi pubblicitari? Questo viene rilevato in molti casi nelle caselle email “[email protected]”, perché quasi tutte le aziende dispongono di un indirizzo così. Ma è facile ricavarne altri ai quali i criminali possono inviare qualsiasi cosa, ad esempio “[email protected]”, “[email protected]”, “[email protected]” e potremmo andare avanti così per molto. E con lo stesso criterio, conoscendo un solo indirizzo email di un dipendente sarà possibile costruire quello degli altri, in quanto anche in questo caso la struttura degli indirizzi email è la stessa.

Alla fine di marzo ben il 93% di tutte le email di phishing era rappresentato da Ransomware, il pericoloso malware che critta tutti i dati che si trovano sulla macchina infettata ma anche quelli delle macchine situate sulla stessa rete. E recentemente varie ondate di malware hanno fatto clamore in quanto si trattava di finte fatture Enel, finte mail dalla Procura della Repubblica, e nel momento in cui scrivo la nuova ondata giunge attraverso finte fatture “Vodafone”. Molti siti di importanti fornitori di servizi finanziari (paypal, istituti bancari, ..) ricevono continui tentativi di Phishing. Il Phishing ora abbinato ai Ransomware è diventato molto fruttuoso per i Cyber Criminali.

E purtroppo l’anello debole in tutto questo è sempre l’uomo, poca attenzione, poca formazione. Si è parlato tanto di Posta Elettronica, credo sia utile fare il punto della situazione su quali sono i rischi che ancora oggi esistono nell’utilizzo di questo importantissimo mezzo di comunicazione e come evitarli.

Come funziona la Posta Elettronica

Nata intorno agli anni ‘70 su Arpanet (il papà di Internet) è forse la tecnologia che ha cambiato più radicalmente il modo di vivere e lavorare delle persone. Tutta la posta elettronica spedita su internet viene trasferita attraverso un un unico protocollo chiamato SMTP (definito da John Postel nella RFC 8219) e implementato in centinaia di strumenti software che gli utenti utilizzano (per gli amanti linux il più famoso è sendmail).

Il protocollo SMTP è uno dei più vecchi protocolli di Internet ed è stato volutamente mantenuto semplice in quanto un Server SMTP (i server che provvedono all’inoltro delle email) deve poter gestire decine di richieste al secondo provenienti da molti utenti.

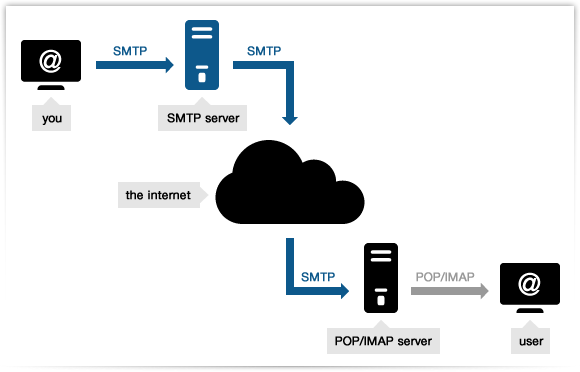

Il processo di consegna della posta elettronica funziona sinteticamente così:

- L’utente scrive il messaggio che tramite il suo programma di posta viene inoltrato via SMTP al Mail Server locale (di solito quello del proprio provider o un Mail Server aziendale)

- Il Mail Server locale contatta via SMTP il/i server di destinazione (possono essere più di uno)

- Il Mail Server di destinazione pone la posta nella mailbox dell’utente destinatario

- Il destinatario recupera la posta attraverso un protocollo di accesso chiamato POP (Post Office Protocol) che permette di scaricare il messaggio sul proprio computer o comunque accedere alla sua mailbox, o IMAP (Internet Message Access Protocol) che permette funzionalità maggiori più utili in ambito professionale ovvero presso enti ed imprese.

Un messaggio EMail si compone di due parti, una chiamata “Header” (Intestazione) ed una “corpo” che contiene il messaggio o l’allegato vero e proprio.

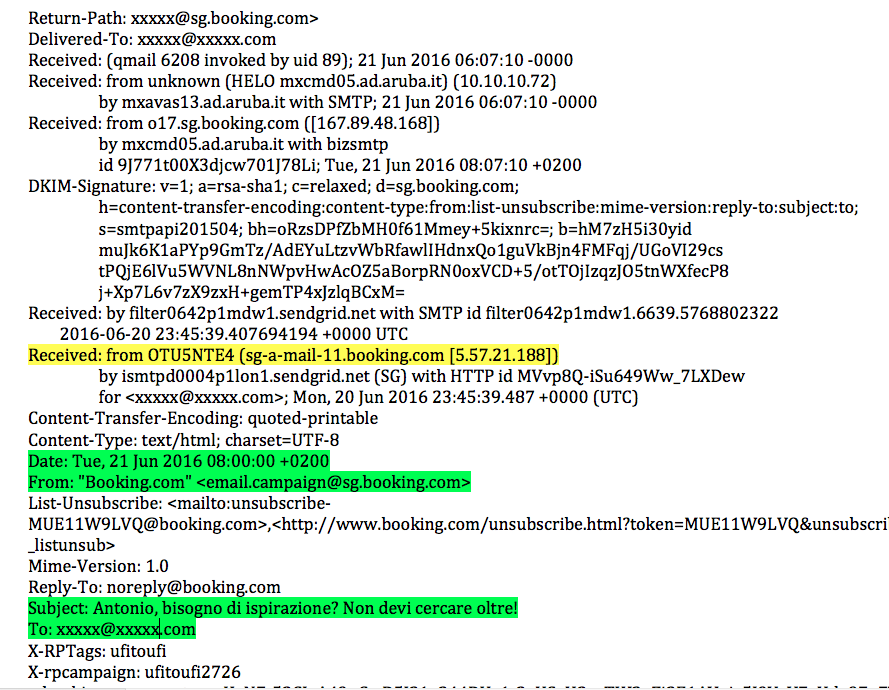

L’Header di una email contiene i dati identificativi del mittente (nome ed indirizzo email che sono indicati da lui stesso e sui quali il protocollo SMTP non prevede alcuna verifica. Possono pertanto essere falsificati!) e quelli relativi al destinatario, alla data, all’oggetto della mail, la definizione dei tipi di allegato che il messaggio eventualmente contiene e l’indirizzo da utilizzarsi per le risposte. Contiene anche degli altri dati che vengono aggiunti dai vari server attraverso cui l’email transita. Quello che è importante sapere però è che l’header non è visibile normalmente all’utente. Per poterlo visualizzare ci sono dei sistemi che dipendono dal programma e strumenti che si utilizzano. Google ha elaborato un guida dove è indicato il sistema per visualizzare l’header facilmente con i più comuni Client Email e Provider Webmail. In basso un esempio di Header di una email ricevuta dal sottoscritto.

Il vero mittente dell’eMail

Gran parte delle truffe e infezioni malware a mezzo email avvengono perché chi il mittente dice di essere poi in realtà non è.

Abbiamo modo di smascherarlo? Abbiamo modo di capire chi davvero ci ha mandato l’email al di la di quanto indichi lui stesso (che potrebb essere finto). Il discorso è complesso, e non sempre possibile, ma in ogni caso la base di partenza è proprio analizzando l’header del messaggio.

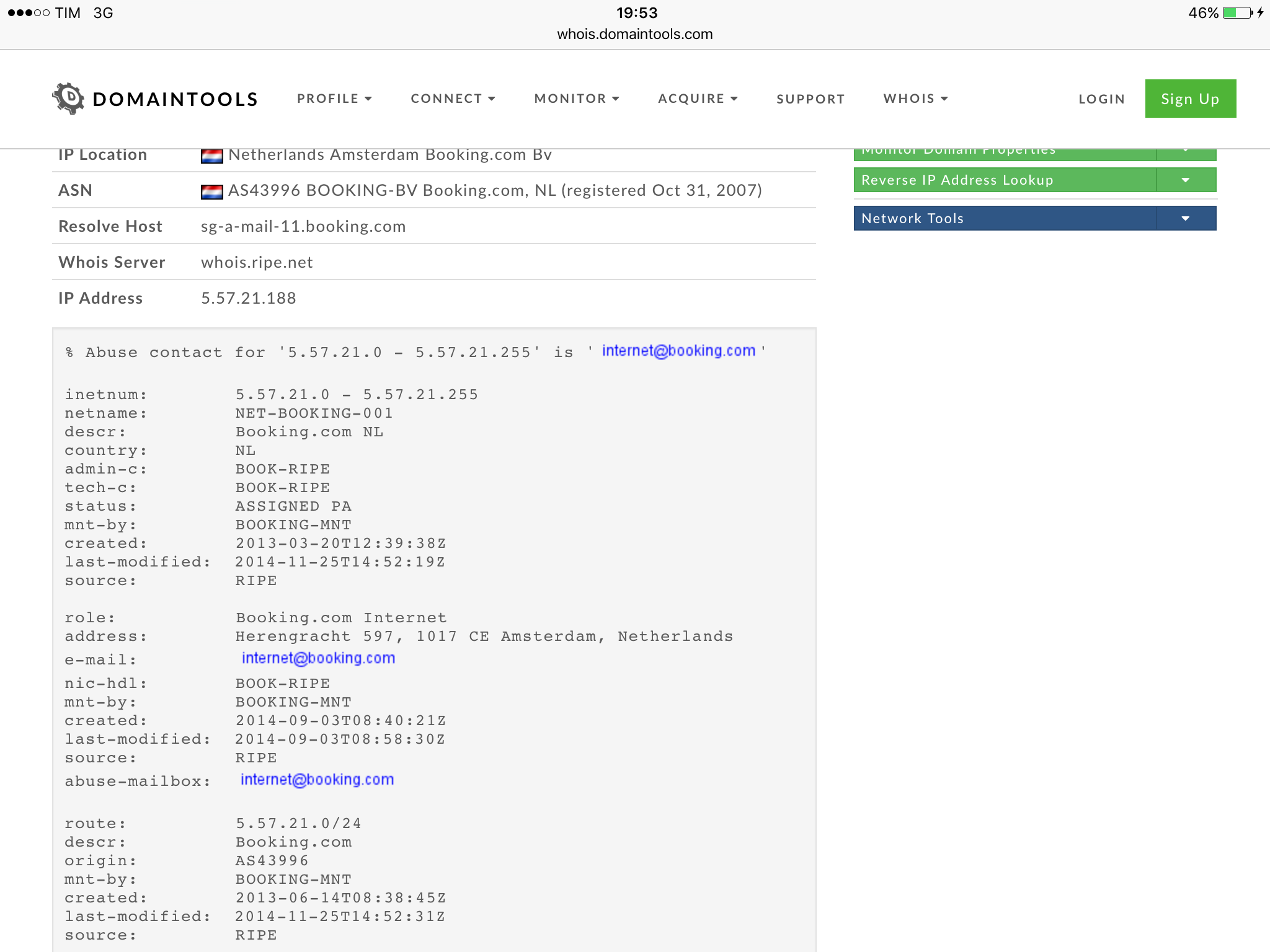

Nella foto in alto il testo evidenziato in verde rappresenta quanto di solito l’utente già può vedere dal suo programma di posta, quindi il nome del mittente ed il suo indirizzo email (From:), il destinatario (To:), la data (Date:) e l’oggetto della mail (Subject). Come anticipato poco fa il nome e l’indirizzo email del mittente potrebbero essere da questo falsificati allo scopo di indurre in errore il destinatario (es Banca Popolare, Telecom, Procura della Repubblica, etc..). Nella foto in alto il campo “From:” riporta “Booking.com” e indirizzo di posta elettronica “[email protected]”. Sarà proprio Booking ad aver mandato questa email?

Entra in gioco la parte più interessante ed importante dell’Header, quella che nella foto di esempio è evidenziata in giallo, cioè partendo dall’alto l’ultimo campo “Received from” (i campi Received possono essere vari) quello che rappresenta da dove proviene l’email ed il suo indirizzo IP. Nella nostra foto il mittente originario del messaggio è quindi la macchina “sg-a-mail-11.booking.com” con indirizzo IP “5.57.21.188”. A questo punto potremmo accontentarci in quanto il Server effettivamente ha dominio booking.com e quindi sembra appartenere ad esso. Ma nel caso volessimo maggior certezza, localizzare il mittente, oppure quando il mittente originario non fosse individuabile così chiaramente allora ci vengono in aiuto due strumenti. Attraverso un servizio “Whois-Ip Location” possiamo sapere a chi corrisponde un nome di dominio e la sua localizzazione e quindi in questo caso accertarci che il nome del Server “sg-a-mail-11.booking.com” appartenga davvero a Booking (foto in basso). Qualora non disponessimo del nome del Server invece ma solo il suo indirizzo IP, potremmo effettuare un ”Reverse DNS lookup”, potendo così risalire al nome della macchina che ha quell’indirizzo. Quindi dall’indirizzo IP “5.57.21.188” della nostra foto ricaviamo il nome del server “sg-a-mail-11.booking.com”.

Nome del Server e Indirizzo IP del mittente originario non sempre sono presenti nell’Intestazione delle EMail. Ciò dipende dal Provider che viene utilizzato per spedire la posta (non tutti i Provider di posta diffondono l’indirizzo IP) e dal sofware/device utilizzato..

Se la mail è scritta da un client di posta su un Computer in una rete aziendale, e il provider lo permette, allora potrebbe essere possibile sapere l’indirizzo IP (di rete privata) del computer che ha scritto il messaggio e guardando i “Received From” superiori anche la società da dove la manda. Tutti i casi in cui all’ultimo (dall’alto) “Received” ci trovassimo di fronte ad un indirizzo IP “privato” (indirizzi da 10.0.0.0 a 10.255.255.255, da 172.16.0.0 a 172.31.255.255 e da 192.168.0.0 a 192.168.255.255) allora sappiamo che ci servirà a poco se non abbiamo altro.

Se la mail è scritta su un Provider Webmail, cioè andando dal browser sul sito del proprio provider (es. Google, Libero, Aruba, ..), analizzando l’header del messaggio si troverebbe l’indirizzo IP del Server Mail del Provider e non quello del computer che ha scritto l’email.

Se la mail è mandata da un dispositivo mobile, invece, e il provider lo permette, si potrebbe risalire all’indirizzo IP del dispositivo mobile.

E’ però da tenere in considerazione che anche analizzando l’Header non sempre chi risulta il mittente originario lo è davvero. Se questo si nasconde dietro a sistemi di anonimato, utilizza proxy o VPN, e soprattutto cambia server SMTP a cui far mandare la posta o ancora meglio utilizza un suo Server SMTP anonimo, non sarà possibile capire chi è ne tantomeno da dove ha scritto. Questo però poco conta ai fini di smascherare un falso mittente di una mail ricevuta. Perché in ogni caso qualsiasi sia il suo reale indirizzo email o server, non sarà di certo quello che ha finto di essere per raggirarci (Telecom, Poste Italiane, Ebay, etc..) e quindi l’email in ogni caso non sarà da tenere in considerazione.

Privacy

Abbiamo visto che una normale comunicazione a mezzo email transita almeno per due Server, quello del Provider del mittente e quello del Provider del destinatario. Ma attenzione che i Server in gioco potrebbero essere anche di più, e questo a seconda della complessità o meno del giro che deve fare l’email in Internet. Detto questo, nessuno ci garantisce che il personale che gestisce i Mail Server non si mettano ad analizzare il contenuto delle email. Pochi sono gli utenti che si mettono a crittografare il contenuto delle email prima di inviarle e di conseguenza molte email con dati sensibili, giudiziari e comunque di business aziendale, viaggiano in chiaro tranquillamente tra vari server nella rete. La questione delle email “in chiaro” va affrontato anche non solo per quanto riguarda i Server dei Provider, ma soprattutto perché un malintenzionato che abbia a cuore le vostre comunicazioni, potrebbe mettersi a “sniffare” il traffico all’interno della vostra rete e venirne a conoscenza.

Molte aziende, per lo più quelle di una certa grandezza o quelle con skill tecnici, proprio per ridurre il numero di macchine su cui transitano le email aziandali, utilizzano propri Server di Posta saltando così il Server del proprio provider.

Altri invece decidono di utilizzare soluzioni crittografiche, utilizzando Provider mail che crittano in automatico le email che si scrivono e le decrittano automaticamente o dopo l’inserimento di una password al ricevimento. Moltissime sono le soluzioni, una molto utilizzata e sicura, localizzata in Svizzera, è ProtonMail.

Inoltre non è una brutta idea quella di analizzare l’Header dei propri messaggi email inviati per capire quali vostri dati vengono conosciuti dagli altri.

Infine un consiglio per non trovarvi nei guai quando scrivete una email. Ci tenete a far conoscere il vostro indirizzo personale solo a chi volete voi? Ecco, anche per gli altri potrebbe valere la stessa cosa. Quindi quando scrivete una mail a molte persone che tra di loro non si conoscono, gli indirizzi di tutti non metteteli nel campo A: o in quello CC: (copia conoscenza) perche’ vorrebbe dire far conoscere a tutti gli indirizzi email di tutti. Fortunatamente esiste il campo CCN: (copia conoscenza nascosta) che serve proprio a questo. Chi riceve la mail non potrà vedere gli indirizzi inseriti nel campo CCN.

Spam

Jeff Slaton, soprannominato “the Spam King”, ovvero il re dello spam, nel 1995 circa riusci nel primo tentativo di mandare un elevatissimo numero di email (affermava di poter raggiungere anche 8 milioni di persone i cui indirizzi erano stati recuperati da raccolte su Usenet) dissimulando il mittente. Da li possiamo dire è cominciato il tormento di tutti gli utilizzatori della posta elettronica. Lo Spam oggi è ritenuto uno dei più grandi problemi della Internet moderna. Dove non veicola virus e truffe in denaro, lo spam è comunque un grosso spreco di tempo e banda.

Inizialmente lo spam si combatteva bloccando gli indirizzi IP degli spammer ed inserendoli in apposite Blacklist. Tra i sistemi che questi hanno utilizzato e utilizzano ancora per eludere le blacklist troviamo: 1) il fatto che gli indirizzi IP vengono assegnati dinamicamente dai Provider ai loro clienti ogni volta che si collegano e quindi ogni volta mandano lo spam con idirizzi IP diversi. Inoltre 2) al giorno d’oggi molte organizzazioni utilizzano proxy per facilitare e condividere la connessione tra i dipendenti. Se il proxy è mal configurato potrebbe permettere agli spammer di utilizzarlo per spedire la posta dissimulando così l’origine del messaggio. Spesso, 3) attraverso dei virus, lo spammer riesce ad installare dei sistemi (proxy) per inviare la posta utilizzando i computer infettati (un famoso virus faceva questo nel 2003, il Sobig.a).

Successivamente allora si iniziò a combattere lo spam attraverso l’analisi del testo delle email alla ricerca di parole che potessero indicare lo spam. Molti sistemi e tecniche automatiche furono realizzati a tal proposito. La comunità degli spammer allora ha reagito inserendo il messaggio dello spam (il testo) all’interno di immagini che venivano inviate come allegati. Così facendo gli antispam non erano più in grado di trovare le parole e di conseguenza non bloccavano più il messaggio di spam (dal 2006 ci fu un’epidemia di spam grafico, in cui il testo dello spam si trova in immagini).

Al giorno d’oggi una soluzione ottimale e Open Source, tra le tante che ci sono, consiste in SpamAssassin. Questo strumento utilizza tecniche evolute per identificare lo spam, analizzando tanto l’intestazione quanto il corpo del messaggio ed utilizzando delle blacklist sempre aggiornate reperibili in rete. Assegna poi un punteggio al messaggio scrivendolo nell’header in modo che poi il client di posta dell’utente interpreterà.

E’ anche vero che molti provider di posta elettronica utilizzano sistemi antispam in modo che all’utente giunga l’email già con l’avviso che si tratta di spam. Anche in questo caso aggiungono semplicemente una riga nell’header del messaggio.

Per quanto si faccia sembra però che ad oggi gli spammer siano in vantaggio. Gli algoritmi e le tecniche di individuazione dello spam hanno poca efficacia se i messaggi sono personalizzati. Ed oggi gli spammer posseggono strumenti in grado di creare un numero elevatissimo di messaggi univoci.

Per saperne di più sullo spam è possibile leggere il documento del Prof. Ernesto Damiani “Perché è così difficile combattere lo spam?” da cui ho preso gran parte delle informazioni sopra riportate.

Malware

La posta elettronica è uno dei principali metodi utilizzati dai criminali per veicolare Malware. Anche se ormai quasi tutti i Provider fanno scansione antivirus molti sono ancora i virus che creano danni.Il Malware può arrivare nelle nostra caselle email sotto due forme. Come allegato al messaggio, o nel corpo del messaggio stesso.

In merito agli allegati fortunatamente quelli con estensione .exe e gli eseguibili vengono bloccati automaticamente dai provider o comunque dai programmi di posta. Cosa che non avviene però con i file di word (erroneamente ritenuti più sicuri). Sono tornati infatti alla ribalta i documenti word con Macro Virus all’interno. Lo stesso sistema di quando sono comparsi nei primi anni ’90. Si apre il file word e se si clicca per eseguire la macro (negli anni ’90 non serviva cliccare), il virus si attiva ed infetta la macchina. Oggi il virus veicolato è il Ransomware. I criminali con tecniche di Social Engineering trovano il sistema di far cliccare l’esecuzione della macro (anche semplicemente facendo credere di farlo per dimostrare di essere umani e poter aprire il file). In questo caso conviene aprire i file di word con WordPad o Open Office che non supportano le macro.

Anche il semplice messaggio email senza allegato può essere portatore di virus. La visualizzazione dei messaggi in HTML anzicchè in testo semplice, permetterebbe agli eventuali script malevoli presenti nel codice della email di attivarsi quando si apre l’email. Ricordiamo che l’anteprima delle email corrispondolo all’aperture di una email.

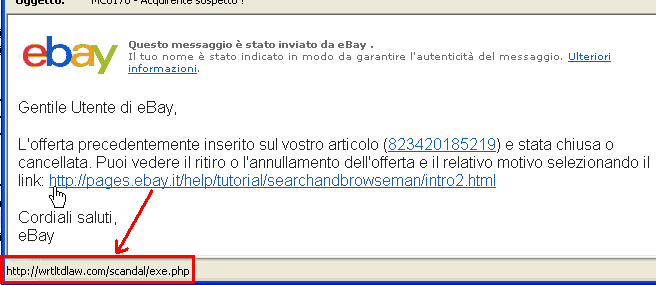

Occorre inoltre fare molta attenzione ai collegamenti ipertestuale presenti nella email. Spesso si viene invitati a cliccarci su. Peccato che il link potrebbe indicare una cosa, e cliccandoci sopra invece andare a finire da un’altra parte, di solito su un sito con contenuto malevolo. In questo caso invece di cliccare subito il collegamento, semplicemente passando con il mouse sopra ad esso viene visualizzato il vero indirizzo che era nascosto.

Nella foto in alto si vede che semplicemente andando con il mouse (la manina) sul link senza premerlo appare in basso a sinistra il reale indirizzo che di sicuro non è di ebay come invece ci volevano far credere .

Consigli per un utilizzo sicuro della Posta Elettronica

Privacy

- Criptare messaggi importanti e riservati che si inviano

- Se possibile dotarsi di un Server SMTP aziendale

- Periodicamente controllare cosa gli Header dei vostri messaggi riportano

Malware

- Dotarsi di un buon sistema Antivrus che controlli anche le email in uscita ed in entrata dalla vostra rete/computer

- Disabilitare la visualizzazione delle email in HTML

- Togliere la visualizzazione dell’anteprima nel programma di posta

- Anche per mittenti fidati, fare scansione antivirus di tutti gli allegati ricevuti

- Fare scansione antivirus anche con servizi Online

- I link inseriti nelle email, prima di aprirli, passarci sopra con il mouse per verificare l’indirizzo reale

- Qualora si volesse inoltrare un messaggio email a qualcuno per analizzarlo, inviarlo come allegato (esiste proprio la funzione), perché facendo invece inoltra si perdono spesso gli Header dei messaggi

- Gli indirizzi email aziendali createli in modo non standard

Come riconoscere email fraudolente

- Nell’email sono frequenti parole come URGENTE, OFFERTA, IMPORTANTE…

- Grammatica e ortografia pessima (stanno molto migliorando ultimamente)

- Di solito non è indicato il nostro nome e cognome (questo perché vengono inviate molte mail in un colpo solo e non potrebbero perdersi a scriver il nome di ognuno)

- Toni intimidatori, utilizzati per mettere fretta all’utente

IN LINEA GENERALE

Non rispondere o aprire mai una mail sospetta, spesso sono mandate per capire se la casella è attiva. Rispondendo o anche solo aprendo l’email faremo sapere al criminale che la casella è attiva. Non inviare mai per email credenziali con password.

Le truffe per email fanno leva sugli utenti meno preparati. Create all’interno dell’azienda sensibilità al problema, educando e formando il personale dipendente.

Facebook Comments