Come si è analizzato nell’articolo “#Phishing: evergreen delle minacce cyber” il phishing permane tra le maggiori minacce alla sicurezza informatica di privati e aziende: i cyber criminali negli anni hanno perfezionato questo tipo di attacco, rendendolo sempre più sofisticato e realistico. Nonostante ciò, alcuni accorgimenti possono permettere di riconoscere una e-mail fraudolenta da una autentica. Questa è una cosa su cui tutti gli utenti, e soprattutto il personale aziendale, devono essere costantemente informati e allertati: se è vero che soluzioni tecnico-tecnologiche implementate dai reparti IT sono fondamentali per prevenire azioni fraudolente a danno del business, è pur vero che nel caso del phishing è il comportamento degli utenti, dinanzi alle e-mail dannose, a rappresentare il vero momento di rischio.

Ecco perchè aggiornare i propri dipendenti e diffondere cultura della sicurezza nelle imprese è la chiave per limitare i danni del cybercrime a mezzo phishing. La decisione di “cedere” alla tentazione di aprire una e-mail che sembra legittima ignorando eventuali campanelli di allarme, potrebbe anche essere figlia di mancata consapevolezza e mancata sufficiente formazione sul tema sicurezza.

Il primo passo per muoversi in questa direzione è saper riconoscere le e-mail di phishing, un’operazione tutt’altro che semplice: a riprova di quanto stia diventando una minaccia sempre più seria alla sicurezza di privati e aziende e di come i grandi colossi della sicurezza informatica stiano prendendo in grande considerazione la minaccia, è il crescente numero di test on-line che permettono, in maniera semplice e gratuita, di testare la propria preparazione e le proprie capacità deduttive nel riconoscere una e-mail falsa da una legittima. Di seguito proponiamo i link ai test che abbiamo selezionato come i più interessanti e validi.

- McAfee Email Phishing Awareness Quiz

- OpenDNS Phishing Quiz. Think you can Outsmart Internet Scammers?

- SonicWALL Phishing IQ Test

Scoprirete come è possibile, ma non sempre così facile, distinguere una e-mail di phishing da una legittima.

Di seguito illustriamo nel dettaglio come si presentano le e-mail di phishing e cosa ognuno di noi, dopo aver ricevuto una mail sospetta, può fare per smascherare l’eventuale truffa. Infine attenzione alle “novità” che fanno gola ai malintenzionati: aggiornamenti software e/o di sistemi operativi di rilevanza globale, come il recente rilascio di Windows 10 di Microsoft, sono oggetto delle attenzioni dei cybercriminali che non fanno che potenziare la portata dei loro attacchi.

Phishing: come si presenta

Tra i servizi più usati per “mascherare” e veicolare la truffa, troviamo le comunicazioni da:

- istituti bancari o postali

- aziende informatiche o partner lavorativi

- corrieri

- negozi on-line

- sistemi di pagamento

- social network

- indirizzi presenti nella propria rubrica

Questi messaggi possono essere realizzati con cura, comprendendo i loghi originali del “vettore” ed informazioni legittime come indirizzi o diciture specifiche, che servono a rendere più convincente la truffa, e link che rimandano a pagine legittime, per nascondere i link malevoli e ingannare i filtri antispam dei programmi di posta e delle webmail.

Tra i falsi messaggi che vengono utilizzati più spesso come “motivazione” dell’e-mail e che richiedono l’invio di informazioni personali dell’utente troviamo:

- allarmi di blocco dell’account ad esempio della propria banca o di blocco della carta di credito entro 24 o 48 ore

- accessi abusivi da parte di terzi ai propri social network

- problemi nell’invio di una spedizione da parte di un corriere o di un negozio on-line

- problemi di accredito di ingenti somme di denaro sul proprio conto corrente

- richieste di verifica dell’account ad esempio dei social network

- messaggi come “hai vinto alla lotteria”, ancora molto diffusi

Cosa fare per non cadere nella trappola

Nonostante questa moltitudine di possibilità da parte dei criminali di indurre in errore gli utenti, questi ultimi hanno diversi strumenti per potersi difendere dalle truffe via e-mail. Di seguito ne illustriamo qualcuno.

- Utilizzare un clienti di posta (es. Thunderbird, Outlook) che ha funzioni di sicurezza più avanzate delle classiche webmail (GMail, Yahoo, Libero)

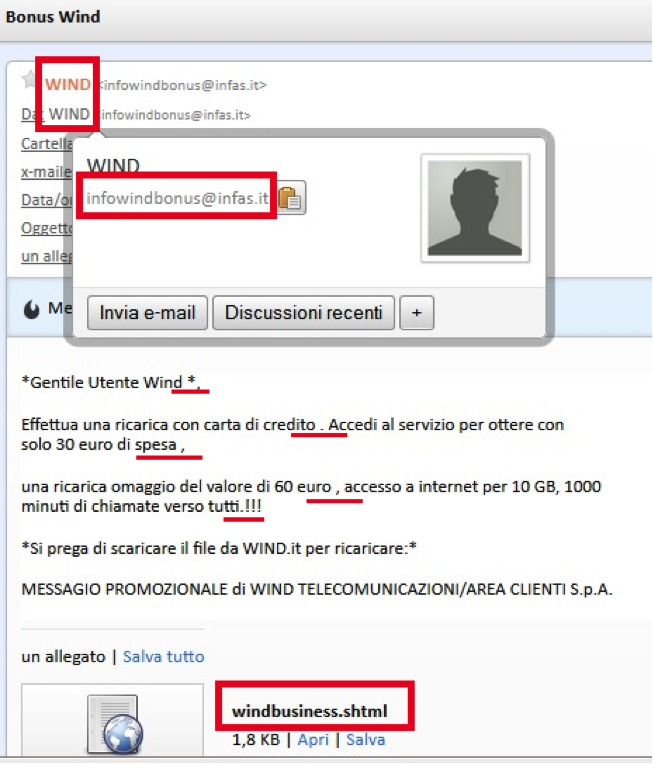

- Non fidarsi del nome visualizzato come mittente, perché troppo facilmente modificabile da parte dei criminali. Per verificare che l’indirizzo reale dal quale proviene l’e-mail coincida con quello visualizzato e non sia in realtà un altro contraffatto ad arte per indurre in errore l’utente, è sufficiente posizionare il cursore del mouse sopra il nome del mittente e vedere l’indirizzo effettivo.

- Posizionare il cursore del mouse, sempre senza cliccare, su un link all’interno del testo dell’e-mail (se in formato HTML) permette di vedere in chiaro l’indirizzo al quale quel link rimanda. E’ necessario fare molta attenzione dato che sempre più spesso i criminali utilizzano nomi molto simili a quelli legittimi cambiando, aggiungendo, togliendo o spostando anche solo una lettera dal link corretto. Ad es. www.mircosoft.com al posto di www.microsoft.com. Questa operazione è detta “typosquatting” o “cybersquatting”

- Utenti più esperti possono aumentare il loro grado di sicurezza controllando le intestazioni del messaggio e-mail che specificano tutte le informazioni relative al mittente, e possono impostare la visualizzazione dei messaggi in formato solo testo e non HTML. Quest’ultimo suggerimento aumenta notevolmente il grado di sicurezza del proprio uso delle e-mail in quanto nella formattazione HTML si possono nascondere link o moduli che inviano al mittente informazioni personali o che scaricano un malware sul PC della vittima

- E’ consigliabile disabilitare l’attivazione del codice Javascript

- Semplicemente fare molta attenzione al testo dell’e-mail. Spesso i messaggi fraudolenti presentano errori di battitura, punteggiatura o formattazione del testo, che possono mettere in allarme l’utente

- Infine evitare sempre di scaricare allegati di cui si è in dubbio, soprattutto se l’estensione del file (gli ultimi 2/3/4 caratteri a destra del punto) sono .COM, .EXE, .HTML e per buona abitudine fare una scansione antivirus ogni volta che si scarica un allegato.

Come già anticipato, eventi di rilevanza globale, come il recente aggiornamento gratuito a Windows 10 è terreno d’azione fertile per i criminali.

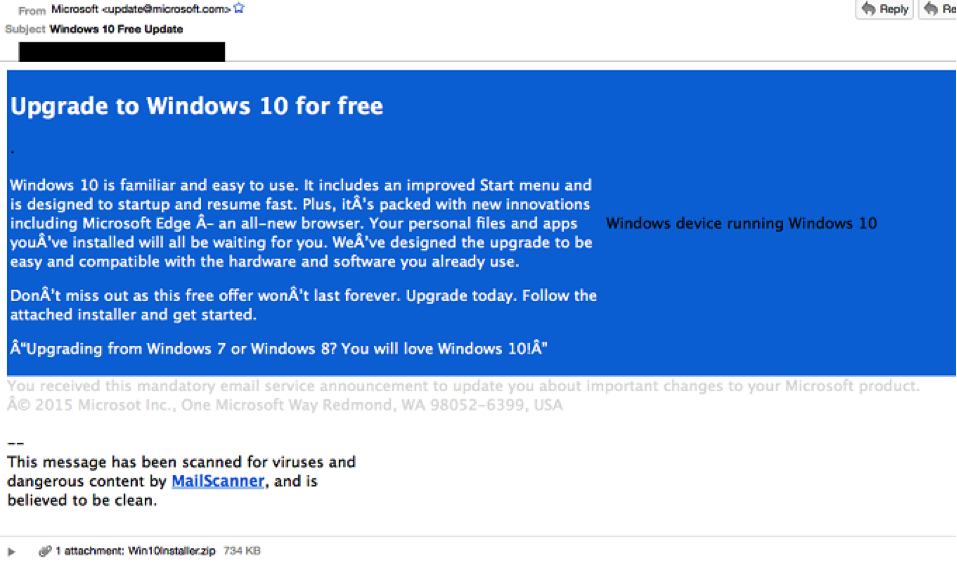

Negli annunci ufficiali veniva richiesto un indirizzo e-mail al quale Microsoft avrebbe inviato le relative comunicazioni per il download. Nel giro di una settimana dall’inizio dell’aggiornamento numerosi utenti sono stati vittima di una falsa e-mail di Microsoft che offriva un link per il download di Windows 10. Il link in realtà faceva scaricare un ransomware (CTB-Locker) che criptava il computer della vittima costringendola a pagare un “riscatto” in Bitcoin. Questa campagna di phishing, dato l’enorme interesse che si è creato intorno a questa iniziativa Microsoft, si è rivelata molto pericolosa. Ovviamente questa è una seria minaccia alla sicurezza informatica soprattutto in ambito aziendale, dove l’aggiornamento dei sistemi operativi è una delle pratiche di sicurezza più semplici, ma spesso anche costose. Difficilmente una PMI si farà sfuggire l’opportunità di aggiornare tutte le sue macchine che possiedono i requisiti richiesti da Microsoft alla nuova versione di Windows. Va da sé quindi che il livello di alert su questa campagna di phishing, così come accade in occasione di eventi di tale portata, deve sempre essere massimo. Microsoft ha dichiarato attraverso un comunicato ufficiale che non verrà inviato nessun link per il download via posta, ma questo sarà possibile solo attraverso Windows Update o la specifica pagina del portale Microsoft. Esaminando l’immagine seguente che mostra la falsa e-mail, possiamo vedere come numerosi errori di formattazione del testo potrebbero facilmente mettere in guardia un utente consapevole dalla legittimità del messaggio.

Facebook Comments