Utilizzando opportune interrogazioni (query) in Google è possibile recuperare informazioni indispensabili al successo di un attacco. Grazie all’uso di operatori avanzati (dorking) è possibile reperire informazioni come credenziali degli utenti, documenti sensibili, indirizzi email e localizzare pagine utilizzate per il login.

Cominciamo con il familiarizzare con alcuni questi “famigerati” operatori

- Allintext

Ricerca contenuti che includano tutte le parole chiave specificate. Esempio- allintext:Pierluigi Paganini - Intext

Ricerca contenuti che includano una certa parola chiave, restringendo la ricerca al corpo della pagina ignorando tutto il resto. Esempio- allintext: cybercrime - Inurl

Ricerca indirizzi web che includono una o più parole chiavi. Il primo termine di ricerca è relativo all’URL delle pagine ed i restanti sia nell’URL che nel testo del sito trovato. Esempio- inurl:securityaffairs - Allinurl

Ricerca le parole all’interno dell’indirizzo (URL). Esempio- Allinurl:securityaffairs - Intitle

Trova le pagine contenenti nel proprio titolo la parola chiave specificata. Esempio- intitle:hacking - Allintitle

Restituisce le pagine che contengono nel titolo tutte le parole specificate. Esempio- allintitle:hacking tutorials - Site

Restringe la ricerca ad un sito o ad un dominio di livello superiore. Esempio- site:www.techeconomy2030.it Pierluigi Paganini - filetype

Ricerca file con una particolare estensione (e.g. .doc, .pdf, .rtf, .pl, .sh, .xls, etx). Esempio- filetype:ppt hacking - Link

Ricerca le pagine Web che contengono collegamenti al link specificato. Esempio- link:www.securityaffairs.com

Utilizzando interrogazioni più complesse, un attaccante può ottenere una serie di informazioni preziose per l’attacco, conoscere ad esempio lo stato dell’obiettivo oppure valutarne la vulnerabilità a particolari exploit. Vi consiglio la consultazione del Google hacking database per prendere visione di molti esempi che vi aiuteranno a comprendere meglio le potenzialità dell’utilizzo del motore di ricerca Google.

Esattamente un anno fa è stata pubblicata in rete una guida sulle attività di web intelligence ed OSINT dall’Intelligence statunitense, il testo scritto da Robyn Winder e Charlie Speight intitolato Untangling the Web: A Guide to Internet Research, fornisce un incredibile quantità di informazioni circa i metodi utilizzati per reperire dati pubblici in rete. Nel testo si dettagliano le possibili ricerche effettuate dall’intelligence attraverso i Google Doorks.

Credo stiate pensando che per utilizzare i Google Dorks occorra essere hacker provetti ma è una affermazione vera solo in parte, perché in rete esistono molte applicazioni che consentono di creare agevolmente complesse query. Molte di queste applicazioni sono concepite esplicitamente per esperti di sicurezza che utilizzando i Dorks per reperire informazioni utili per attività di penetration test ma, ovviamente, gli stessi strumenti nelle mani di criminali informatici rappresentano un’arma pericolosa.

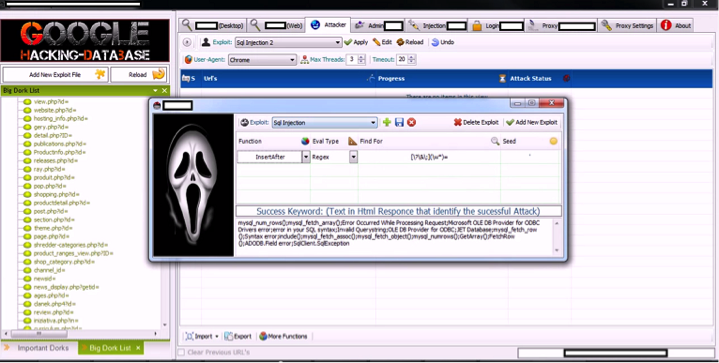

Nell’immagine seguente è proposto un esempio di applicazione (DIY Google Dorks based hacking tool) che consente di automatizzare la composizione delle interrogazioni illustrate per ispezionare un obiettivo e sfruttarne le vulnerabilità.

Queste applicazioni, reperibili nell’underground, sono estremamente economiche se comparate ai benefici che offrono, per circa 10 dollari è possibile acquistarne una licenza che vincola di solito l’utilizzo su di una specifica macchina, per circa 20 dollari è possibile comprare una versione esente da limitazioni d’uso.

L’applicazione consente di trovare falle in centinaia di migliaia di siti web simultaneamente, tra le principali funzionalità implementate ricordiamo:

- Possibilità di individuare automaticamente siti web non configurati opportunamente e comprometterli.

- Ricerca ed utilizzo di grosse quantità di account rubati. Le credenziali degli account sono utilizzate dall’applicazione per violare siti legittimi tipicamente in attacchi di brute-force.

- Attacco a server farms, machine che ospitano un numero cospicuo di domini e che una volta compromesse possono essere utilizzate per numerose tipologie di attività illecite.

La prossima volta che facciamo una ricerca con Google ricordiamoci che con gli operatori descritti possiamo recuperare molto di più, ma come noi anche il crimine informatico fa lo stesso.

cartierbraceletlove Thank you for the reply. Mummy has already subscribed to the news letter. I am looking forward to meeting you soon. Maggie

bracelets copie cartier love http://www.nailjewelry.ru/fr/

cartierbraceletlove кать,а вот интересно каким образом происходит присвоение вип статуса на айхербе.я вроде сделала 2 заказа на 200 доллоров в августе,а ничего никто не присваивает.

van cleef arpels alhambra bracciale bianca falso http://www.braccialegioielli.cn/