Il phishing è oggi una delle minacce più subdole e insidiose: ogni anno aziende private, organizzazioni governative ed internauti patiscono ingenti danni legati a questa attività illecita. Il phishing è una minaccia nota agli esperti da tempo, di essa sono informati anche i principali utilizzatori di Internet, ma in troppi ignorano che essa si è evoluta nel tempo, i criminali informatici infatti utilizzano oggi differenti canali di diffusione (social networks e piattaforme mobili) e tecniche sempre più affinate. Phishing, infatti, non è solo la classica e-mail che, a carattere di urgenza, vi invita a fornire le vostre credenziali attraverso una pagina che riproduce più o meno fedelmente quella legittima della vostra banca, i phishers stanno adottando metodiche sempre più complesse e difficili da individuare anche per i più esperti.

Oggi voglio parlarvi di una tecnica di che negli ultimi mesi si è rapidamente diffusa: l’utilizzo di Google Docs e Google Drive per condurre compagne di phishing.

Innanzitutto cosa sono questi due prodotti? Per chi non l’avesse utilizzati, il primo è il sistema di condivisione documenti online fornito da Google, è gratuito e offre agli utenti la possibilità di editare e condividere documenti World, file Excel e molto altro. Google Drive invece è un network storage utilizzato dagli utenti Google per conservare i propri documento on line in modo da poterli sempre avere a disposizione ovunque si trovino.

Va detto che entrambi i prodotti si stanno rapidamente diffondendo, praticamente ogni telefono Android fornisce pre-installato un account Google Drive, è questo rende appetibili le piattaforme per i criminali che se in possesso delle vostre credenziali Google possono accedere ai vostri documenti, leggere le vostre mail, effettuare acquisti per conto vostro sul Play Store.

Vediamo come funziona l’attacco, all’utente giunge una mail con soggetto “documenti”, o comunque qualche tema di interesse generale che possa suscitare la sua curiosità, nel cui contenuto è presente un link che punta ad una pagina di phishing archiviata su Google Drive.

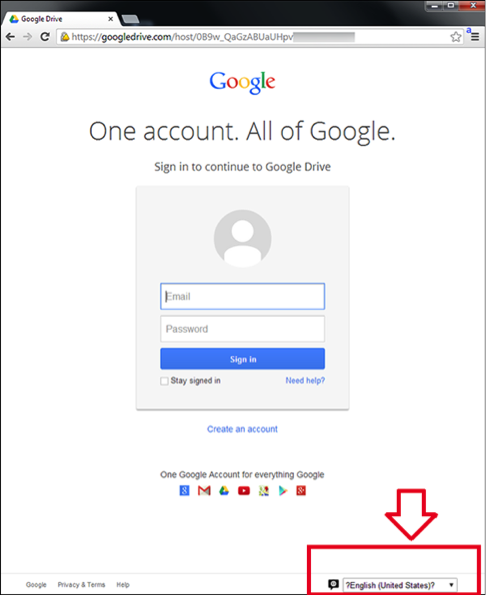

L’utente ignaro, ispezionando il link, noterà che esso lo rimanda ad una pagina Google, quindi affidabile per definizione nell’immaginario comune, ma in realtà sta aprendo un documento ospitato su una cartella privata archiviata sui server Google, nulla più. La pagina che l’utente apre ha un aspetto familiare, è una copia della schermata di login di Google, come potrete constatare nell’immagine seguente.

Nel caso specifico i criminali hanno commesso un piccolo errore, il box per la selezione della lingua presenta caratteri corrotti per un errore in fase di copia, ma vi assicuro che la cosa non ha alterato l’efficacia dello schema.

Gli esperti di Symantec hanno verificato che le credenziali rubate con questo schema sono inviate ai criminali mediante uno script PHP che è già stato osservato nelle scorse settimane, circostanza che suggerisce che gli autori della campagna di phishing sono i medesimi oppure che sono in qualche modo ad esso riconducibili.

[http://]backpackingworldwide.com/[REMOVED]/performact.php

In questo caso, la campagna di phishing ha come unico intento quello di rubare le credenziali delle vittime, ma con estrema semplicità I criminali potrebbero adattare lo schema alla distribuzione di malware, sostituendo alla pagina di login di Google un file HTML di pochi byte che indirizza l’ignaro utente attraverso verso un sito web compromesso.

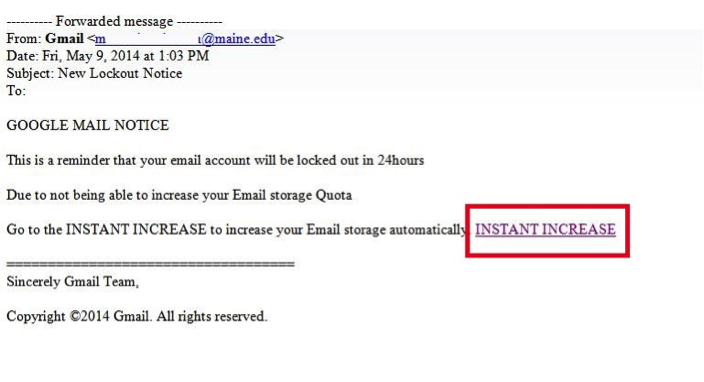

In un’altra variante osservata nelle scorse settimane agli utenti Google è inviata una mail che li avvisa del raggiungimento della quota limite per la casella di posta, gli utenti sono invitati a cliccare su un link nella mail per evitare la sospensione dell’account. Anche in questo caso l’obiettivo dei criminali è rubare le vostre credenziali.

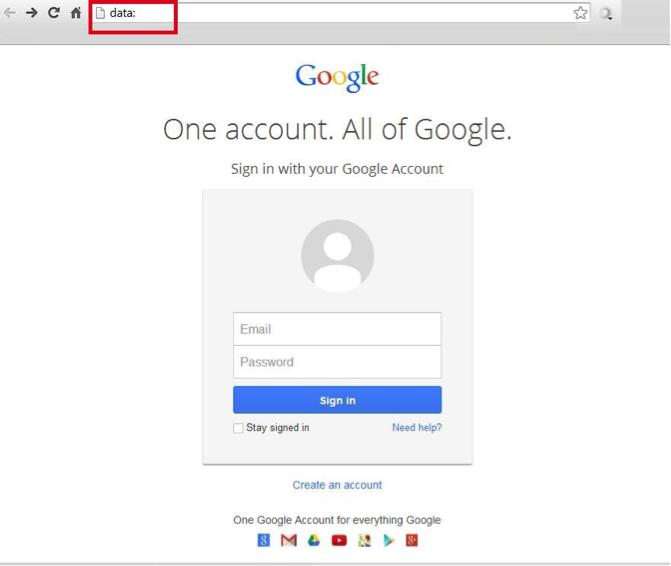

I phisher in questo caso hanno adottato un’altra tecnica per mascherare l’attacco agli utenti: gli attaccanti hanno sfruttano il modo in cui Google Chrome visualizza le stringhe URI (uniform resource identifiers) utilizzate per identificare univocamente una risorsa generica che può essere un indirizzo Web, un documento, un’immagine, un file, un servizio, un indirizzo di posta elettronica, ecc.

Nella barra degli indirizzi di Google Crome l’utente vedrà sono il testo “data”: non sospettando che in realtà la pagina che sta visualizzando è una risorsa esterna utilizzata dei criminali. L’utilizzo degli URI presenta anche il vantaggio di non essere di semplice rilevamento dai sistemi di difesa canonici.

Per i più tecnici, il contenuto della pagina utilizzata per emulare la schermata di login di Google è passato secondo la codifica Base64 che la rende non riconoscibile anche ad una ispezione visiva ed in ogni caso Chrome non ne consente la visualizzazione per esteso proprio per il modo in cui gestisce le URI, come verificabile della schermata seguente. Notate qualcosa di strano o che possa allarmarvi? Direi proprio di no!

Le tecniche esposte stanno ingannando decine di migliaia di utenti, conoscerle è fondamentale per evitare di esserne vittime, lasciate che vi suggerisca in ogni caso di abilitare il doppio fattore di autenticazione per il vostro servizio di posta: oltre alla password è bene fornire ulteriore prova della propria identità, tipicamente inserendo un codice inviato sul numero di cellulare oppure generato mediante un OTP (One Time Password) device come quello in uso per gli accessi all’home banking.

Facebook Comments