Quotidianamente visitiamo siti web che utilizzano il protocollo HTTPS per l’accesso dei propri clienti, come siti di online banking ed e-commerce, e per questo motivo ritenuti affidabili. Ma è realmente vero? E’ possibile essere vittima di un attacco di phishing se il sito cui siamo indirizzati presenta la rassicurante icona di un lucchetto ad indicare l’uso del protocollo HTTPS?

HTTPS, sigla che sta per HyperText Transfer Protocol over Secure Socket Layer, è un protocollo impiegato per garantire trasferimenti protetti di informazioni in Internet. L’adozione del protocollo impedisce che un malintenzionato che abbia accesso alla comunicazione (e.g. attraverso un attacco di Man-In-The-Middle) ne possa intercettare il contenuto ed addirittura modificarlo. I siti che utilizzano questo protocollo per le loro connessioni si contraddistinguono, come detto, per la presenza di un lucchetto che appare in fase di connessione nella barra degli indirizzi del nostro browser.

Google considera la sicurezza dei siti web prioritaria, per questo motivo nei processi di indicizzazione ha deciso di privilegiare quei siti che offrono ai propri visitatori la possibilità di utilizzare una connessione sicura basata proprio su protocollo HTTPS. Lo scopo di Google è quello di incentivare l’utilizzo del protocollo sicuro ma i criminali informatici non sono restati a guardare ed hanno definito strategie per eludere le misure di sicurezza proprie delle connessioni protette.

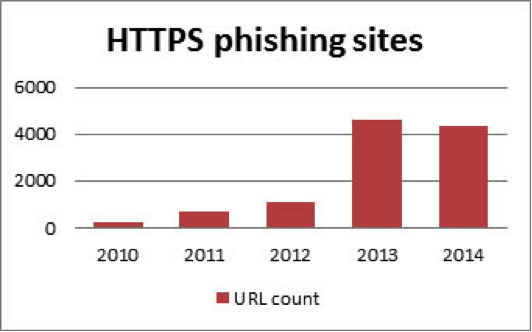

Di recente, gli esperti dell’azienda specializzata TrendMicro hanno individuato numerosi siti web utilizzati per campagne di phishing che implementano il protocollo HTTPS e la brutta notizia è che questo numero di siti malevoli è in costante e inesorabile crescita. Gli esperti della TrendMicro hanno stimato che il numero di siti malevoli che utilizzano il protocollo HTTPS raddoppieranno entro la fine dell’anno. Ma le attività di phishing basate su protocollo HTTPS sono ancora più insidiose se minacciano gli utenti di dispositivi mobili, come smartphone e tablet.

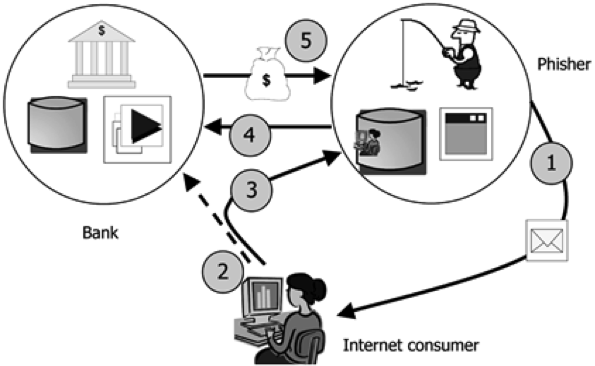

In effetti organizzare una campagna di phishing su HTTPS non richiede uno sforzo particolare per un criminale informatico. E’ infatti sufficiente compromettere un sito legittimo che già utilizza il protocollo HTTPS oppure rubare un certificato digitale da un’entità riconosciuta come affidabile ed utilizzarlo per il sito malevolo che si intende istanziare. Non esiste quindi nessuna necessità di dover acquisire un certificato SSL per la certificazione del sito web: un attaccante può semplicemente utilizzare certificati validi ed esposti da siti legittimi per le finalità descritte.

Nel grafico seguente è visualizzato l’andamento annuo del numero di siti utilizzati per campagne di phishing e che adottano il protocollo HTTPS.

A questo punto resta da chiedersi come distinguere un sito malevole da uno legittimo anche nel caso presenti il classico lucchetto che ci indica che siamo su una connessione protetta?

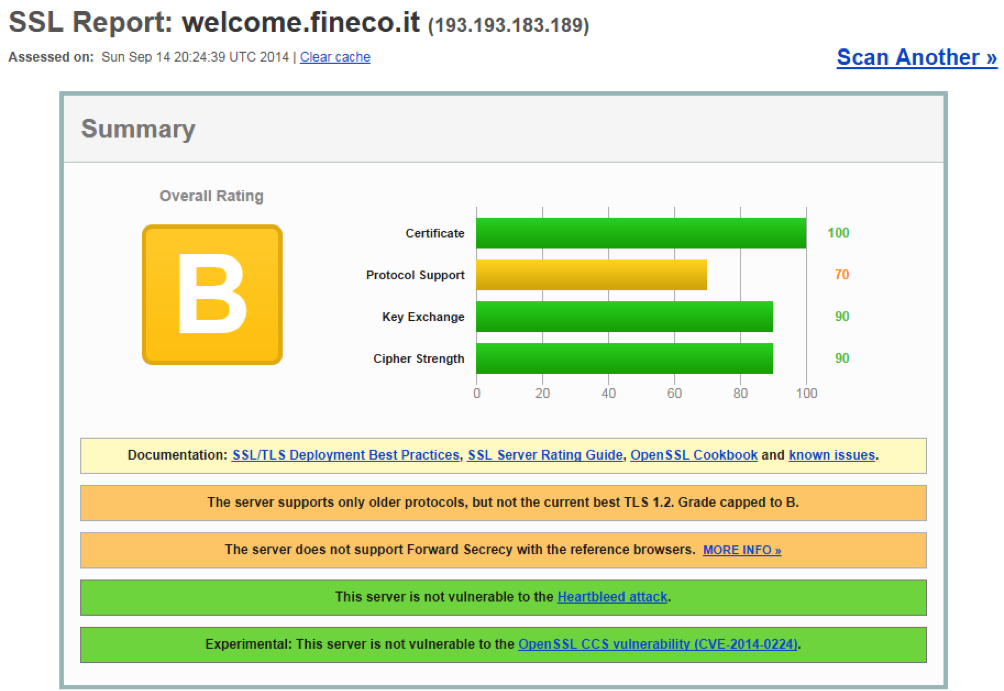

E’ fondamentale procedere all’analisi del certificato utilizzato dal sito web e mostrato in fase di connessione. Cliccando sull’icona del lucchetto è possibile accedere alle proprietà della connessione e prendere visione delle caratteristiche del certificato digitale in uso dal sito web, in particolare sinceratevi che sia stato rilasciato per il dominio che state visitando (nel caso in figura ssllab.com) e che sia in corso di validità.

Questo genere di verifica è spesso non semplice per gli utenti di dispositivi mobili, per alcuni sistemi operativi l’accesso alle proprietà del certificato non è immediato, per questo motivo gli esperti suggeriscono di non utilizzare i dispositivi mobili per transazioni finanziarie a meno che non si usino le app ufficiali della banche o di qualunque altro istituto di credito. Altro problema per le piattaforme mobili risiede nella non corretta gestione delle connessioni sicure ed in particolare dei certificati digitali SSL utilizzati dai siti web.

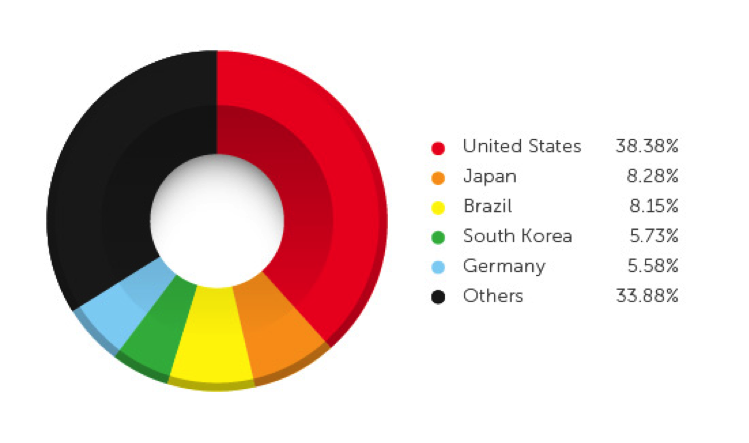

Secondo i dati forniti dall’azienda TrendMicro, il numero maggiore di siti web che utilizzano il protocollo HTTPs e che sono stati utilizzati per campagne di phishing è stato osservato negli Stati Uniti, con circa il 38,38%, a seguire il Giappone con l’8,28% ed il Brasile con l’8,15%.

Per coloro che vogliono effettuare una verifica su un particolare web server che implementi una connessione mediante protocollo HTTPS, suggerisco il sito https://www.ssllabs.com/ssltest/: sarà sufficiente inserire l’URL del sito per verificarne l’attendibilità

Di seguito un esempio di verifica del sito fineco.it che include la valutazione di della presenza della nota vulnerabilità HeartBleed.

Con il crescente utilizzo del protocollo SSL, è importante essere consapevoli del fatto il crimine informatico può abusare anche di siti considerati erroneamente sicuri per la sola adozione del protocollo HTTPS.

Facebook Comments