La risposta incuriosirà molti di voi come è accaduto, a suo tempo, al sottoscritto. Spesso parliamo del livello di penetrazione della tecnologia nelle nostre vite, ma un ricercatore americano è andato oltre impiantandosi un chip NFC nel palmo della mano per hackerare uno smartphone Android.

Il ricercatore ha utilizzato un chip NFC, una tecnologia consolidata presente nei cellulari di nuova generazione e che implementa una famiglia di protocolli per lo scambio di dati. Tipicamente lo scambio di informazioni tra due dispositivi NFC avviene quando sono posti in prossimità l’uno dell’altro, le possibili applicazioni sono molteplici dal Ticketing ai micro pagamenti

Ma per quale motivo impiantarsi un chip NFC nella mano?

Immaginate di voler eludere i controlli di sicurezza di ambienti militari, l’impianto consentirebbe di sorpassare la sorveglianza, arrivare in prossimità del dispositivo mobile vulnerabile ed hackerarlo sfiorandolo.

Non è un film di James Bond, è quello che è realmente accaduto al ricercatore, che tra le altre cose era un militare in servizio all’epoca della sperimentazione della sua metodica di attacco.

Non è un film di James Bond, è quello che è realmente accaduto al ricercatore, che tra le altre cose era un militare in servizio all’epoca della sperimentazione della sua metodica di attacco.

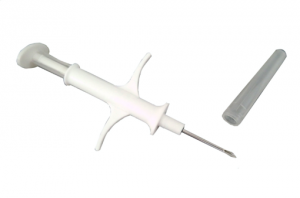

Seth Wahle è il nome dell’hacker che ha avuto modo di verificare, mentre in era in servizio, che il suo impianto risultava invisibile ai numerosi scanner che varcava ogni giorno per accedere ad ambienti ad alta sicurezza. Wahle, ha spiegato in un’intervista via Skype al magazine Forbes, ha acquistato un chip dell’azienda cinese Freevision progettato per essere iniettato nel bestiame e per il quale non sono richieste particolari autorizzazioni per l’acquisto. Il costo dell’impianto è di circa 40 dollari e per iniettare il chip è stato usato un ago speciale destinato all’impianto di chip negli animali.

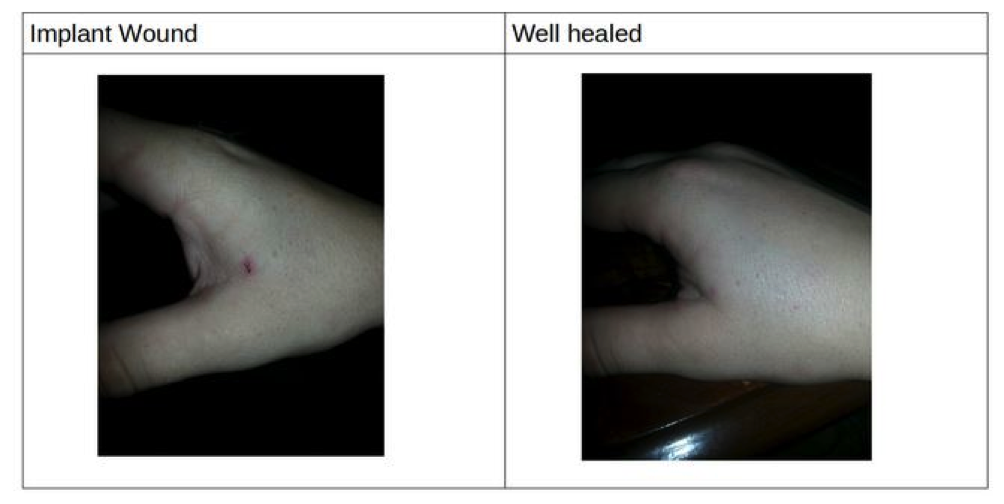

“Questo tipo di impianti non sono per schizzinosi. L’ago era più grande di quanto pensassi, abbastanza grande per fare venire voglia di vomitare dal dolore” spiega Wahle.

Il chip contiene solo 888 byte di memoria e viene inserito in una capsula Schott 8625 di Bio-vetro. Durante l’intervista il ricercatore mostra la capsula e il foro di ingresso dell’impianto oramai appena percettibile.

Il chip NFC impiantato da Seth Wahle, ingegnere presso APA Wireless, è stato utilizzato per il ping di dispositivi mobili Android posti nelle vicinanze, nel tentativo di stabilire una connessione diretta. Una volta stabilito un collegamento, proprio grazie al chip NFC, l’utente malintenzionato può trasferire un file dannoso che, se installato dalle vittime, consente di compromettere il dispositivo Android. Il telefono una volta infettato tenterà di collegarsi a un server remoto gestito da Wahle, che può procedere al download di altri codici malevoli sul dispositivo mobile.

Wahle ha spiegato che nessuno degli scanner militari che ha attraversato ogni giorno mentre era in servizio, è stato in grado di rilevare l’impianto.

Questo tipo di attacco potrebbe essere molto pericoloso in quanto il chip NFC può bypassare agevolmente il perimetro di difesa in ambienti ad alta sicurezza, anche se non sono ammessi oggetti dell’Internet delle Cose al loro interno, come ad esempio dispositivi indossabili quali smartwatch.

Non c’è dubbio, nuovi protocolli e la miniaturizzazione della tecnologia aprono nuovi interessanti scenari dell’hacking.

Alla prossima.

Facebook Comments