Molti tra voi, soprattutto quelli che operano nel settore dello sviluppo software, utilizzeranno sistemi per il tracciamento delle falle presenti nelle applicazioni. Sostanzialmente ogni qualvolta si riscontra un errore in un software se ne prende nota in questi sistemi che aiutano l’azienda a seguire il ciclo di vita della vulnerabilità, dal momento in cui viene scoperta e segnalata, sino a quando viene rilasciato un aggiornamento che risolve il problema. Questi sistemi sono praticamente in uso ovunque: dovunque vi è un software in esecuzione sappiate che vi è un sistema utilizzato dai gruppi di sviluppo per annotare l’esistenza di una falla e risolverla.

Ok, sono per strada, mi fermo per un’istante e mi guardo intorno … il mio cellulare ha un software che viene costantemente aggiornato, il PoS utilizzato in un esercizio commerciale usa un’applicazione per i pagamenti, faccio un prelievo al bancomat e l’ATM esegue un’applicazione specifica. Infine prenoto un volo per la prossima conferenza attraverso il portale della compagnia aerea. Insomma, dietro praticamente ognuna di queste azioni vi è un software, più o meno complesso, che sicuramente presenterà una o più falle.

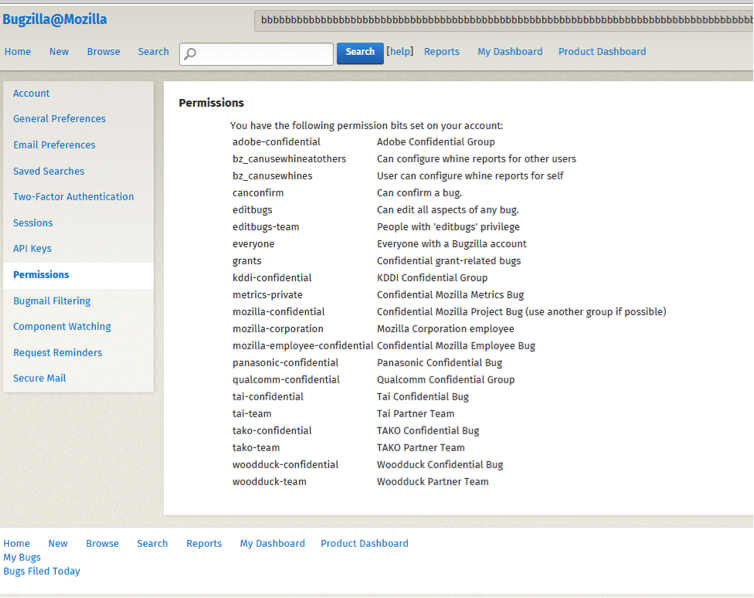

Bugzilla è il sistema open source più popolare per il tracciamento dei bug (leggi falle del software): molti dei software sopra descritti sono tracciati proprio con questo applicativo.

Adesso per un’istante immaginate che un hacker abbia accesso al database delle falle di un software: è evidente che si tratta di una tentazione forte, lo stesso richiamo esercitato dallo zucchero per formiche. Un attaccante avrebbe tutta la conoscenza necessaria sulle vulnerabilità presenti in una applicazione e potrebbe sfruttarlw per attacchi mirati.

Immaginate ora che questo hacker abbia accesso alle innumerevoli istanze del software Bugzilla utilizzato dai diversi gruppi di sviluppo in tutto il mondo, ad un tratto ci troveremo dinanzi ad un attaccante che può colpire ovunque avendo conoscenza delle falle di sicurezza delle principali applicazioni che quotidianamente utilizziamo.

Mi obietterete, ma come è possibile?

Vi spiego subito. Proprio in questi giorni è stata resa nota la presenza di una falla nel sistema Bugzilla che consente ad un attaccante l’accesso all’archivio delle vulnerabilità dello specifico software per cui è utilizzato. Il gruppo di sviluppo di Bugzilla sta invitando gli utilizzatori del popolare software ad aggiornare la versione all’ultima disponibile, la 5.0.1, 4.4.10, or 4.2.15, rilasciata per risolvere la falla critica. Pensate alle ripercussioni in tutti i casi in cui le aziende che utilizzano la versione vulnerabile di Bugzilla producono qualcuno dei sistemi cui facevamo riferimento.

Se la vostra azienda utilizza una versione datata di Bugzilla per tracciare il software che producete, sappiate che un hacker potrebbe accedere alle preziosi informazioni e sfruttare la conoscenza delle falle per attaccare tutti i vostri clienti.

La falla, codificata come CVE, è stata scoperta dagli esperti dell’azienda di sicurezza PerimeterX , i quali hanno rivelato anche l’esistenza del problema nel sistema di e-mail utilizzato dall’applicazione.

Volete qualche nome di aziende che utilizzano Bugzilla?

Apache Project, Red Hat and LibreOffice, quindi milioni di potenziali utenti a rischio.

Ma attenzione: a preoccupare è la pletora di aziende che operano anche in settori critici e che utilizzano tale strumento per il tracciamento dei bug. I ricercatori hanno spiegato che la vulnerabilità è “estremamente facile da sfruttare,” gli attaccanti hanno solo bisogno di registrarsi via e-mail per ottenere un account normale. A questo punto la falla consente loro di elevare i privilegi di tale account simulando l’appartenenza ad un dominio di amministratori con tutte le ricadute del caso.

Sebbene non vi siano notizie di attacchi che hanno sfruttato la falla è importante che le aziende recepiscano l’allarme e provvedano ad aggiornare la propria versione di Bugzilla. Fatelo presto se non volete che le falle del vostro software diventino di dominio pubblico con conseguenze drammatiche per voi ed i vostri utenti.

Facebook Comments