Un dipendente su 50 è un potenziale elemento dannoso per la sicurezza dei dati aziendali: più di un terzo (il 36%) delle aziende intervistate in una recente indagine di Imperva ha affermato di aver subito incidenti di sicurezza causati dal personale nel corso dell’ultimo anno.

IL CONTESTO

Dal momento che gli utenti interni hanno legittimo accesso a informazioni preziose, è difficile per le aziende discernere tra un adeguato accesso ai dati e un vero e proprio incidente causato da minacce interne da parte di un “insider”. Con il termine insider ci si riferisce generalmente a un dipendente attuale o passato, imprenditore, o altro partner commerciale che ha o ha avuto accesso autorizzato alla rete, al sistema, o ai dati di un’organizzazione e ne ha intenzionalmente abusato. Ma la minaccia insider non consiste di soli utenti malintenzionati, ma include anche gli utenti disattenti e compromessi. Questa distinzione è importante per comprendere i diversi tipi di addetti ai lavori: compromesso, incurante o dannoso.

Nel 2015 il Threat Report Vormetric redatto da INSIDER evidenziava tra le prime tre posizioni in classifica in cui i dati aziendali sensibili erano a rischio quelle relative a banche dati (49%), file sul server (39%), e servizi cloud (36%).

Le imprese devono potersi fidarsi dei propri dipendenti e collaboratori ma nonostante i migliori sforzi in termini di educazione, prevenzione e protezione, le violazioni continuano a verificarsi per tre cause principali:

- le aziende non hanno garanzia di poter identificare i rischi e le minacce che coinvolgono tutti gli addetti ai lavori;

- le soluzioni attuali spesso falliscono poiché sono progettate per rilevare malware e gli strumenti che gli hacker utilizzano, mentre non sono concentrate sul bersaglio dell’attacco ovvero i dati;

- non è possibile isolare solo l’insider compromesso o l’insider dannoso o solo l’insider incurante e negligente.

L’INDAGINE

Lo studio Imperva, che ha analizzato 140 casi reali e intervistato 250 professionisti IT con sede nel Regno Unito, ribadisce quanto già emerso dalla ricerca Gartner dello scorso maggio: i dipendenti non diventano potenzialmente pericolosi nella fuga di dati e informazioni sensibili solo a seguito di licenziamento a scopi di vendetta o rivincita. In realtà lo studio Understanding Insider Threats evidenzia proprio come in realtà molti addetti ai lavori con cattive intenzioni non vogliano lasciare l’azienda, ma preferiscano invece trasformare il proprio accesso alle informazioni in un secondo flusso di reddito.

Le minacce interne alla sicurezza non sono limitate solo agli atti intenzionali di questa fattispecie: in realtà dipendenti negligenti anche non intenzionalmente possono compromettere gli aspetti di sicurezza e fare danni molto simili se non addirittura maggiori in termini di costo per le aziende anche non intenzionalmente. Secondo lo studio britannico il 12% delle aziende sono state vittime di incidenti legati soprattutto ad atti di incuria da parte del personale addetto, inoltre il 21% dei professionisti intervistati ritengono che all’interno delle proprie aziende vi sia personale che abusi costantemente dei propri livelli di accesso alle informazioni aziendali a scopo fraudolento o semplicemente per negligenza e incuria. Gli atti più frequenti sono stati il condividere documenti riservati con destinatari errati, dimenticare di fare il log-out prima di spegnere il proprio pc, navigare su siti web non sicuri che propagano malware nella rete aziendale.

COME MITIGARE I RISCHI

Per mitigare il rischio le imprese dovrebbero partire dal chiedersi dove risiedono i reali dati sensibili, e cercare di investire nella protezione di quegli ambienti.

Rilevare minacce interne richiede la combinazione di una serie di tecnologie e tecniche. La base per una buona rilevazione è un adeguato monitoraggio di tutte le attività relative all’accesso ai dati e delle anomalie di comportamento rispetto a accessi non autorizzati o modelli di estrazione atipici.

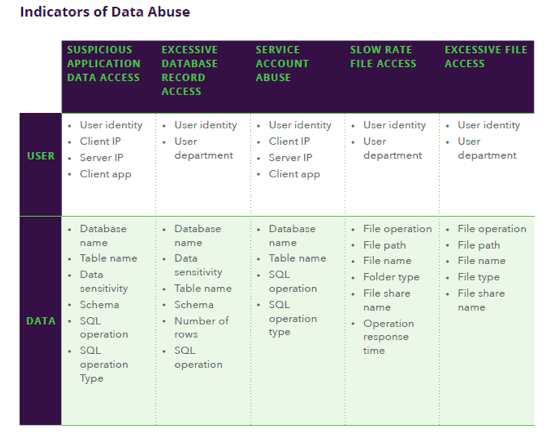

Identificare con precisione le potenziali violazioni di dati richiede una profonda comprensione contestuale non solo in merito all’attività degli utenti, ma anche a come e quando questi accedono ai dati. In questa tabella realizzata per il Report Top 10 Indicator of data Abuse vengono evidenziati i primi 10 indicatori di abuso dei dati in diversi ambienti aziendali.

In riferimento alle minacce interne è evidente, quindi, che non si tratta più del “se” ma solo del “quando”.

IL PUNTO DI VISTA DI IDM, A CANON COMPANY

Spesso, le aziende sono così concentrate nel tentativo di mettere al sicuro le informazioni dagli attacchi esterni attraverso firewall, login sicuri e antivirus, da commettere l’errore di non pensare al rischio che le stesse informazioni sensibili possano essere fraudolentemente condivise dall’interno delle aziende stesse. Da un lato c’è la generazione dei Millennial, nativi digitali e oggi clienti e dipendenti delle aziende, abituati a condividere esperienze ed informazioni in rete. Un’abitudine che inconsapevolmente può costituire un pericolo per la privacy delle informazioni aziendali, in particolare quando, per incuria o leggerezza, si “postano” o condividono informazioni riservate. Ma i pericoli arrivano anche dal mondo più tradizionale: secondo le più recenti analisi di mercato le violazioni della sicurezza riguardanti documenti cartacei sono ancora molto significative e hanno un considerevole peso sul totale. Molti dispositivi tecnologici a disposizione del dipendente, smartphone, tablet ma anche le stampanti multifunzione, rappresentano sistemi di distribuzione delle informazioni e come tali possono essere fonte di pericolo per la sicurezza dei dati interni all’azienda.

Un piano di Governance delle Informazioni che copra Persone, Processi e Tecnologie è quindi una precondizione fondamentale per una strategia di gestione della sicurezza proattiva ed efficace. Il tema sicurezza non nasce col digitale o con la produzione documentale nativamente digitale ma si tratta di un problema annoso di lunga data. Infatti per dolo o distrazione, non è difficile appropriarsi di un documento stampato e lasciato incustodito su una scrivania e diffonderlo all’esterno della realtà aziendale.

Vanno quindi definite strategie, tattiche, regole e procedure che armonizzino l’esigenza di privacy e sicurezza con il naturale ciclo di vita di un documento: vanno fissate aziendalmente regole e criteri, ruoli abilitati o meno all’uso e alla fruizione dei documenti stessi. La governance dell’informazione aziendale non come pura “compliance” ma come elemento centrale e strategico anche per gli obiettivi di business.

Facebook Comments