Aggirare le procedure di autenticazione su alcuni sistemi Linux potrebbe rivelarsi un gioco da ragazzi: semplicemente tenendo premuto il tasto Invio per circa 70 secondi è possibile aprire una Shell con privilegi di Root ed ottenere il controllo remoto completo della macchina.

Il problema è legato ad una vulnerabilità di sicurezza, codificata come CVE-2016-4484, nella implementazione dell’utility cryptsetup.

La falla è stata scoperta dai ricercatori di sicurezza spagnoli Hector Marco e Ismael Ripoll e ne sono affette alcune tra le principali distribuzioni Linux, comprese Debian, Ubuntu, Fedora, Red Hat Enterprise Linux (RHEL), e SUSE Linux Enterprise Server (SLES). Milioni di utenti Linux sono quindi potenzialmente a rischio.

“Una vulnerabilità in cryptsetup, precisamente negli script che sbloccano la partizione di sistema cifrata quando è protetta usando LUKS (Linux Unified Key Setup).” riporta l’advisory di sicurezza pubblicato dagli esperti.

Vediamo cosa accade nella realtà. Lo script affetto dalla falla fornisce all’utente una Shell quando questi raggiunge un numero specifico di tentativi errati. L’intento è quello di consentire la risoluzione di eventuali errori, tuttavia tale Shell è istanziata con privilegi di Root con ovvie ripercussioni sulla sicurezza della macchina. In realtà i dati presenti sulla partizione cifrata sono ancora criptati, ma la restante parte del sistema è alla mercé dell’attaccante.

Gli attaccanti possono copiare, modificare o distruggere l’hard disk così come esfiltrare dati attraverso la rete. Questa vulnerabilità è particolarmente grave in ambienti come gli ATM, macchine in uso negli aeroporti, laboratori, etc., ovvero là dove l’intero processo di boot è protetta (password nel BIOS e GRUB).

Il bug risiede nella modalità in cui l’utility cryptsetup gestisce il processo di decifratura mediante password all’avvio del sistema, processo che contempla possibili errori di immissione da parte dell’utente.

Anche se l’utente ha esaurito tutti i 93 tentativi di immissione della password, si vedrà quindi presentare una Shell. Con diritti di Root.

Semplicemente tenendo premuto il tasto Invio per più o meno 70 secondi l’utente avrà accesso a tale Shell (initramfs) che gli permetterà di accedere al file system locale. La cattiva notizia è che il difetto è anche sfruttabile in remoto dagli attaccanti: questo è il caso dei servizi basati su cloud in esecuzione su macchine Linux, che potrebbero essere prese di mira dagli hacker.

Gli esperti hanno sottolineato il fatto che in ogni caso l’attaccante non è in grado di accedere ai contenuti del disco criptato, mentre sono abilitati all’esecuzione delle seguenti operazioni:

- elevare i privilegi

- accedere alle informazioni sulla macchina non cifrate

- interferire con il corretto funzionamento della macchina.

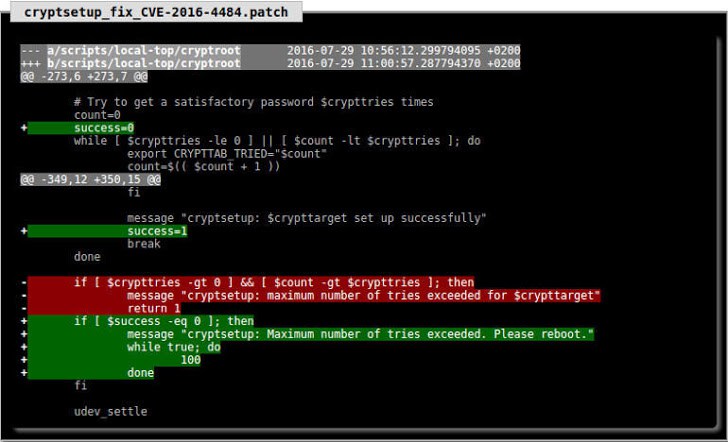

Al fine di risolvere il problema, è necessario verificare la disponibilità di una patch. Il problema può essere semplicemente risolto anche modificando il file /scripts/local-top/cryptroot al fine di limitare il numero di tentativi di password e interrompere la sequenza di avvio quando viene raggiunto il numero massimo previsto.

È possibile aggiungere i seguenti comandi per la configurazione di avvio:

sed -i ‘s / GRUB_CMDLINE_LINUX_DEFAULT = “/ GRUB_CMDLINE_LINUX_DEFAULT =” panic = 5 /’ / etc / default / grub grub-install

Alla prossima!

Facebook Comments