Ogni giorno la maggior parte delle persone sul posto di lavoro utilizza email personali e cloud storage (e.g. Google Drive e DropBox) per l’archiviazione e la condivisione di documenti incuranti dei potenziali rischi per la sicurezza informatica. Dietro questo comportamento, infatti, risiede una delle principali minacce per la sicurezza delle aziende e in particolare per il loro patrimonio informativo. Per comprendere quanto sia diffusa tale pratica analizziamo i risultati di una indagine condotta dall’azienda di sicurezza Globalscape per valutare quali siano i rischi cui gli utenti si espongono.

Circa due terzi degli intervistati (63%) utilizzano il proprio account personale per trasferire documenti di lavoro. E’ chiaro che, qualora l’email privata fosse in qualche modo compromessa, questa abitudine porterebbe inevitabilmente all’esposizione dei file aziendali. Un altro elemento di preoccupazione è che spesso le credenziali in uso per proteggere questi account sono condivise in maniera imprudente con altri utenti, e molto spesso sono utilizzate per accedere a molteplici servizi online.

Il 50% dei cinquecento dipendenti intervistati da Globalscape utilizza canali non sicuri per la trasmissione dei file aziendali, e il 63% percento ha utilizzato servizi di cloud storage e dispositivi mobili USB per spostare file confidenziali. Il 45% degli intervistati ha utilizzato servizi web come DropBox per condividere informazioni sensibili di lavoro, mentre il 30% ha utilizzato servizi si archiviazione sul cloud per memorizzare documenti aziendali. Il dato più sconcertante è che l’80% dei dipendenti intervistati ha trasferito documenti di lavoro attraverso la sua mail personale pur essendo, nel 30% dei casi, consapevole di essere stato vittima di una violazione del proprio account di posta elettronica.

Esistono molteplici fattori che concorrono all’adozione di questi comportamenti. Talvolta i dipendenti ignorano completamente l’esistenza di politiche per la gestione delle informazioni aziendali, in altri casi pur essendo a conoscenza di norme interne, essi continuano a non seguire le pratiche consigliate perché ignorano i rischi derivanti, oppure semplicemente perché trovano più confortevole lo strumento privato che conoscono meglio. Altri dati dell’indagine sono:

- 52% degli intervistati sostiene che sia più conveniente utilizzare strumenti noti.

- 33% ritiene che i destinatari delle email abbiano riscontrato problemi nell’accedere ai file inviati tramite i sistemi aziendali.

- 18% preferisce l’utilizzo di strumenti alternativi perché le soluzioni aziendali non offrono accessi in mobilità.

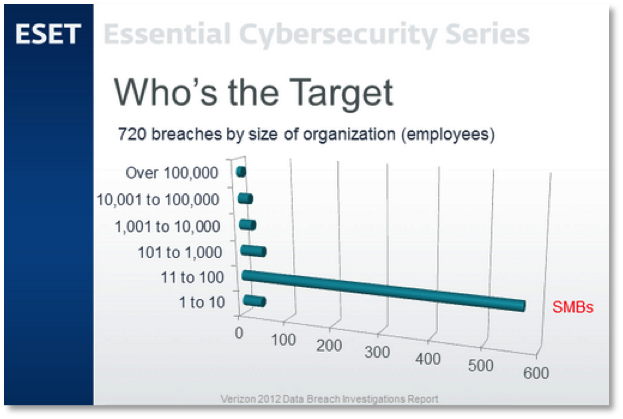

I risultati esposti presentano un dato preoccupante se consideriamo che dal 2010 il numero delle violazioni di dati (data breach) è cresciuto del 67%, mentre il furto delle password è triplicato. A farne le spese sono soprattutto le piccole e medie imprese in cui manca spesso un approccio strutturato alla sicurezza informatica, e in cui l’investimento in sicurezza è percepito erroneamente come un costo da limitare.

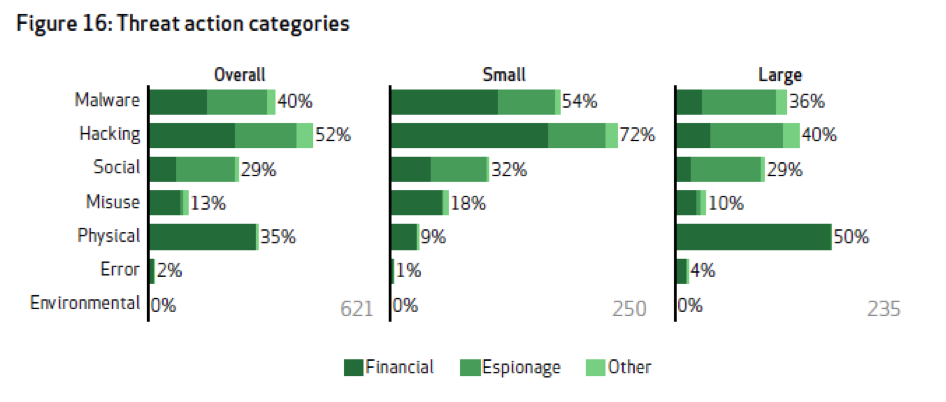

L’esposizione di informazioni aziendali è l’evento avverso per eccellenza. Di seguito è proposto un interessante grafico, estrapolato dall’annuale rapporto di Verizon intitolato “Data breach investigations report 2013” che mette in relazione le principali minacce e le motivazioni degli attaccanti (e.g. Motivazioni Finanziarie, spionaggio) per le piccole e grandi imprese.

Tra le principali cause delle violazioni di dati incontriamo sempre l’hacking e le attività di social engineering, entrambe le metodiche di attacco avvantaggiate dalle condotte sopra descritte.

Altra considerazione da fare è i servizi Cloud sono considerati oggi dei preziosi aggregatori di informazioni e il crimine informatico sembrerebbe essersene accorto.

Un crescente numero di hacker predilige colpire i repositori sui cloud, molto spesso proprio per reperire informazioni relative l’ambito lavorativo delle vittime. I principali comportamenti a rischio osservati nell’uso promiscuo di cloud storage sono stati evidenziati da più ricerche, a seguire qualche dato interessante:

- 24% degli utenti salva sullo storage in-line documenti di lavoro e personali con il medesimo account;

- 18% degli utenti condivide le proprie credenziali di accesso con gli amici ed il 21% con la famiglia.

In considerazione di tale complesso panorama, è essenziale che l’azienda definisca con attenzione le politiche per la gestione delle informazioni in ambito lavorativo, nel caso specifico proibendo il loro trasferimento per mezzo di mail private e cloud storage, e che provveda a farle conoscere tra i dipendenti.

Un approccio efficace alla sicurezza prevede che vengano seguite le seguenti procedure:

- Identificazione dei rischi interni ed esterni e valutazione del livello di confidenzialità, integrità e sicurezza di ciascun’informazione gestita dall’azienda.

- Stimare percentuali di occorrenza degli eventi aversi e valutare i potenziali danni causati dalle minacce.

- Valutazione delle politiche di sicurezza e delle contromisure per mitigare i rischi.

- Monitoraggio continuo delle misure adottate per mitigare I rischi.

- Condivisione delle politiche sulla sicurezza e coinvolgimento di ciascun dipendente dell’azienda.

Prevenire è meglio che curare!

Facebook Comments