Cominciamo a chiarire che le tre metodiche rientrano nella macro categoria degli attacchi di phishing e che si distinguono profondamente per la tecnica di attacco, per gli attori che la eseguono e per la complessità organizzativa.

Prima di entrare nel dettaglio è importante sottolineare come le stesse siano adottate nella maggioranza degli attacchi informatici e, contrariamente a quanto si possa credere, il phishing continua ad essere estremamente efficace grazie all’evoluzione delle metodiche concepite dalla criminalità informatica.

Phishing

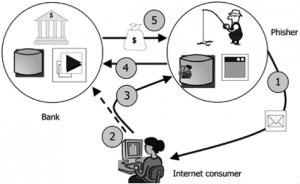

In un attacco di phishing classico il criminale informatico invia un numero impressionante di email alle potenziali vittime cercando di farle apparire come provenienti da un’origine legittima. Di solito queste mail hanno carattere di urgenza e soprattutto sono non sollecitate da una precedente mail delle vittime; tipica è la richiesta di verifica delle credenziali per evitare il blocco di un conto corrente oppure l’accesso ad un servizio. Le mail possono avere in allegato un malware oppure contenere al loro interno un link ad un sito compromesso, quindi è sufficiente che apriate l’allegato o cliccate sul link per compromettere il vostro PC. Tipicamente il phishing ha come fine principale la realizzazione di frodi finanziarie.

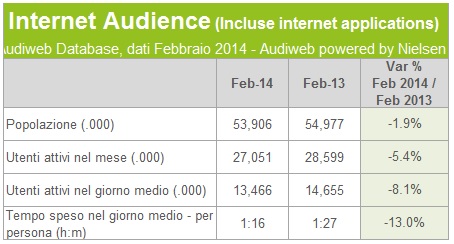

Se vi state chiedendo quanti siano i creduloni che cadono nella trappola tesa da queste email sappiate che, stando a recenti informazioni fornite da Mark Sparshott, direttore esecutivo dell’azienda Proofpoint, circa il 10% delle email riesce nell’intento di ingannare l’utente.

La metodica del phishing così descritta è tecnicamente “rumorosa”, in altre parole è abbastanza agevole per le aziende di sicurezza individuare gli attacchi in corso. Per questo motivo i criminali informatico stanno affinando la tecnica. Ad esempio, per eludere i sistemi di difesa all’atto dell’invio dell’email, il collegamento ipertestuale malevolo interno punta a server, gestiti dagli attaccanti, che sono inizialmente puliti, e per questo motivo le comunicazioni superano i controlli lato cliente. In un secondo momento l’attaccante infetta il suo server sino ad allora “sicuro” in modo da far si che quando la vittima aprirà la mail, finirà per infettare il suo PC.

Una curiosità: le email che più di tutte risultano efficaci sono le false richieste di connessione di LinkedIn.

La pratica del phishing è propria dell’ecosistema criminale e punta a colpire una platea di utenti quanto più ampia possibile, il fine è di rubare credenziali di accesso a servizi bancari e web, oppure di infettare le vittime per assumerne il controllo dei loro computer.

Spear phishing

E’ una variante del phishing in cui una platea ridotta, e accuratamente selezionata, è oggetto dell’attacco. Tipicamente a condurre questo tipo di attacco sono hacker assoldati da governi con finalità di spionaggio informatico, le vittime sono solitamente aziende con un elevato patrimonio intellettuale, organizzazioni governative e minoranze etniche.

Gli attacchi di spear phishing, diversamente dal phising “tradizionale”, sono condotti con l’intento primario di rubare informazioni sensibili. Proprio perché in numero di vittime di un attacco di spear phishing è estremamente ridotto, tale tecnica è molto più subdola e gli attacchi sono difficili da individuare. Di solito gli attaccanti che adottano questa tecnica hanno una profonda conoscenza delle vittime e le email inviate sono preparate ad hoc per catturarne l’attenzione ed indurle in errore.

Entrambe le tecniche presentano lo svantaggio di dipendere dal fatto che la vittima apra l’ email e clicchi sul link in esso contenuto.

Watering hole

Con questo tipo di attacco viene compromesso un sito web che è notoriamente visitato dalla platea di potenziali vittime. In questo caso muta lo scenario poiché è la vittima a cercare l’agente malevolo e non l’attaccante a sollecitarne la visita attraverso una email. Per questa ragione gli attacchi sono estremamente difficili da individuare: è sufficiente che la vittima acceda al sito compromesso tramite il deploy di un exploit in grado di sfruttare una vulnerabilità del suo browser affinché sia infettata la sua macchina.

Con questo tipo di attacco viene compromesso un sito web che è notoriamente visitato dalla platea di potenziali vittime. In questo caso muta lo scenario poiché è la vittima a cercare l’agente malevolo e non l’attaccante a sollecitarne la visita attraverso una email. Per questa ragione gli attacchi sono estremamente difficili da individuare: è sufficiente che la vittima acceda al sito compromesso tramite il deploy di un exploit in grado di sfruttare una vulnerabilità del suo browser affinché sia infettata la sua macchina.

Gli attacchi di watering hole, principalmente utilizzati per operazioni di spionaggio, richiedono rispetto al phishing classico un maggiore impegno in fase preparatoria, questo perché l’attaccante deve individuare i siti web d’interesse per le vittime, valutare eventuali vulnerabilità ed infettarli con codice malevolo.

Per questa ragione gli attacchi sono estremamente difficili da individuare: è sufficiente che la vittima acceda ad un sito che sia stato precedentemente compromesso con un codice malevolo in grado di sfruttare una vulnerabilità del suo browser affinché sia infettata la sua macchina. L’efficacia degli attacchi è massima se l’attaccante riesce a sfruttare vulnerabilità non ancora note nel momento dell’attacco.

Facebook Comments