Oggi parliamo di sicurezza fisica, in particolare dei sistemi di controllo accessi basati su tecnologia RFID. Un numero crescente di aziende affida parte della sua sicurezza fisica a dispositivi basati su tale tecnologia tipicamente, ad esempio, un badge che consente al personale di un’impresa di accedere ad aree riservate.

Pensate davvero che la misura possa garantire a queste aziende una sicurezza totale? Cominciamo con il ricordare che le carte basate su tecnologia on Radio-Frequency Identification (RFID) sono affette da ben noti problemi sicurezza e che in molti casi il processo di clonazione di un badge aziendale è davvero una cosa semplice per un esperto. Tuttavia l’impresa oggi potrebbe risultare ancora più agevole grazie ai ricercatori Mark Baseggio ed Eric Evenchick, i quali hanno sviluppato il dispositivo noto con il nome di BLEkey che verrà presentato questa settimana alla conferenza sull’hacking Black Hat che si terrà come di consueto a Las Vegas.

I due esperti in quell’occasione distribuiranno circa 200 esemplari del portentoso dispositivo BLEkey a un costo di circa 10 dollari.

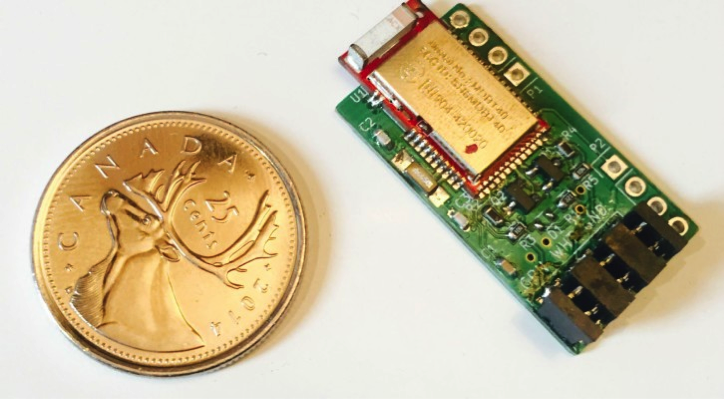

I problemi con le carte basate su tecnologia RFID sono ben noti agli esperti del settore per questo motivo i due ricercatori dell’azienda Accuvant hanno deciso di mettere a punto il dispositivo BLEkey, un circuito miniaturizzato che occorre montare nel lettore di carte. BLEkey sfrutta una falla nel noto protocollo di comunicazione Wiegand implementato da molti lettori di carte, in questo modo clonare carte RFID è davvero semplice.

I problemi con le carte basate su tecnologia RFID sono ben noti agli esperti del settore per questo motivo i due ricercatori dell’azienda Accuvant hanno deciso di mettere a punto il dispositivo BLEkey, un circuito miniaturizzato che occorre montare nel lettore di carte. BLEkey sfrutta una falla nel noto protocollo di comunicazione Wiegand implementato da molti lettori di carte, in questo modo clonare carte RFID è davvero semplice.

I ricercatori hanno deciso di sviluppare BLEkey proprio per sensibilizzare la comunità di sicurezza sulla vulnerabilità intrinseca delle carte di prossimità basate sul protocollo Wiegand ancora ampiamente utilizzato e che necessita di essere rimpiazzato da protocolli non vulnerabili.

Stando alle informazioni fornite dai due ricercatori, l’installazione del dispositivo BLEkey richiede meno di due minuti e il dispositivo ha la capacità di immagazzinare dati relativi a 1500 carte RFID che possono essere scaricati con comodo con un normale smartphone via Bluetooth. Altra interessante caratteristica del dispositivo BLEkey è la capacità di disabilitare il lettore per circa due minuti dopo che i criminali hanno aperto la porta con una carta clonata, dando quindi modo agli intrusi di operare indisturbati per un piccolo lasso di tempo.

La semplicità con la quale i due ricercatori sostengono di riuscire a clonare carte basate su tecnologia RFID solleva innumerevoli questioni sotto il profilo sicurezza. Pensate all’utilizzo da parte di gruppi criminali che grazie a BLEkey potrebbero in maniera agevole duplicare le carte pe accedere ad aree protette da controlli di accessi su tecnologia RFID.

La semplicità con la quale i due ricercatori sostengono di riuscire a clonare carte basate su tecnologia RFID solleva innumerevoli questioni sotto il profilo sicurezza. Pensate all’utilizzo da parte di gruppi criminali che grazie a BLEkey potrebbero in maniera agevole duplicare le carte pe accedere ad aree protette da controlli di accessi su tecnologia RFID.

Datacenter, dipartimenti finanziari, magazzini, uffici dell’alto management aziendale sono tutti potenzialmente esposti all’azione criminale. E’ stato stimato che circa l’ottanta percento dei sistemi di controllo accessi in circolazione che implementa il protocollo in questione risulta vulnerabile.

Vi invito a seguire la presentazione che terranno i due esperti alla conferenza, e per i più curiosi consiglio l’acquisto del dispositivo. Il progetto del BLEkey e il relativo codice sorgente verranno resi pubblici subito dopo la presentazione… ne vedremo delle belle.

La conoscenza di questi strumenti dovrebbe essere un requisito essenziale per coloro che si occupano di sicurezza fisica. La sicurezza fisica, infatti, così come quella logica, richiede un approccio a strati in cui più tecnologie convergono per la difesa degli asset, nel caso specifico l’installazione di un sistema di video sorveglianza puntato sul lettore del sistema di controllo accessi potrebbe rappresentare un valido deterrente.

Se pensate che questo sia scontato … vi sbagliate di grosso.

Facebook Comments