I pirati informatici stanno rapidamente affinando le loro capacità di sviluppare e distribuire malware che possono buttare giù le difese delle aziende ed eludere i servizi di rilevamento; dall’altra parte le società impegnate nella cyber security stanno compiendo grossi sforzi per innovare al medesimo ritmo, al fine di ridurre gli impatti delle minacce e prevenire i rischi, ma il livello di sfida è molto alto e spesso gli hacker sono più avanti.

È quanto emerge dal Cisco Midyear Security Report 2015, il quale esamina queste difficoltà, cercando di mettere in guardia le aziende sulle minacce più frequenti. Inoltre, gli esperti di Cisco, oltre a fornire un’utile panoramica delle principali minacce rilevate nel primo semestre del 2015, illustrano anche quali saranno le probabili tendenze future e offrono consigli per le piccole imprese e le organizzazioni di medie e grandi dimensioni.

In generale, il rapporto mostra come i nuovi rischi connessi ad Adobe Flash, all’evoluzione dei ransomware, e alle campagne di malware mutanti Dridex, rafforzino la necessità di ridurre i tempi per la rilevazione delle minacce. Con la digitalizzazione del business e l’avvento dell’Internet of Everything, i malware e gli attacchi diventano ancora più pervasivi, grazie all’aumento considerevole della superficie d’attacco.

Nello specifico, ecco i principali punti emersi dalla ricerca:

- I pirati informatici continuano a innovare attraverso reti in cui è difficile rivelarne il comportamento, eludendo gran parte delle misure di sicurezza.

- La vulnerabilità di Adobe Flash è in aumento ed è spesso sfruttata in “exploit kit” (strumenti che consentono di automatizzare lo sfruttamento delle vulnerabilità di client, browser web e altro) ampiamente utilizzati, come Angler e Nuclear.

- Angler continua a essere leader nel mercato degli “exploit kit”, essendo lo strumento più sofisticato e più utilizzato al mondo.

- Gli operatori di crimeware, che si occupano anche della creazione di ransomware, stanno assumendo e finanziando team di sviluppo professionali per aiutarli ad assicurare che le loro tattiche di attacco rimangano redditizie.

- I criminali continuano ad accedere alla rete attraverso il servizio di anonimato Tor e l’Invisible Internet Project (I2P) per inoltrare comunicazioni e per controllare gli strumenti di attacco, al fine di eludere i rilevamenti.

- Gli hacker stanno ancora utilizzando le macro di Microsoft Office per distribuire i malware. Si tratta di una vecchia tattica obsoleta, ma che ora è in fase di ripresa.

- Alcuni autori di “exploit kit” hanno deciso di incorporare il testo dal classico romanzo “Ragione e Sentimento” di Jane Austen in alcune pagine di destinazione web che ospitano i loro tool: questo perché molti antivirus e un gran numero di soluzioni di sicurezza sono più propensi a classificare queste pagine come legittime dopo aver “letto” questi testi.

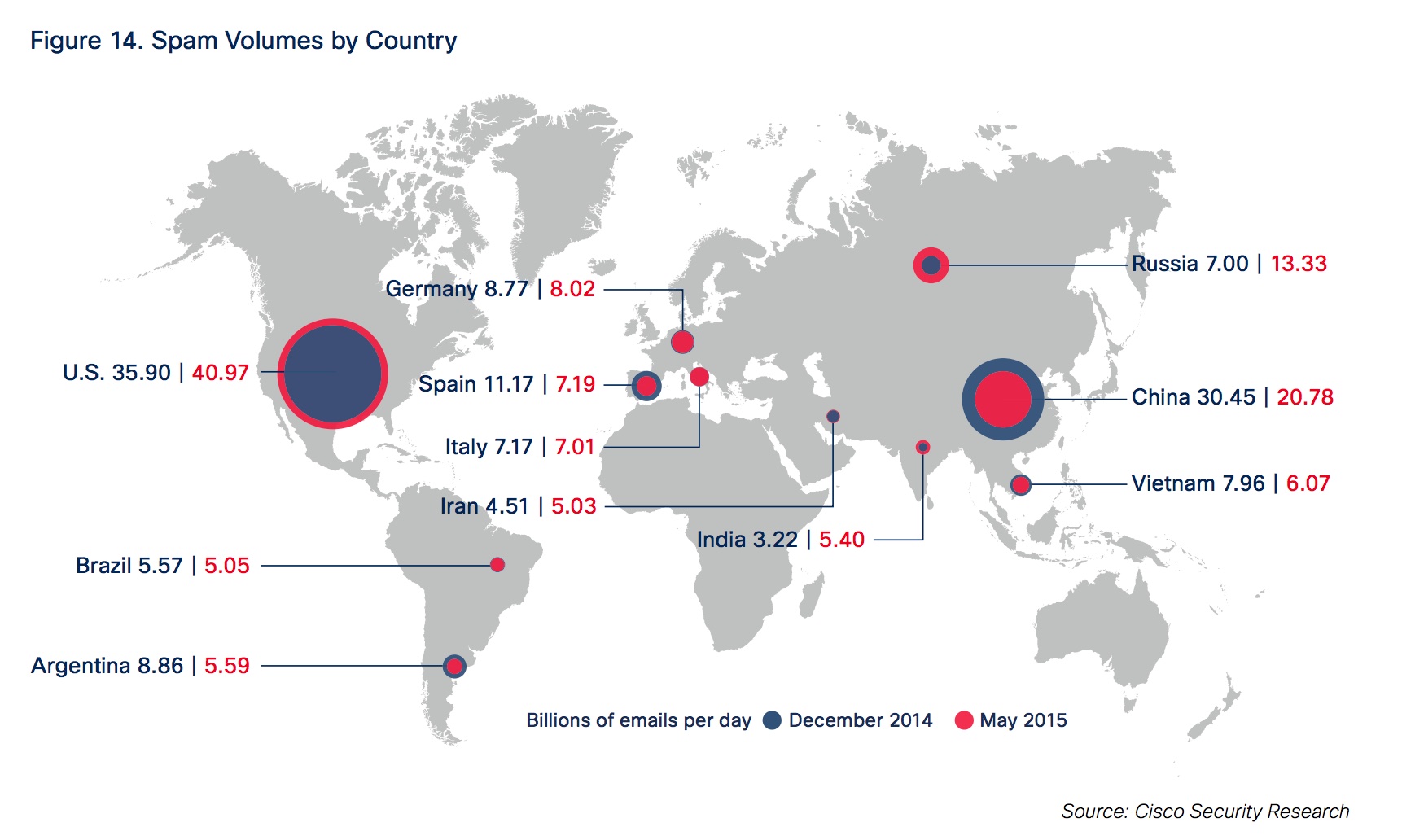

- Il volume di spam è in aumento negli Stati Uniti, in Cina e nei paesi della Federazione Russa, ma è rimasto relativamente stabile nelle altre regioni per i primi cinque mesi del 2015.

- Le industrie che si occupano di sicurezza stanno prestando maggiore attenzione nel risolvere le vulnerabilità derivanti dalle soluzioni open source.

- Infine, gli “exploit kit” che coinvolgono il linguaggio Java sono calati in maniera significativa nel primo semestre del 2015.

Gli esperti di sicurezza Cisco affermano che la necessità di implementare soluzioni adattive porterà a cambiamenti significativi nel settore della sicurezza entro i prossimi cinque anni. Vedremo un forte consolidamento del settore e una tendenza a sviluppare architetture di difesa dagli attacchi integrate che forniranno visibilità, controllo e soluzioni di intelligence. Le aziende inoltre dovranno essere sempre aggiornate continuamente per valutare le possibili minacce, correlare i dati di intelligence locali e global al fine di ottimizzare le difese.

Infine, il report conclude affermando che i confini e le barriere tra aziende e paesi rappresentano un problema: deve esserci chiarezza soprattutto per quanto riguarda le modalità con cui i governi raccolgono dati su cittadini e imprese e i modi con cui li condividono. La separazione delle informazioni tra le giurisdizioni è, infatti, un ostacolo significativo per il tipo di cooperazione che sarà necessario costruire al fine di raggiungere una cyber governance attiva ed efficace. Se è vero che l’Internet of Everything sta prendendo forma e il mondo sta diventando sempre più interconnesso, l’industria, i governi e le società dovranno lavorare insieme in modo più efficace per affrontare le sfide crescenti poste dai temi quali la sicurezza e la privacy.

Facebook Comments