Molto spesso capita di leggere “breaking news” riguardanti il furto di informazioni perpetrato ai danni di aziende importanti a livello mondiale. In questo articolo non mi dilungherò su nessuno dei casi eclatanti giunti agli onori della cronaca negli ultimi anni (Adobe, Citibank, Sony solo per fare alcuni esempi), mi concentrerò piuttosto sulle cause e sulle possibili soluzioni relative alla violazione dei dati perché tali violazioni possono dare luogo ad ingenti perdite finanziarie, reputazionali e di immagine.

La locuzione “data breach” è ormai divenuta di uso comune anche in Italia, ma cosa si intende esattamente per “data breach”?

La legislazione italiana e la normativa europea attingono alla definizione che lo standard ISO/IEC27040 dà di “data breach”, ad esempio il D.Lgs 196/03 (Codice in materia di protezione dati personali) oppure la Direttiva Europea 2002/58/CE (modificata dalla 2009/136/CE). All’interno di tali normative la “violazione dei dati personali” viene così enunciata:

“violazione di sicurezza che comporta accidentalmente o in modo illecito la distruzione, la perdita, la modifica, la rivelazione non autorizzata o l’accesso ai dati personali trasmessi, memorizzati o comunque elaborati nel contesto della fornitura di un servizio di comunicazione accessibile al pubblico nella Comunità”.

In realtà il concetto più generale di “data breach” non riguarda strettamente i dati personali e i servizi accessibili al pubblico, ma ha rilievo in qualsiasi contesto in cui ci sia una violazione dei dati. In sostanza è la trasmissione o comunicazione non autorizzata di informazioni “sensibili” ad una parte, solitamente esterna all’organizzazione vittima, che non è autorizzata a possedere o vedere l’informazione.

Quali sono le cause

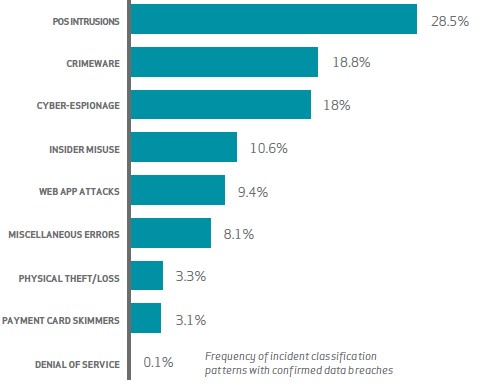

I casi che fanno notizia sono solo la punta dell’iceberg, secondo il Verizon Data Breach Report 2015 il numero di “data breach” confermate è stato, per il 2014, pari a 2122. Ciò fa capire quanto sia diffuso il problema. Basti pensare che molte violazioni potrebbero essere non rilevate o non rese note al pubblico. Ma quali sono le cause più comuni di queste violazioni? Sempre facendo riferimento al Verizon DBIR 2015, le prime nove cause di “data breach” danno origine al 96% delle violazioni, mentre se restringiamo il campo alle prime sei cause abbiamo un valore pari al 93.4%, pertanto “anche se le minacce possono sembrare innumerevoli, con infinite variabili e continuamente mutevoli, in realtà così non è. Ciò non diminuisce di certo l’impatto delle sfide che i difensori si trovano a dover fronteggiare, ma certamente possiamo affermare che ci troviamo di fronte ad un ventaglio di minacce che è finito, comprensibile ed in qualche modo misurabile”.

Analizziamo le prime sei cause partendo dalla meno frequente alla più diffusa.

Miscellaneous errors – Errori “vari”

Personalmente non sono molto favorevole a definire delle categorie e, fra queste, denominarne una come errori vari… infatti analizzando il report si può osservare che fra all’interno di questa categoria esistono sottocategorie ben specifiche che conducono tutte ad un’unica causa ossia l’errore umano:

- Errata consegna: quando informazioni sensibili raggiungono i destinatari sbagliati

- Errata pubblicazione: quando informazioni non pubbliche vengono rese note su un web server pubblico

- Mancata o errata distruzione dei dati non più necessari: quando supporti di memorizzazione non più usati e contenenti informazioni sensibili non vengono correttamente distrutti o cancellati.

La raccomandazione principale, in questo caso è quella di tenere traccia, documentare, analizzare tutti gli errori e da questi trarre le dovute conseguenze adottando le relative contromisure per innescare un circolo virtuoso che permetta di evitare “travasi” indesiderati in futuro.

Web App Attacks – Attacchi alle applicazioni Web

La parte più interessante dell’analisi di Verizon è che, se restringiamo il campo ai servizi finanziari, il 95% degli incidenti implica il successo da parte degli attaccanti nel raccogliere credenziali rubate dai dispositivi dei clienti e, attraverso queste credenziali, accedere alle applicazioni web.

Secondo il semplice pattern: “attacco di phishing sul cliente -> ottenimento delle credenziali -> abuso dell’applicazione web -> svuotamento del conto bancario o in bitcoin”

In questo caso i consigli che si possono dare sono quelli di tracciare il comportamento degli utenti al fine di identificare comportamenti sospetti, curare ogni componente delle applicazioni web sia dal punto di vista della progettazione (security “by design”) che dal punto di vista del patching che va effettuato con regolarità. Ultimo, ma non meno importante, è il consiglio di rafforzare le misure e i metodi di autenticazione.

Insider Misuse

In questo caso ci troviamo di fronte ad un abuso dei privilegi concessi a chi, all’interno dell’organizzazione, ha ottenuto fiducia. L’attore in questo caso si trova già all’interno del perimetro difensivo è ha accesso a dati sensibili o comunque di valore e ci si aspetta da esso che faccia buon uso dei privilegi concessi, ma non sempre è così purtroppo.

Non è facile difendersi da questo tipo di attacchi, se non ritagliando in maniera sartoriale i diritti di accesso di ciascun dipendente/addetto/utente, ma anche questo non è sufficiente.

È necessario comprendere a fondo ogni relazione esistente all’interno dei processi critici, identificare le aree più a rischio e quindi definire le attività da tracciare e le situazioni in cui è opportuno inserire controlli di “audit” o misure di “fraud detection” in modo da prevenire eventuali abusi. In caso di abuso avvenuto è estremamente importante la fase di analisi forense perché permette, se non altro, di risalire ai responsabili e far tesoro del riscontro di eventuali lacune per potervi porre rimedio.

Cyber spionaggio

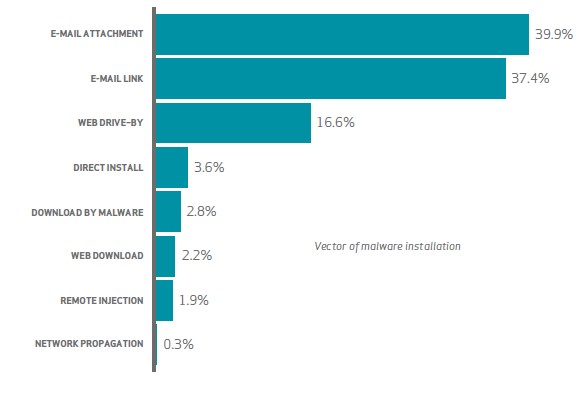

Analizzando questa causa si può notare come la gran parte delle vittime siano aziende manifatturiere, pubbliche o attività professionali. Inoltre si può osservare come oltre il 75% dei vettori di attacco sia legato ai messaggi di posta elettronica. È interessante notare come, in più dell’85% dei casi, il bottino degli attaccanti sia costituito da ciò che nel report viene definito “segreti”, ossia proprietà intellettuale, prodotti, formule, ecc.

È del tutto evidente che l’educazione dell’utente finale e un’attenzione particolare alle misure di prevenzione degli attacchi veicolati dalle e-mail è di fondamentale importanza ove sia necessario custodire la proprietà intellettuale su cui si fonda un business.

Inoltre è bene sottolineare come in questo ambito, come suggerito dal report, sia bene “loggare” tutte le richieste DNS e tutte le richieste di navigazione (proxy) oltre che, ovviamente, investire in soluzioni che aiutino a gestire ed analizzare questo tipo di dati e “log” a scopo investigativo alla ricerca di possibili segni di compromissione ed “esfiltrazione”.

Crimeware

Questa categoria, che annovera il 18.8% delle violazioni conclamate, descrive le infezioni da malware che non sono associate a classificazioni più specifiche come il cyber spionaggio e le intrusioni sui POS. In questo ambito a farla da padrone sono i malware e gli attacchi relativi basati sul concetto di Command & Control (C2) come le botnet. Il bottino prediletto di tali attacchi sono le credenziali che permettono di effettuare operazioni bancarie, il fine ultimo dell’attaccante in questo caso è infatti quello di ottenere un guadagno strettamente finanziario.

Anche in quest’ambito le raccomandazioni sono quelle di fare riferimento a politiche di difesa in profondità e educazione dell’utente finale affinché sia consapevole delle minacce inerenti al phishing e alla social engineering.

Point-of-Sale Intrusions – Intrusioni sui POS

Questo tipo di “data breach” è risultato il più diffuso fra quelli censiti dal Verizon DBIR.

Il report differenzia gli attacchi ai POS di piccole organizzazioni da quelli rivolti a grandi aziende, i primi sono caratterizzati da attacchi di tipo “brute force” sulle password di accesso ai dispositivi, mentre il secondo tipo di attacchi, di alto profilo, tende ad utilizzare un approccio “multi-step” più complesso ed elaborato. L’attacco in quest’ultimo caso ha come obiettivi dei sistemi secondari che poi permettono di fare da “ponte” verso i sistemi POS veri e propri.

In alcuni casi gli attaccanti hanno avuto gioco facile riuscendo ad installare un “keylogger” attraverso campagne di “Phishing”.A quel punto, avendo accesso remoto ai dispositivi, i malintenzionati hanno potuto fare man bassa di informazioni relative alle carte di pagamento.

Quali sono le contromisure in questo caso? A parte difese specifiche e accorgimenti strettamente relativi ai dispositivi POS che, si spera, dovrebbero essere dettati dai produttori, incoraggiati dagli standard e seguiti dagli utilizzatori, è anche in questo caso quasi superfluo sottolineare come l’attenzione alla gestione e all’utilizzo delle credenziali sia di fondamentale importanza. Dunque: monitoraggio degli accessi e, possibilmente, utilizzo di autenticazione a due fattori sono pratiche fondamentali in questo ambito per evitare amare e costose sorprese.

In sintesi

I consigli utili alle aziende per mitigare i rischi di una “data breach” possono essere sintetizzati come segue:

- Trasformare l’utente da anello debole a prima linea di difesa

- Applicare il principio del minimo privilegio per quanto riguarda l’accesso ai dati

- Adottare puntuali politiche di patching dei sistemi

- Crittografare i dati sensibili

- Utilizzare l’autenticazione a due fattori

- Rivolgere grande attenzione anche alla sicurezza fisica

Facebook Comments