Un gruppo di ricercatori dell’azienda SEC consult ha analizzato il firmware in esecuzione su più di 4000 dispositivi prodotti da 70 aziende e appartenenti all’Internet of Things. Le tipologie di dispositivi analizzati includono Internet gateway, router, modem, telecamere IP, telefoni VoIP, e molti altri. I risultati dello studio sono sconcertanti, la maggior parte dei dispositivi valutati utilizzavano le medesime chiavi di cifrature esponendo gli utenti ad attacchi informatici.

Per dirla in breve, la conoscenza delle chiavi presenti su un dispositivo aprono le porte a centinaia di migliaia di dispositivi esposti in rete. E come se le chiavi della vostra casa potessero aprire le porte di milioni di appartamenti. Gli esperti hanno focalizzato i loro sforzi nella ricerca di chiavi e certificati in uso per la connessione sicura ai dispositivi dell’Internet of Things via SSH and HTTPS.

Nello specifico i ricercatori hanno analizzato 4000 immagini di firmware in esecuzione su altrettanti dispositivi ed hanno trovato circa 580 chiavi private uniche. L’uso di Scans.io e Censys.io ha consentito di scoprire che l’insieme delle chiavi individuato è ampiamente diffuso tra i dispositivi in rete, ovvero:

- “oltre il 9% di tutti gli host HTTPS sul web (~ 150 certificati server, utilizzati da 3,2 milioni di host) utilizza le medesime chiavi”

- “oltre il 6% di tutti gli host SSH sul web (chiavi host SSH 80 ~ utilizzati da 0,9 milioni di host) utilizza le medesime chiavi”

Uno dei principali problemi emersi è la presenza di chiavi crittografiche all’interno del firmware in esecuzione sui dispositivi. Tali chiavi sono utilizzate principalmente per connessioni HTTPs ed SSH. Un attaccante in grado di scoprire tali chiavi potrebbe quindi utilizzare il medesimo set per accedere a una moltitudine di dispositivi dell’IoT esposti in Internet. Scoprire tali chiavi è relativamente semplice attraverso un reverse engineering del firmware.

Gli esperti della SEC Consult hanno anche scoperto che:

- “Alcune chiavi si trovano solo in uno o più prodotti della medesima linea “

- “In altri casi, sono state trovate le stesse chiavi in prodotti provenienti da vari fornitori diversi.”

I ricercatori della SEC consulting hanno citato alcuni casi in cui falle di sicurezza emerse minacciano centinaia di migliaia di utenti dell’Internet of Things come:

- Il caso di un “Un certificato rilasciato a una” Daniel “, e-mail ([email protected]) che è usato nel firmware che equipaggia i dispositivi di molte aziende tra cui Actiontec, Aztech, Comtrend, Innatech, Linksys, Smart RG, Zhone e ZyXEL. Più di 480.000 dispositivi sul web utilizzano questo solo certificato.”

- Ed ancora, “un certificato rilasciato alla Multitech in Bangalore, in India, che viene utilizzato nel firmware delle aziende Aztech, Bewan, Observa Telecom, NetComm Wireless, Zhone, ZTE e ZyXEL. Oltre 300.000 dispositivi sul web stanno usando questo certificato”.

- Infine, “un certificato rilasciato a” MatrixSSL Sample Server Cert” che è usato nei gateway delle aziende Green Packet, Huawei, Seowon Intech, ZTE and ZyXEL. Tutti i dispositivi interessati utilizzano lo stesso codice di base, che è probabilmente sviluppata da ZyXEL. Almeno 80.000 dispositivi sul web stanno utilizzando questo certificato. “

I ricercatori della SEC Consult hanno scoperto molto altro, ad esempio che molti dei dispositivi analizzati sono direttamente accessibili tramite Internet ed hanno configurazioni non sicure. Un esempio è quello della Ubiquiti Networks i cui prodotti consentono in molti casi la gestione remota abilitata di default.

Altro fatto allarmante emerso dalla ricerca è che in taluni casi sono gli Internet Service Provider ad esporre i propri clienti al rischio di attacchi. Dispositivi dell’Internet of Things come router, modem e gateway sono esposti in rete privi della necessaria protezione. Le cifre sono da capogiro e tra gli ISP annoveriamo CenturyLink (500.000 dispositivi esposti), TELMEX (1 milione di dispositivi), Telefonica (170.000 dispositivi), China Telecom (100.000 dispositivi), VTR Globalcom (55.000 dispositivi), Chunghwa Telecom (45.000) e Telstra (26.000 dispositivi).

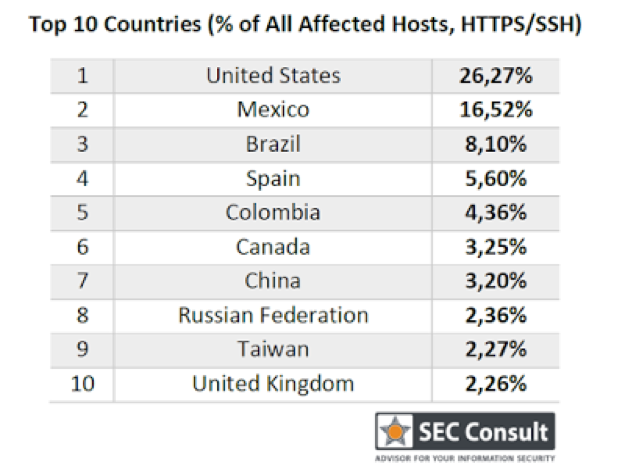

Nella tabella seguente sono riportati i dati per paese:

Più di 900 prodotti di 50 fornitori sono risultati vulnerabili, l’elenco comprende i dispositivi forniti da: ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alpha Networks, Aruba Networks, Aztech, Bewan, Busch-Jaeger, CTC Union, Cisco, Clear, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (GE), Green Packet, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, ONT, Observa Telecom, Opengear, Pace, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Tenda, Totolink, unify, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone e ZyXEL.

Per evitare situazioni come queste, i venditori devono garantire che ogni dispositivo utilizzi un set di chiavi uniche.

Gli ISP che necessitano di accesso remoto dovrebbero utilizzare opportuni accorgimenti ma è impensabile utilizzare un set di chiavi condivisi per centinaia di migliaia di dispositivi.

Gli utenti finali, per loro conto, dovrebbero aver la possibilità di cambiare le chiavi e i certificati in uso dai propri dispositivi, operazione spesso non consentita, e che in ogni caso richiede un minimo di conoscenza tecnica specifica.

Tutti i problemi emersi dall’analisi sono stati segnalati al CERT / CC che in Agosto ha iniziato ad informare i fornitori dei dispositivi, i produttori di chip set e gli ISP interessati. Alcuni di loro sono già al lavoro per apportare le necessarie correzioni.

Riassumendo … ben vengano i dispositivi dell’Internet of Things nelle nostre vite e nelle nostre aziende, purché siano attentamente valutati gli aspetti di sicurezza. Questi dispositivi stanno ampliando la nostra superficie di attacco in maniera smisurata!

Facebook Comments