Fino a qualche anno fa, nell’immaginario collettivo, i siti e i comportamenti “pericolosi” risultavano facilmente identificabili: forum di dubbia reputazione, siti di “cracking”, peer-to-peer sharing, ecc. Oggi in realtà nessun sito può essere considerato indenne da possibili pericoli, nemmeno i siti più popolari e famosi. Al contrario, i siti più “clicckati” e dalla reputazione più linda sono i più ambiti da chi si occupa di malvertising. Cerchiamo di capire di cosa si tratta e quali sono le possibili contromisure.

Malvertising è la contrazione di Malware + Advertising. Malware (contrazione di “malicious software”) è il termine generico con cui viene indicato qualsiasi tipo di software scritto con l’intento di attaccare un dispositivo, procurare un danno, rubare informazioni o ottenere il controllo del dispositivo stesso. Advertising è il termine inglese che definisce la pubblicità. Molti cyber-criminali tentano infatti di utilizzare la pubblicità online per distribuire diverse forme di malware, i possibili vettori di attacco comprendono codice malevolo nascosto all’interno dell’annuncio stesso (ad esempio un file Shockwave Flash), eseguibili che risiedono all’interno di una pagina web oppure contenuti in altro software di cui si effettua il download.

Vittime illustri del malvertising sono state, nel corso degli anni: il New York Times, Spotify e Yahoo, solo per citare alcuni esempi.

Come funziona il malvertising

Il malvertising può esprimersi tramite meccanismi definiti “drive-by download”, in questo caso l’annuncio malevolo ha la capacità di sfruttare le vulnerabilità presenti nei plugin (Java o Flash) del browser utilizzato dall’ignaro utente, che si ritrova infettato senza nemmeno la necessità di cliccare sull’annuncio stesso o su altri link presenti sulla pagina. Alcuni tipi di malware contengono al loro interno una logica che permette loro di decidere quando e chi attaccare. I criminali utilizzano inoltre diverse strategie per passare inosservati, infiltrando i propri annunci malevoli fra i tanti annunci legittimi e adottando tecniche di “offuscamento” della logica contenuta nel codice malevolo (Flash/ActionScript e HTML). I metodi di offuscamento possono sfruttare strumenti commerciali come SWF Encrypt, capaci di rendere illeggibile il codice stesso.

Altri metodi di malvertising sono quelli tramite i quali gli attaccanti traggono vantaggio da falle di sicurezza contenute in widget e iframes per redirigere il browser verso siti che ospitano “exploit kit”, una volta atterrato su queste pagine web l’utente si trasforma ben presto in vittima potenziale di numerosi attacchi alle vulnerabilità del proprio browser o dei software che lo stesso browser utilizza (Java, Acrobat Reader, ecc.)

Altre varianti di malvertising sono rappresentate da annunci pubblicitari che lanciano FALSI software antivirus che, fingendo di effettuare uno scan, informano che il computer della vittima risulta infetto. A questo punto all’utente ingannato è consigliato di acquistare qualche strumento di rimozione dell’infezione. Un esempio “famoso” di una tale campagna è rappresentato dall’attacco a DailyMotion.com del 2014.

Non è tuttavia superfluo ribadire come non sia necessario che l’utente clicchi sugli annunci malevoli affinché possa essere infettato, in molti casi è sufficiente caricare pagine contenenti annunci pubblicitari malevoli per essere infettati in maniera surrettizia.

Come è possibile tutto ciò?

Il cuore del problema è costituito dalla generale “non sicurezza” della catena di intermediari che costituiscono l’ecosistema della pubblicità online. I pubblicitari demandano a terze parti alcune attività, a loro volta queste terze parti possono rivolgersi ad altri, fino ad arrivare alla pubblicazione effettiva sui siti finali. Come sempre è sufficiente un unico anello debole di questa catena per compromettere la stabilità e la sicurezza dell’intera struttura

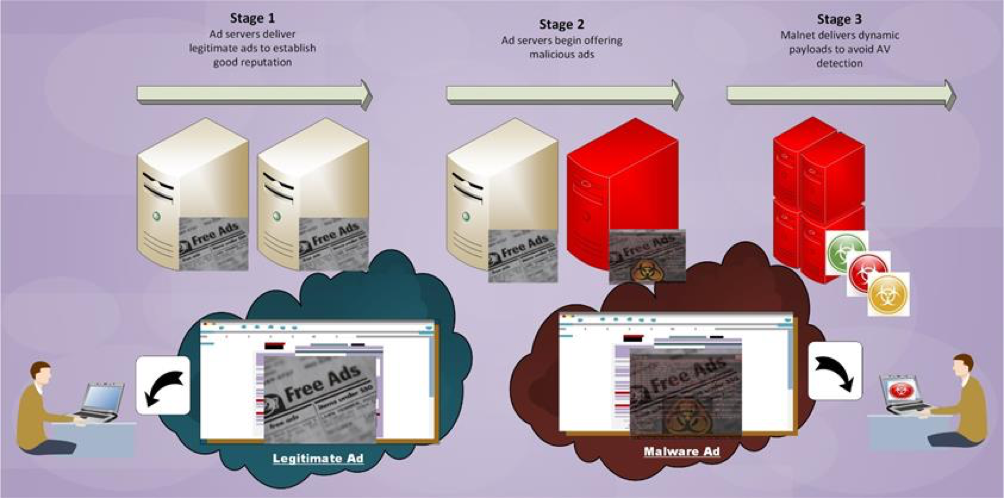

Un altro metodo che permette ai criminali di “far digerire” all’ecosistema le proprie polpette avvelenate è fornire in prima istanza degli annunci apparentemente “puliti” in modo da guadagnarsi la fiducia dei propri interlocutori, gli annunci appaiono legittimi se visti dall’esterno, ma in realtà contengono codice malevolo o JavaScript (spesso, come già detto, offuscati per nascondere la propria natura maligna). A un certo punto, in seguito, questi annunci apparentemente innocui vengono convertiti in distributori di malware, il tutto facendo leva sulla buona reputazione dei siti ospitanti.

Wayne Huang, vice presidente in Proofpoint, afferma che «la diffusione del malware all’interno del web è essenzialmente un fatto di volume di traffico, i maggiori siti web hanno il volume, ma è molto difficile “hackerarli”. Tuttavia, tutti i siti più grandi ospitano annunci pubblicitari».

Il profitto o la sicurezza?

Ma come è possibile che il malware raggiunga siti popolari come Yahoo, NY Times o Daly Motion?

Abbiamo visto come la filiera dell’ecosistema pubblicitario sia molto lunga, ricorriamo adesso ad una metafora tratta da “The Ad Ops Pat Down: The Creative QA Process”:

“immaginate di essere il capo della sicurezza in uno stadio che ospita diverse centinaia di eventi durante l’anno. Voi siete responsabili della sicurezza di ciascuna persona che entra allo stadio e in egual misura dovete assicurare che nulla di ciò che accade allo stadio possa portare a cause legali. È ovvio che non potete permettere l’ingresso di armi, oppure dovete accertarvi che il pubblico “non si porti il cibo da casa” perché ciò comprometterebbe gli introiti dei punti vendita convenzionati. Tuttavia voi dovete rimanere in equilibrio fra le garanzie di sicurezza e la pressione del management che esige che il flusso delle persone verso l’interno dell’impianto sia il più veloce possibile: più rapidamente entreranno e più soldi spenderanno.

Il management stesso vedrà voi, capo della sicurezza, come un centro di costo e pretenderà da voi di lavorare in fretta, impiegando meno tempo e costando meno denaro, mettendovi quindi sotto pressione costringendovi quindi a NON fare tutto ciò che sarebbe necessario a garantire una sicurezza al 100%.”

Ovviamente i danni provocati da annunci pubblicitari malevoli non sono minimamente paragonabili alla perdita di vite umane, ma la metafora rende l’idea: ciò che guida le operazioni nell’ecosistema della pubblicità online non è la sicurezza, bensì la qualità apparente degli annunci, la rapidità nella pubblicazione, la numerosità degli annunci stessi. In estrema sintesi: il denaro prevale sulle questioni di sicurezza. La maggior qualità apparente degli annunci, che significa un impatto positivo sul brand pubblicizzato, è una priorità per il business di un sito web in quanto significa maggiori profitti.

In definitiva, molti dei contenuti non controllati o controllati solo parzialmente ricevono comunque il “semaforo verde” solamente per soddisfare i reparti vendita e il management e per mere ragioni di profitto. Questo risulta tuttavia un ragionamento “miope” in quanto chi pubblica dovrebbe cambiare la propria prospettiva e comprendere che, nel medio lungo termine, il profitto è a rischio quando la sicurezza viene trascurata.

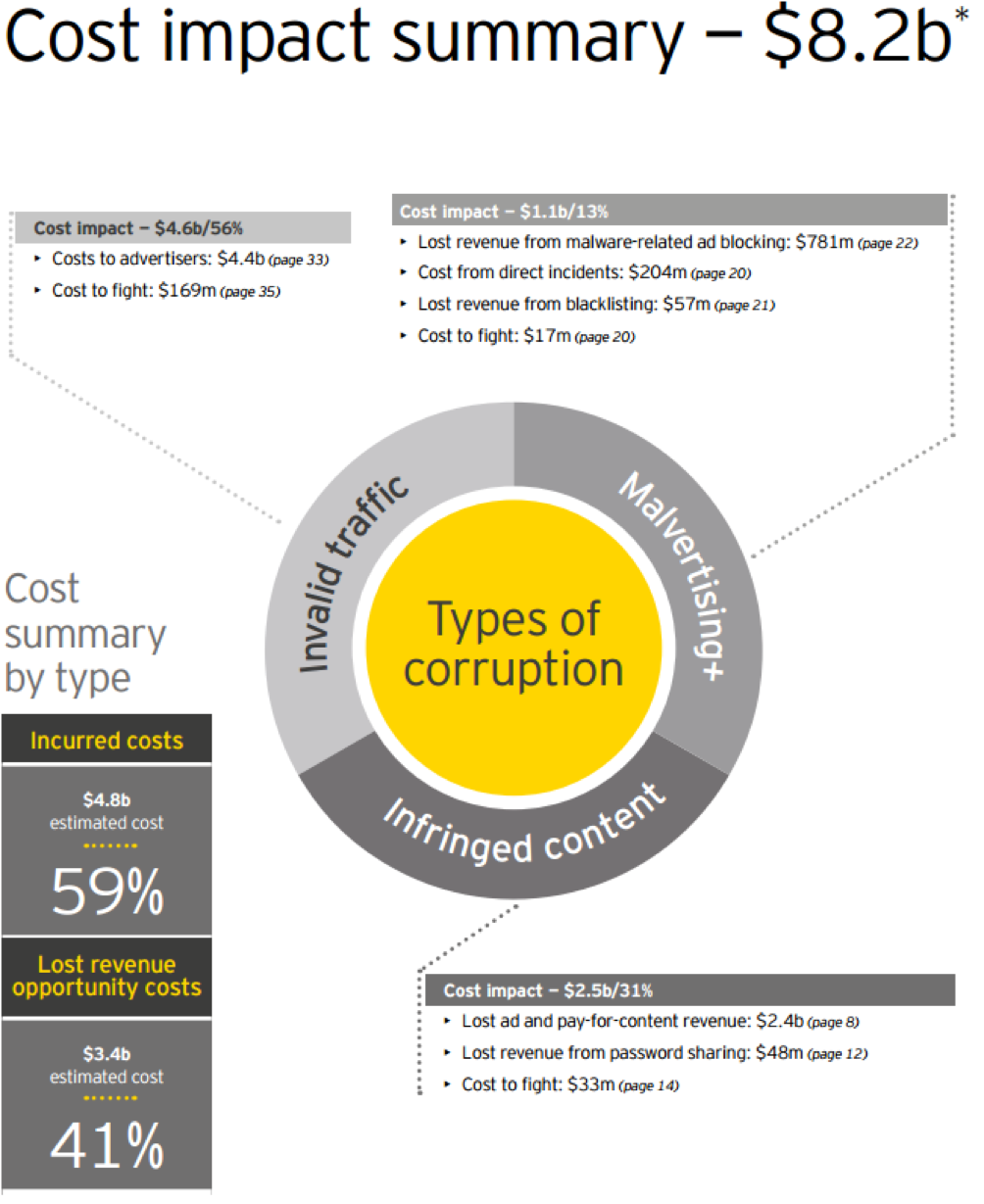

Un ecosistema caotico, rapido, mutevole, pieno di attori diversi come quello della pubblicità online è quindi facilmente attaccabile dai cybercriminali, ma quanto costa questa fragilità, questa insicurezza? Secondo uno studio commissionato a Ernst&Young da IAB (Interactive Advertising Bureau) le perdite dovute all’insicurezza della “supply chain” della pubblicità ammontano a 8,2 miliardi di dollari all’anno, di cui il 13% è imputabile al mavertising.

Come è possibile combattere il malvertising?

Combattere il malvertising è possibile in diversi modi, abbiamo visto come sarebbe indispensabile, da parte di tutti i partecipanti alla “supply chain”, effettuare accurati controlli sulla reputazione dei fornitori e sulla loro trasparenza finanziaria. Controlli sui domini Internet associati a queste “terze parti” sarebbero altresì opportuni al fine di evidenziare irregolarità oppure per verificare semplicemente il fatto che si tratta di realtà “appena nate”, con contatti nascosti o di dubbia attendibilità.

Il prodotto finito, ossia gli annunci pubblicitari , andrebbe filtrato, analizzato e testato da parte delle compagnie pubblicitarie stesse al fine di pubblicare contenuti che risultino con buone probabilità benevoli.

L’utente finale, per proteggersi, dovrebbe seguire alcuni consigli pratici; il primo è evidentemente quello di valutare la possibilità di utilizzare un software di ad-blocking che “depuri” dalla pubblicità la propria navigazione online, ma va tenuto conto del fatto che è grazie alla pubblicità che molti siti possono erogare i propri servizi. La materia è dunque controversa, ma è innegabile il fatto che se tutti gli utenti “filtrassero” la pubblicità, le probabilità di un effetto domino sull’intero sistema economico di Internet sarebbero elevate; inoltre, il fatto di utilizzare un software di ad-blocking potrebbe portare ad un falso senso di sicurezza che spingerebbe l’utente a trascurare le seguenti note pratiche:

- abilitare la funzionalità “click-to-play” in ogni browser utilizzato

- utilizzare un software anti exploit (MalwareBytes AntiExploit o Microsoft EMET ad esempio)

- disabilitare o disinstallare plug-in non utilizzati o utilizzati di rado

- se non si disinstallano i plug-in questi andrebbero costantemente aggiornati

Le aziende, infine, dovrebbero dotarsi di strumenti avanzati in grado di proteggere la navigazione dei propri utenti (web security gateway ad esempio) e dovrebbero curare il più possibile il patching dei sistemi e degli applicativi in modo da rendere meno vulnerabili i propri endpoint che altrimenti risulterebbero alla mercé dell’exploit kit di turno o del PDF malevolo subdolamente aperto dal malware.

Facebook Comments