Quante volte ci capita di installare in azienda un sistema operativo su una macchina nuova o da ricondizionare? Quante volte installiamo software oppure update critici senza verificarne l’integrità?

Il problema è comune ed è diffuso, direi che è quasi la norma installare nuove versioni del sistema operativo o di qualunque altro software senza verificare che sia realmente quello che ci si aspetta. Questo accade perché in un contesto aziendale il fattore tempo gioca un ruolo fondamentale e perché ci sentiamo al sicuro quando scarichiamo un software dal sito legittimo della azienda che lo fornisce.

Queste considerazioni non sono sufficienti per metterci al riparo da problemi ed episodi come quello che mi accingo a raccontare ne sono la dimostrazione.

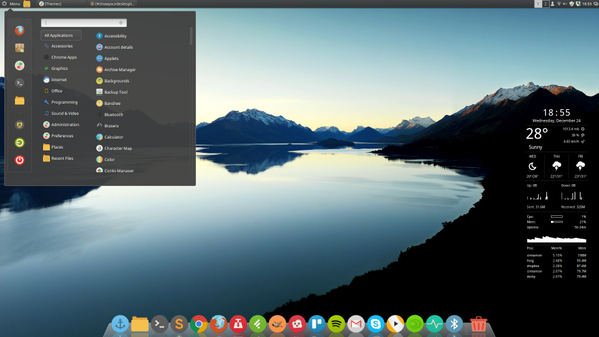

Il sito della popolare distribuzione Linux Mint è stato hackerato nel weeekend appena trascorso: sabato 20 febbraio un gruppo di hacker ha preso il controllo del sito ed ha sostituito i riferimenti all’immagine ISO della versione Linux Mint 17.3 Cinnamon edition con quelli che puntavano ad una versione infetta del sistema operativo. La notizia è stata divulgata da Clement Lefebvre, il capo del progetto Linux Mint. Lefebvre ha spiegato che il web sito di Linux Mint è stato compromesso e che gli hacker lo hanno usato per distribuire una ISO infetta di Linux Mint 17,3 Cinnamon edition.

“Mi dispiace dovervi dare una brutta notizia. Siamo stati vittima di una intrusione. E’ stata circoscritta nel tempo e non dovrebbe avere impattato molte persone, ma nel caso tu sia stato impattato è opportuno che legga le informazioni riportate di seguito.” Diceva il comunicato del progetto Linux Mint.

Cosa è successo?

Gli hacker hanno preparato una immagine ISO del sistema operativo Linux Mint contenente un codice malevolo, trattasi di una backdoor che potrebbe fornire accesso alla macchina di chi lo installa. Successivamente alla compromissione del sito ufficiale hanno fatto in modo che i link utilizzati per il download puntassero alla versione infetta. Gli utenti che hanno scaricato la versione di Linux Mint 17,3 Cinnamon edition prima di Sabato, o qualsiasi altra versione non sono interessati dall’attacco.

Al momento è stata ripristinata una condizione normale di esercizio del sito, ovvero sono stati rimossi i riferimenti alle versioni infette.

Cosa fare per proteggersi in questi casi?

Lefebvre esorta gli utenti a verificare l’impronta dell’immagine ISO scaricata dal sito ufficiale ed a confrontarla con quelle delle immagini legittime.

Verificare l’hash dell’immagine è semplice … basta lanciare il comando

md5sum yourfile.iso

dove yourfile.iso è il nome del file dell’immagine ISO

Confrontate quindi il valore ottenuto con quelli presenti nella lista seguente, e qualora non vi fosse corrispondenza avrete la certezza che il file non sia integro. Ciò significa che potrebbe essere corrotto, potrebbe non essere quello corretto e nella peggiore delle ipotesi potrebbe essere una versione infetta dell’immagine legittima.

- 6e7f7e03500747c6c3bfece2c9c8394f linuxmint-17.3-cinnamon-32bit.iso

- e71a2aad8b58605e906dbea444dc4983 linuxmint-17.3-cinnamon-64bit.iso

- 30fef1aa1134c5f3778c77c4417f7238 linuxmint-17.3-cinnamon-nocodecs-32bit.iso

- 3406350a87c201cdca0927b1bc7c2ccd linuxmint-17.3-cinnamon-nocodecs-64bit.iso

- df38af96e99726bb0a1ef3e5cd47563d linuxmint-17.3-cinnamon-oem-64bit.iso

A questo punto coloro che hanno già masterizzato una immagine di Linux Mint dovrebbero eseguire l’immagine in una macchina virtuale disconnessa dalla rete e verificare la presenza del file /var/lib/man.cy, un indicatore del fatto che ci si trovi dinanzi una versione infetta.

Se la versione in vostro possesso è effettivamente infetta non vi resta che cancellare la ISO dopo aver fatto un backup dei dati, formattare il supporto su cui è stata masterizzata ed installate una versione pulita. Vi suggerisco ovviamente di utilizzare una password differente da quella della precedente installazione, la backdoor potrebbe aver già fatto il suo lavoro.

Nel caso dell’attacco specifico, il server su cui era locata l’immagine infetta corrispondeva all’IP 5.104.175.212 and la backdoor puntava al dominio absentvodka.com, entrambi conducono a 3 individui in Bulgaria, ma non abbiamo notizie circa il loro coinvolgimento.

Abbiamo quindi imparato oggi che è buona norma verificare sempre l’impronta di un software che ci accingiamo ad installare, anche se la scarichiamo da un sito ufficiale. In un contesto aziendale la backdoor potrebbe consentire ad un attaccante di penetrare le nostre reti e di infiltrare a catena i nostri sistemi.

Pochi minuti per una banale verifica di un hash potrebbero fare la differenza.

Facebook Comments