Che cosa si intende per NAC?

Nel mondo interconnesso di oggi anche le reti aziendali stentano ad avere confini ben definiti e ciò che prima era limitato alle porte di uno o più switch di rete ora è costituito da una pletora eterogenea, diffusa e dinamica di apparati e punti di accesso differenti. Ai punti di accesso per così dire “wired” si sono aggiunte le reti “wireless” e i collegamenti in mobilità attraverso Internet, tipicamente via VPN. L’irruzione del BYOD all’interno delle aziende ha poi progressivamente reso enormemente più complessa la definizione di perimetri e asset che delimitano da un lato e compongono dall’altro l’ecosistema di un’organizzazione. In questa realtà (“anyone, anywhere, anytime, and on any device“) dai confini impalpabili e in continua evoluzione e movimento, il concetto di NAC (Network Access Control) si è largamente evoluto da quella che, in passato, poteva essere un’appliance di mero controllo di accesso alla rete e autenticazione di un client tramite protocollo 802.1X. L’evoluzione ha portato il NAC ad essere un metodo, un approccio, una soluzione o, se preferite, un processo di ammissione degli utenti e dei dispositivi – ovunque essi si trovino – all’infrastruttura di rete. Sarebbe riduttivo e fondamentalmente errato definire oggi un NAC come un semplice dispositivo che va ad aggiungersi alla rete esistente, una soluzione NAC è infatti qualcosa di molto più articolato.

Lo scopo è quello di rafforzare la postura di sicurezza della rete di un’organizzazione limitando la disponibilità delle risorse della rete stessa ai soli endpoint che risultano essere “in regola” (compliant) con la policy di sicurezza definita dall’organizzazione in questione. La sfida che le soluzioni NAC affrontano è quella di armonizzare fra loro, e imporre al dispositivo/utente che richiede l’accesso, questi tre elementi fondamentali:

- un processo di autenticazione;

- la verifica della funzionalità e/o dell’aggiornamento di diverse criteri e tecnologie di sicurezza (come, ad esempio, le soluzioni antivirus, la presenza di un HIPS, la rispondenza a criteri minimi di sicurezza tramite Vulnerability Assessment);

- l’applicazione (enforcement) di determinate misure di sicurezza nei confronti dell’endpoint.

Per avere successo nella loro missione, le soluzioni NAC ricorrono ad un insieme di protocolli che principalmente entrano in gioco quando un utente/dispositivo tentano il primo accesso alla rete, il NAC può integrare processi di remediation automatici che costringono l’endpoint che risulta non compliant ad adeguarsi alla policy di sicurezza prima di vedere autorizzato il proprio accesso alla rete. Da quanto ho appena descritto si intuisce quanto sia importante l’integrazione del NAC con i dispositivi di rete quali router, switch e firewall. La collaborazione di questi ultimi con le parti della soluzione NAC che governano l’autenticazione, l’identificazione e la compliance dei dispositivi rappresentano il punto cardine del processo di ammissione alla rete che è lo scopo del NAC.

Ricorrendo ad un’analogia, un NAC (almeno nella sua concezione originale e di base) può essere assimilato ad una guardia di frontiera che effettua dei controlli nei confronti di un visitatore straniero (documenti, passaporto, visto, bagagli, effetti personali), per verificare che l’ingresso del forestiero non costituisca un pericolo per la sicurezza della propria nazione e che la persona che desidera entrare sia in effetti chi dichiara di essere e non porti con sè oggetti illegali o pericolosi. Peccato che oggi, come accennato all’inizio, i confini che un NAC deve controllare sono indefiniti, sfumati o addirittura inesistenti.

Cosa accade quando un client non è compliant?

Vediamo ora in maggior dettaglio cosa può accadere ad un client non compliant. Il processo a cui va incontro il client è quello della remediation che può avvenire sostanzialmente in due modi, attraverso il meccanismo della “quarantena” o mediante l’uso di “captive portal”. Il primo metodo consiste nel relegare il client ad una ben determinata sottorete all’interno della quale esso ha accesso solo ad alcune risorse (tipicamente server che distribuiscono patch e aggiornamenti), il secondo metodo, quello del “captive portal” prevede di intercettare le richieste del browser dell’utente al quale viene proposta una pagina contenente le istruzioni e gli strumenti necessari ad aggiornare e regolarizzare il client.

In principio era 802.1X

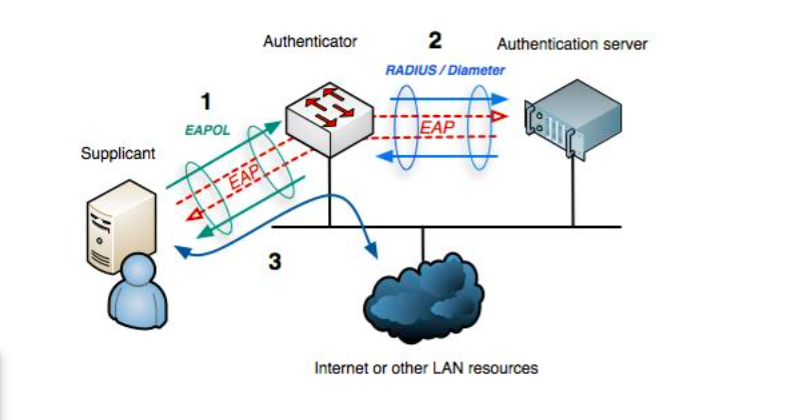

Agli albori i NAC erano sostanzialmente basati sul protocollo 802.1X, un protocollo standard che coinvolge tre attori: il client che richiede l’accesso (detto supplicant), un authenticator e un authentication server. Senza entrare nei dettagli del protocollo, l’illustrazione che segue descrive il processo di autenticazione in seguito al quale all’endpoint viene consentito o meno l’accesso.

Le limitazioni imposte dal protocollo 802.1X hanno costretto i vendor di soluzioni NAC ad ampliare e affinare le modalità con cui un qualsiasi client può affacciarsi alla rete e richiedere l’accesso, questa evoluzione (non abbandono) rispetto all’802.1X è stata determinante nella diffusione delle soluzioni NAC moderne.

La nuova generazione dei NAC

Le prime soluzioni NAC, basate solo su 802.1X, miravano a dare risposte relativamente all’identità del richiedente l’accesso alla rete ed alla sua postura di sicurezza in base a verifiche sul soddisfacimento di requisiti minimi quali: avere un firewall attivo, essere dotato di soluzioni antivirus e antimalware aggiornate e di un sistema operativo aggiornato con le ultime patch, avere a bordo solo software previsto dalla policy aziendale e non ritenuto potenzialmente pericoloso. In ambiti particolari, quali quelli militari o quelli di determinate organizzazioni governative, alcuni controlli di carattere regolatorio erano altrettanto possibili.

Tutta questa serie di misure di controllo era realizzabile eventualmente anche tramite l’utilizzo di un agent oltre che tramite il già citato 802.1X, va da sè che entrambe le condizioni ponevano limiti molto rigidi alla diffusione dei NAC. I gestori della soluzione e dell’infrastruttura si trovavano a dover fronteggiare dispositivi incapaci di “parlare” 802.1X, ovvero sui quali non era possibile installare un agent, tutti questi problemi di compatibilità dovevano essere gestiti come eccezioni (si pensi ad esempio alle stampanti collegate alla rete la cui gestione esigeva una “pseudoautenticazione” tramite il MAC Address del dispositivo, con tutti i risvolti – negativi – di sicurezza del caso) e ciò comportava un grosso ostacolo nella diffusione delle soluzioni NAC.

Le soluzioni NAC moderne tendono a risolvere questo genere di incompatibilità e rigidità dei NAC di prima generazione introducendo non solo maggior flessibilità, ma anche un gran numero di interazioni e integrazioni con altri dispositivi e soluzioni di sicurezza e di rete.

Le soluzioni NAC di nuova generazione supportano un’operatività cosiddetta “agentless” che non richiede in sostanza l’installazione di alcun software a bordo del client e nemmeno la sua capacità di “parlare” 802.1X. La capacità di supportare i client più disparati tramite l’approccio “agentless” permette di avere un controllo molto più completo degli accessi alla rete, un controllo che può spingersi fino al monitoraggio real-time di ciò che l’endpoint o l’utente stanno facendo sulla rete. L’utente inoltre viene profilato anche a seconda del punto di accesso e del dispositivo utilizzato, diversi saranno i diritti dello stesso utente se si collega dal PC aziendale sulla rete cablata o se si collega via Wi-Fi con il proprio tablet o tramite VPN mentre si trova all’estero.

I NAC moderni prevedono inoltre la possibilità di automatizzare quello che viene definito “onboarding” dei nuovi dispositivi che si affacciano alla rete per la prima volta, siano essi privati per uso aziendale (BYOD), siano essi appartenenti a fornitori e visitatori (i cosiddetti “guest” user). L’automazione in questo caso può prevedere di sottoporre all’utente un portale di presentazione opportunamente definito. Gli utenti “guest” potranno quindi accedere alla nostra rete aziendale, ma saranno limitati nelle risorse di cui disporranno e saranno eventualmente sottoposti ad un più stretto monitoraggio.

Un NAC efficace dovrà poi rendere conto in maniera chiara ciò che di cui ha visibilità fornendo al gestore dell’infrastruttura – sotto forma di report – una “fotografia” di ciò che accade sulla rete.

Il NAC effettua poi un grande salto di qualità laddove interviene non solo al momento dell’accesso, ma durante tutto il ciclo di vita dell’attività di un dispositivo o di un utente sulla rete. È in quest’ambito che la soluzione NAC deve dimostrare tutte le sue capacità di integrazione con le soluzioni di Mobile Device Management (MDM), SIEM e Next Generation Firewall. Ciò che può fare la differenza è dunque l’interazione proattiva con gli strumenti di sicurezza esistenti, il NAC che non si ferma al controllo dell’accesso, bensì monitora costantemente il comportamento del device, può individuare comportamenti anomali e bloccare il client potenzialmente pericoloso.

Nell’affrontare il tema dell’Advanced Threat Detection, le soluzioni NAC giocano un ruolo importantissimo e la comunicazione con tali soluzioni di sicurezza deve essere bidirezionale per ottenere il massimo risultato possibile. Da un lato il NAC deve fornire agli strumenti di ATD il proprio patrimonio informativo e di contesto relativo al client (pensate alla differenza che intercorre tra un allarme che indica genericamente l’indirizzo IP di una macchina potenzialmente infetta e un allarme che, oltre a quell’indirizzo IP, ci informa che abbiamo a che fare con il notebook dell’amministratore delegato di un’azienda), dall’altro il NAC deve ricevere informazioni dagli strumenti ATD e agire di conseguenza con tempestività per bloccare, grazie al suo ruolo privilegiato, il client potenzialmente infetto.

Conclusioni

Il NAC nel corso degli anni si è trasformato da semplice strumento con risposta quasi “binaria” alle richieste di accesso dei client, attraverso la spinta prepotente del fenomeno BYOD, in una soluzione che contribuisce a fornire un controllo “real-time” di ciò che accade sulla rete, che si integra con gli altri strumenti di sicurezza, che arricchisce di informazioni contestuali le piattaforme di monitoraggio e detection e che si fa carico “in prima persona” di bloccare gli endpoint dai comportamenti malevoli, in un processo che auspicabilmente potrebbe e dovrebbe diventare il più possibile rapido e, in taluni casi, automatico.

Facebook Comments