Lenovo ha recentemente fissato una falla di sicurezza presente nel suo tool Lenovo Solution Center (LSC): una vulnerabilità che potrebbe essere sfruttata da malintenzionati per eseguire codice malevolo con privilegi di sistema e prendere il controllo del computer.

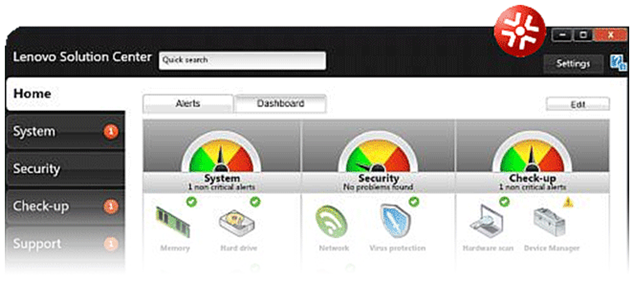

Ma cos’è il Lenovo Solution Center (LSC)?

Stiamo parlando di un software preinstallato da Lenovo su molti computer portatili e desktop, utilizzato dagli utenti per avere informazioni sullo stato del sistema, per gestire gli aggiornamenti ed i backup, per controllare lo stato della batteria, per gestire le informazioni sulla licenza del software ed infine per eseguire test hardware.

Il software Lenovo Solution Center è composto da due componenti principali: l’interfaccia utente e il servizio LSCTaskService che resta in esecuzione in background anche quando l’utente non lo utilizza.

Il colosso IT ha rilasciato il 25 aprile la versione 3.3.002 del suo Lenovo Solution Center, una release che include il codice per risolve una falla di tipo “privilege escalation” inizialmente scoperta dagli esperti dell’azienda Trustwave. La falla potrebbe essere sfruttata da un utente locale di Windows per eseguire codice dannoso con privilegi di sistema.

“Sono state identificate alcune vulnerabilità all’interno del Lenovo Solution Center (LSC) che possono consentire ad un’attaccante remote oppure and un utente locale di eseguire codice arbitrario con privilegi di sistema. Abbiamo con urgenza completato l’analisi della falla, preparato e testato dei correttivi per risolvere le vulnerabilità.” – recita la comunicazione ufficiale rilasciata da Lenovo.

Questo incidente è l’ultimo in ordine di tempo legato ad una falla di sicurezza presente in un software pre-installato dai produttori sui propri PC. Nel mese di dicembre un altro problema è stato scoperto nell’applicazione Lenovo LSC, mentre lo scorso anno per ben tre volte gli esperti di sicurezza hanno scoperto che Lenovo aveva immesso sul mercato computer con pre-installati codici dalle dubbie funzionalità e da più parti additati come malevoli.

Il caso più clamoroso è senza dubbio quello relativo al software Superfish scoperto su molti PC commercializzati da Lenovo nel gennaio 2015. Superfish è uno spyware pre-installato che esponeva gli utenti a possibili attacchi informatici. E’ considerato dalle principali aziende di sicurezza come un malware in grado di eseguire le medesime operazioni dei software utilizzati per spiare gli utenti. Molti utenti denunciarono la presenza del codice malevole su diversi forum, ignari però di chi lo avesse installato.

Qualcosa di simile è accaduto la scorsa estate, quando sempre su macchine Lenovo è stato trovato un programma con funzioni di rootkit, ovvero un software impossibile da rimuovere e che consentiva di controllare la macchina. La controversa funzionalità di tale software è nota come Lenovo Service Engine (LSE) ed è implementata direttamente nel firmware dei computer venduti da Lenovo.

In tutti i casi, sebbene Lenovo abbia negato l’intenzione di spiare i propri utenti i software sono stati prontamente rimossi dall’azienda.

Facebook Comments