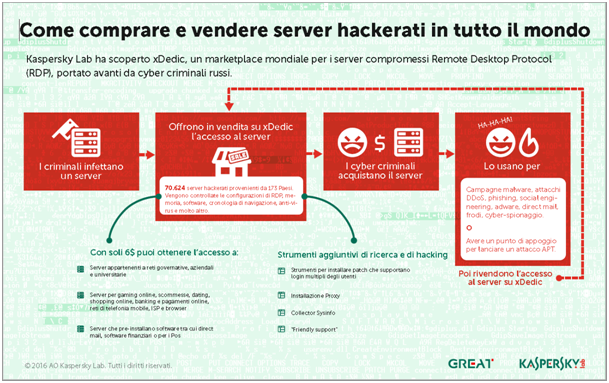

Cosa pensereste se vi dicessi che esiste un posto dove è possibile acquistare l’accesso ai server di ignare aziende che evidentemente sono stati compromessi? E se aggiungessi che in questo luogo di nome xDedic il numero di server i cui accessi sono in vendita sono 70.624?

Tutto è partito dalla segnalazione di un Internet Service Provider che avendo notato il singolare sito web ha deciso di chiedere supporto all’azienda di sicurezza Kaspersky.

Poco più di 6 dollari per un accesso al server: davvero spiccioli se pensiamo alle potenzialità del servizio. xDedic è una piattaforma davvero semplice da usare ed accessibile davvero a chiunque, dove tutti possono acquistare credenziali di accesso ad un server, ed al tempo stesso chiunque può rivendere tali accessi attraverso la piattaforma.

Dando uno sguardo più da vicino all’elenco dei server offerti su xDedic è possibile scoprire che molti di essi ospitano siti web e servizi consumer, software per direct mail, contabilità finanziaria ed sistemi Point-of-Sale (PoS).

Questi sistemi sono tutti appartenenti ad organizzazioni con una “buona reputazione” online, ciò implica che muovendo un attacco da tali macchine è difficile essere individuati preventivamente. Le macchine possono quindi essere usate per campagne di phishing, attacchi mirati ad organizzazioni, DDoS, il tutto mentre i legittimi proprietari sono all’oscuro di quanto accade.

xDedic è un importante esempio di una nuova tipologia di marketplace per il crimine informatico: esso è una ben organizzato, ma soprattutto facilmente accessibile e gestibile da chiunque.

Come funziona?

Una volta che un hacker riesce a violare un server, ad esempio attraverso un brute-force attack, può rivenderne le credenziali su xDedic. Tali credenziali dopo una verifica diventano quindi acquistabili da qualunque avventore del sito che potrà quindi scegliere:

- Server appartenenti a reti governative, aziendali e universitarie

- Server contrassegnati per avere accesso o ospitare alcuni siti e servizi, tra cui gaming, scommesse, dating, shopping online, banking e pagamenti, reti di telefonia mobile, ISP e browser

- Server con software pre-installati che possono semplificare un attacco, tra cui direct mail, software finanziari e per i Pos

Il tutto supportato da una serie di strumenti di hacking e di system information.

Secondo Sergey Lozhkin, Senior Security Researcher Research & Analysis Team di Kaspersky Lab, la piattaforma xDedic è operativa dal 2014, ma solo nel 2015 ha raggiunto l’apice della popolarità. Oggi circa 416 diversi venditori offrono accesso a server attraverso xDedic, analizzando la lista dei server è possibile scoprire che i 10 principali Paesi colpiti sono: Brasile, Cina, Russia, India, Spagna, Italia, Francia, Australia, Sud Africa e Malesia.

Il gruppo che gestisce xDedic sembrerebbe essere di origine russa, ma attenzione perché si limita solo ad offrire servizi di trading senza avere affiliazioni con i venditori.

“xDedic è un’ulteriore conferma che il cybercrime-as-a-service si sta ampliando grazie all’interazione di ecosistemi commerciali e piattaforme di trading- afferma Costin Raiu, Director, Global Research and Analysis Team, Kaspersky Lab – La sua esistenza rende più semplice che mai diverse tipologie di attacco, da quelle nocive poco qualificate fino alle APT stato-nazione, in un modo così economico, veloce ed efficace. Le vittime finali non sono solo i clienti o le aziende in un attacco mirato, ma anche i proprietari dei server, ignari del fatto che i propri server siano stati infettati continuamente attraverso diversi attacchi”.

Di seguito i suggerimenti offerti da Kaspersky Lab alle aziende, tra cui sottolineo la necessità di un audit continuo dei sistemi aziendali al fine di individuare eventuali compromissioni:

- Installare una soluzione di sicurezza efficiente come parte di un approccio globale e multi-livello all’infrastruttura di sicurezza IT

- Rafforzare l’uso di password forti nel processo di autenticazione del server

- Implementare un processo continuo di gestione delle patch

- Effettuare regolari audit di sicurezza dell’infrastruttura IT

- Considerare l’investimento nei servizi di threat intelligence che manterrà le aziende aggiornate sulle minacce emergenti e offrirà insight sulle prospettive criminali per aiutarli a valutare il proprio livello di rischio.

Facebook Comments