Abbiamo a lungo discusso dell’efficacia degli attacchi di phishing, pratica che sebbene sia ampiamente conosciuta presenta così tante varianti da essere tra le metodiche ad oggi più pericolose. Il fine ultimo dell’attaccante è quello di rubare le credenziali di accesso ad un servizio web oppure altre informazioni sensibili da utilizzare in successivi attacchi e/o attività illecite.

Oggi vi parlerò di WiFiPhisher, un tool che sfrutta l’ingegneria sociale per realizzare attacchi di phishing su reti Wifi. Il tutto in maniera automatica, rendendo chiunque un potenziale attaccante.

Il tool WiFiPhisher è stato sviluppato dall’esperto greco George Chatzisofroniou e consente ad un attaccante di rubare credenziali dagli utenti di una rete WiFi sebbene sia protetta da protocollo WPA, quello che, per intenderci, utilizza la maggior parte degli utenti.

Come funziona?

Il tool è semplice da usare e gira su distribuzioni Kali Linux, molto note agli esperti di sicurezza, consentendo di eseguire attacchi di phishing in maniera automatica contro reti WPA per ottenerne le password di accesso. WiFiPhisher sfrutta una tecnica di attacco nota come “Evil Twin attack”: in pratica l’attaccante istanza un falso access point Wi-Fi la cui funzione è quella di fornire l’accesso ad Internet mentre si spia il traffico dell’ignaro utente.

WiFiPhisher utilizza un falso Access Point per mostrare alle vittime una schermata che chiede l’inserimento delle credenziali per l’accesso alla rete Wi-Fi ed altri dati sensibili. Un simile scenario potrebbe essere sfruttato da un attaccante per mettersi tra la vittima ed il sito che intende visitare, attacco noto come man-in-the-middle attack, al fine di poter servire un malware ed infettare la sua macchina.

Wifiphisher tool dapprima crea un finto Access Point (AP) che appare come legittimo agli utenti che vi accedono. In realtà Wifiphisher interferisce con l’Access Point legittimo mediante attacchi DoS o attraverso interferenze in Radio Frequenza. Questa azione di WiFiphished forza la disconnessioni degli utenti dall’Access Point legittimo ed induce le vittime a connettersi al falso Access Point che si sostituisce in questo modo a quello ufficiale.

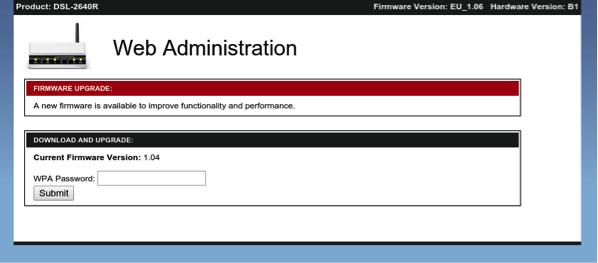

A questo punto WifiPhisher propone all’utente una schermata che chiede l’inserimento della credenziali col pretesto di dover aggiornare l’attuale versione del software del router Wifi in uso.

Il tool WifiPhisher ad oggi, quindi, è in grado di creare una nuova rete WiFi, che tuttavia diversamente dalla rete legittima non è ovviamente protetta da WPA. Questa circostanza fa si che sistemi Windows mostrino un alert alla vittima informandola che la configurazione di rete è cambiata, gli utenti Android invece potranno connettersi alla rete solo selezionandola manualmente. Per la ragione esposta, alcuni utenti sul sito di news Reddit hanno rimarcato che il tool in effetti non esegue automaticamente un attacco di Man-In-The-Middle ma richiede che l’utente selezioni una rete o ignori le segnalazioni del sistema operativo.

Va detto che di tool per condurre attacchi a reti WiFi ve ne sono tanti, ognuno di essi ha sue caratteristiche e si adatta a particolari scenari di attacco. E’ opportuno quindi essere consapevoli dei rischi cui ci esponiamo quando ci connettiamo ad una rete WiFi, seppur protetta.

Per coloro che volessero provare il tool WifiPhisher, è possibile scaricarlo dal sito web GitHub.

Facebook Comments