Molti di voli avranno sentito parlare di una nuova falla nel protocollo di sicurezza Secure Sockets Layer (SSL), uno dei più utilizzati in rete per la connessione ad una ampia gamma di siti sicuri come e-commerce e servizi di online banking. I protocolli TLS (Transport Layer Security) e il suo predecessore SSL (Secure Sockets Layer) sono dei protocolli crittografici utilizzati per stabilire un canale di comunicazione sicuro tra un client ed un server in grado di evitare che i dati in transito possano essere intercettati.

Quando si deve accedere al sito della nostra banca, oppure a qualunque servizio di e-commerce, si utilizza il protocollo HTTPS che fa uso del protocollo crittografico SSL/TLS abbinato all’utilizzo di un certificato digitale. Le informazioni possono così essere trasferite in forma cifrata, su una connessione intrinsecamente insicura.

La falla in questione è stata scoperta da un gruppo di esperti alla Google, Bodo Möller, Thai Duong, e Krzysztof Kotowicz, i quali hanno individuato una vulnerabilità nella versione SSLv3, e definito una modalità di attacco definita POODLE (Padding Oracle On Downgraded Legacy Encryption) che è in grado di sfruttarla. In molti hanno paragonato in maniera impropria la falla alle più note vulnerabilità Heartbleed e BashBug, rispettivamente individuate nella libreria OpenSSL e nella popolare shell Bash di sistemi Linux e Unix.

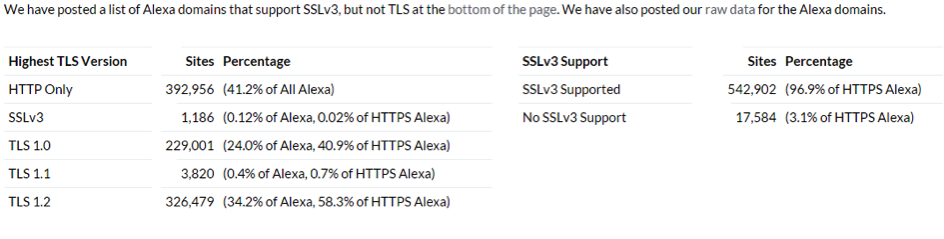

L’attacco POODLE, seppure potenzialmente pericoloso, è ben altra cosa. Un attaccante potrebbe sfruttare la metodica illustrata del gruppo di esperti di Google per intercettare il traffico dati da una connessione protetta, mediante la tecnica di attacco nota come Man-In-The-Middle. Sebbene il protocollo SSLv3 sia stato sostituito dal protocollo Transport Layer Security (TLS), la maggior parte dei browser e dei Web Server oggi continua a supportarlo. Per avere un’idea di quanto il protocollo sia ancora in uso vi invito a prendere visione dei dati presenti all’indirizzo https://zmap.io/sslv3/ che sono relativi ai principali domini censiti da Alexia (Top 1 Million Domains).

La tecnica di attacco POODLE sfrutta l’assenza di validazione dei messaggi pervenuti attraverso un canale di comunicazione sicuro stabilito mediante protocollo SSLv3, rendendo possibile ad un attaccante di decifrare l’intero traffico protetto una volta ricostruiti i cookie di sessione utilizzati dalla vittima.

Quando si è esposti ad un attacco POODLE?

Il tipico scenario di attacco è quello in cui un attaccante mette in piedi un Wi-Fi HotSpot malevolo per ricostruire i session cookie utilizzati degli ignari utenti che vi si connettono e decifrare i traffico protetto da e verso essi. In pratica una vittima si collega ad una rete WiFi e mentre prova ad accedere ad un sito mediante una connessione protetta, l’attaccante riesce a vederne il traffico.

Altro possibile scenario è quello in cui un Internet Service Provider utilizzi la tecnica per accedere al traffico dei propri utenti perché richiestogli da un governo nell’ambito di attività di sorveglianza.

Fortunatamente il protocollo TLS 1.0, e le sue versioni più recenti non sono vulnerabili a questo tipo di attacco perché validano i dati inviati con i messaggi attraverso un canale protetto.

Contrariamente a quando avvenuto in passato per vulnerabilità scoperte in altri protocolli, non sono disponibili fix per il protocollo SSLv3 e si consideri che i software che lo utilizzano come Internet Explorer 6 su Windows XP non sono più supportati e quindi risultano vulnerabili all’attacco POODLE.

E allora, come proteggersi?

Disabilitare il supporto ad SSLv3 è l’unico modo per proteggere i nostri sistemi, i principali hosting providers si stanno attivando in tal senso così come i produttori dei principali web browser.

Per conoscere se il browser che usiamo è vulnerabile è possibile utilizzare il test disponibile al seguente link: https://www.poodletest.com/

Per coloro che gestiscono un server web è possibile controllare se è vulnerabile, è quindi se è attivo il supporto al protocollo SSLv3, digitando il nome del dominio da verificare nella form proposta all’indirizzo: http://poodlebleed.com/

Per coloro che volessero approfondire l’argomento suggerisco la lettura di un rapporto dettagliato sull’attacco POODLE che ho scritto sul mio blog Security Affairs.

Facebook Comments