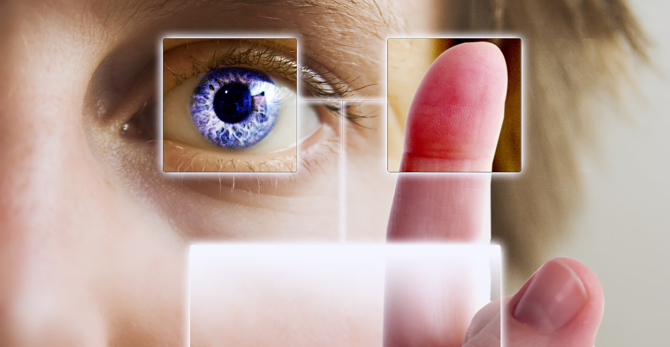

I processi di autenticazioni biometrica consentono di identificare un individuo sulla base di una o più caratteristiche biologiche e/o comportamentali. Esistono differenti metodi di autenticazione biometrica, sono oramai divenuti di uso comune i sistemi che utilizzano le impronte digitali, quelli basati su caratteristiche dell’iride e della geometria della mano o del viso.

Ma quanto sono sicuri i sistemi di autenticazione biometrica e quali benefici apportano?

Indiscutibilmente queste tipologia di sistemi presenta livelli di affidabilità elevati, le possibilità di errore sono teoricamente nulle, tuttavia falle nei dispositivi utilizzati e nei software di analisi possono vanificare l’intero processo di autenticazione.

Le principali aziende del comparto high-tech, come Apple e Samsung stanno guardando con crescente interesse all’autenticazione biometrica, gli ultimi modelli di smartphone dei due colossi implementano processi di autenticazione basati sul riconoscimento delle impronte dei proprietari … ma non sono mancati i problemi.

Tornando ai giorni nostri, il ricercatore tedesco Jan Krissler, noto con lo pseudonimo di Starbug, ha dimostrato nel corso di una recente conferenza di hacking tenutasi in Germania, il Chaos Computer Club Conference, che è possibile eludere agevolmente anche i processi di autenticazione biometrica basati sulle impronte digitali. L’esperto ha riferito che riuscito a “copiare” l’impronta digitale del ministro della difesa tedesco da una serie di fotografie scattate nel corso di una conferenza tenuta dal ministro von der Leyen ad Ottobre. Ed è poi riuscito nel suo intento combinando le immagini delle mani del ministro che le ritraggono da angolazioni differenti.

Krissler ha utilizzato un’applicazione specifica per il suo esperimento, il software Verifinger.

In effetti, già in passato gruppi di esperti erano riusciti nell’intento di ingannare i sistemi di riconoscimento biometrico basati sulle impronte digitali. Differentemente da quanto dimostrato da Krissler però, in passato l’impronta era stata ricavata da una persona che aveva fisicamente toccato un oggetto con una superficie lucida (e.g. un bicchiere di vetro).

Nel corso della stessa conferenza tenutasi lo scorso anno, ad esempio, un gruppo di esperti è riuscito ad eludere il sensore di lettura delle impronte digitali, Apple TouchID, installato sugli Apple iPhone 5S da poco presentati sul mercato. I ricercatori nell’occasione sono riusciti a ricavare un calco delle impronte digitali da una foto dell’impronta lasciata su di un bicchiere.

In maniera analoga a quanto accaduto per il TouchID di Apple, nell’aprile 2014 i ricercatori dell’azienda SRLabs hanno pubblicato un video in cui mostravano di bypassare il meccanismo di autenticazione biometrica basato su impronte digitali implementato da Samsung per il suo dispositivo mobile Galaxy S5.

E questa volta Krissler ha persino dimostrato che è possibile ottenere i medesimi risultati da fotografie scattate con una comune fotocamera durante un evento pubblico, fatto che configura uno scenario allarmante per la sicurezza.

Ciò dimostra che, se è vero che l’autenticazione biometrica basata sulle impronte digitali è ancora considerata sicura molto più di altri meccanismi, occorre però considerare che la robustezza di tali meccanismi dipende sempre dall’efficacia della loro implementazione.

Facebook Comments