Era marzo 2013 quando la nostra redazione pubblicava la notizia che in Australia nel collegamento tra Sydney e Melbourne veniva battuto il record mondiale di velocità su internet, con un traffico dati che viaggiava a mille miliardi di bit al secondo (un terabit/s).

Era invece gennaio 2016 quando proprio l’ospedale di Melbourne (la seconda città Australiana per numero di abitanti), era vittima di un grave attacco malware ad opera del QBot Virus, un worm che sfrutta una vulnerabilità di Windows XP e che ha tenuto impegnato per molte ore tutto il personale dell’Ospedale mettendo a rischio le informazioni sensibili dei malati ed il funzionamento dei macchinari medici.

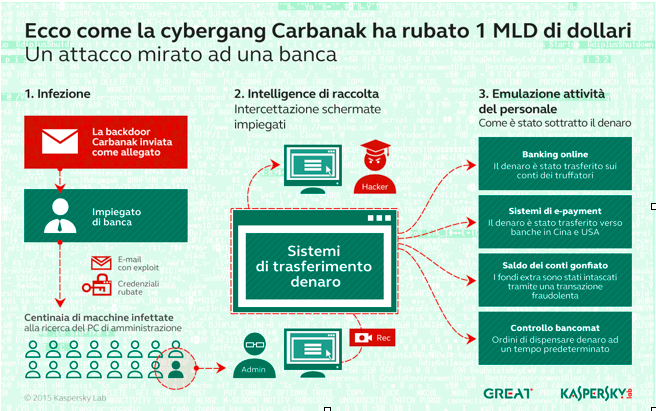

E sempre nei primi mesi di quest’anno un altro grave episodio balzava alla cronaca, quello che è stato battezzato come il “cyber-attacco bancario del secolo”, ossia la campagna hacker chiamata Carbanak che ha fruttato ai criminali che l’hanno messa in atto un miliardo di dollari. Tale attacco pur sfruttando gli Advanced Persistent Threats, o APT, non si basava su vulnerabilità zero-day, ma su bug conosciuti, approfittando di sistemi non aggiornati, vulnerabili e imprudenza degli utenti.

Fonte: blog.kaspersky.it/carbanak-colpo-da-1-miliardo-di-dollari/5622/

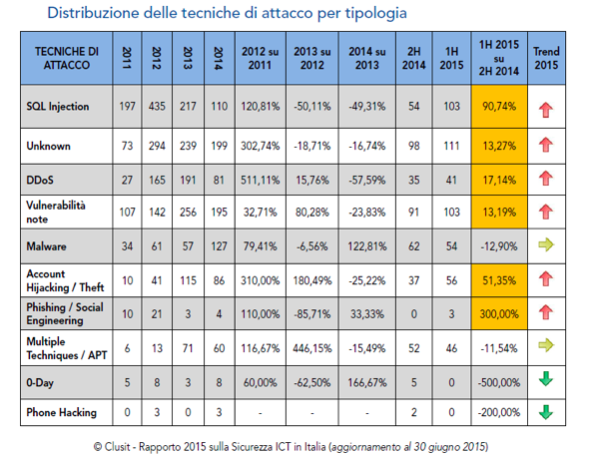

Nel 2011 il “Security Intelligence Report (SIRv11)” di Microsoft riportava che solo l’uno per cento degli exploit, nella prima metà dell’anno, ha sfruttato vulnerabilità zero-day. Il resto dei problemi è dovuto in gran parte a sistemi non aggiornati e ad attività di social engineering. Dal 2011 ad oggi però poco è cambiato se nel Rapporto Clusit 2015 si legge “ .. ancora nel primo semestre 2015 le vulnerabilità note e le tecniche di attacco più banali, ovvero più facili da contrastare, sono quelle che hanno causato più incidenti”. Infatti come si vede dalla tabella qui sotto, mentre gli attacchi “zero-day” rispetto al 2014 hanno avuto un forte calo, le vulnerabilità note e gli SQL Injection (quindi database dei siti web non aggiornati) sono in crescita. Lo stesso Report Annuale sulla Sicurezza Cisco del 2015 afferma che i portali web (CMS – Content Management System) fanno parte dei sistemi più attaccati (11% del totale).

Il dato che ne risulta è che nonostante la tecnologia faccia passi da giganti, l’Internet of Thing stia diventando quotidianità, la tecnologia Smart e Wearable un qualcosa che ci fa restare connessi in ogni luogo, la questione degli aggiornamenti e dei sistemi sicuri è un qualcosa che sentiamo ancora lontana.

WINDOWS XP

Sappiamo benissimo che il supporto e gli aggiornamenti di Windows XP sono scaduti ad aprile 2014 e che il suo antivirus non è più aggiornato da luglio 2015, ma nonostante ciò ancora oggi Windows XP è presente per il 10,9% dei sistemi operativi utilizzati, di poco sopra a Windows 8.1 (9,56%), sotto a Windows 10 (14,15%) e Windows 7 (51,89%) (fonte: netmarketshare.com).

Windows XP è presente in molte aziende, in molti uffici e strutture pubbliche, in molti ospedali. Interessante a tal proposito l’analisi e l’esperimento riportato su questo articolo da Paolo Giardini. Come vedete a fronte di 128 documenti scaricati dal sito “governo.it” e dall’analisi dei suoi metadati, 31 file riportavano l’indicazione dei sistemi operativi con i quali erano stati prodotti. E di questi 31 ben 16 provenivano da Windows XP.

Ho voluto replicare l’esperimento per attualizzarlo ed integrarlo. Ho provveduto ad analizzare i metadati dai documenti scaricati dal sito comune.venezia.it, altro grosso ente pubblico. Delle centinaia di documenti scaricati, 90 mi hanno permesso di estrarre il sistema operativo con cui sono stati prodotti/modificati. La situazione che è comparsa è la seguente: 34 Windows XP, 50 Windows Server 2000, 3 Windows 98, 1 Mac OS, 2 Windows NT 4.0. I dati incredibili parlano da soli.

Restando in tema di Windows XP desidero fare una precisazione: gli sportelli bancomat non hanno Windows XP classico come lo conosciamo noi. Moltissimi hanno invece un sistema operativo basato sul Kernel di Windows XP ma chiamato Windows Embedded POSReady 2009 che viene appunto installato su postazioni Bancomat, macchine compatte, registratori di cassa. E proprio per l’uso che ne viene fatto a questo sistema Microsoft concede la possibilità di ricevere gli aggiornamenti fino al 09 Aprile 2019. Pur non essendo una procedura supportata e autorizzata da Microsoft (ovviamente :-D), è stata trovata una tecnica che attraverso una modifica al Registro di Sistema di Windows XP SP3, permette anche ad esso di ricevere gli aggiornamenti di sicurezza fino al 2019 come se si trattasse di Windows Embedded POSReady. Essendo comunque i due sistemi diversi la procedura non è esente dal creare instabilità al sistema in talune condizioni.

WINDOWS SERVER 2003

Il 14 luglio 2015 è terminato il supporto di Microsoft a Windows Server 2003 e Windows Server 2003 R2. Molto importante anche questo aspetto perché qui si tratta di sistemi operativi server, che come tali si trovano a gestire i dati cruciali di un’azienda. Dati contabili, gestionali, database, configurazioni di rete, archivi documentali, tutte informazioni molto delicate e che nessuna azienda vorrebbe mai perdere che saranno vulnerabili se non si è migrati ad altro sistema operativo.

WINDOWS 7 e WINDOWS 10

L’importanza che deriva dall’avere sempre sistemi e programmi aggiornati è anche visibile nella gestione degli aggiornamenti dei sistemi operativi di casa Microsoft da Windows 7 in poi. Questo infatti ha visto per gli utenti consumer l’update forzato al Service Pack 1, mentre ancora facoltativo per gli Amministratori di rete. Per quanto riguarda Windows 10, la versione Home installa obbligatoriamente gli aggiornamenti senza necessità del consenso utente. E’ attivata la funzione di aggiornamento automatico che non può essere disattivata dagli strumenti di gestione del sistema. Per le altre versioni di Windows 10, di norma possedute dalle aziende, rimane la scelta in capo agli Amministratori di installare o meno i singoli aggiornamenti.

LEGISLAZIONE SULLA PRIVACY

Oltre all’aspetto della sicurezza, è importante considerare che sistemi operativi non aggiornati pongono le aziende in una condizione di violazione della normativa italiana sulla privacy, non garantendo più le misure minime di sicurezza.

CONSIGLI GENERALI

È fondamentale tenere presente che mantenere tutti i sistemi aggiornati ci mette al riparo non solo da malware e criminali, ma anche da bug che creano instabilità e mal funzionamenti, guasti e violazioni della normativa sulla privacy. Dovremmo pertanto:

-

- Utilizzare solo sistemi operativi e software originali e conformi alle normative

- Aggiornare periodicamente ogni software installato su un sistema informatico, i singoli programmi, le applicazioni sugli smartphone, i driver ed i firmware delle periferiche. Impostare precise politiche aziendali che prevedano anche una verifica periodica degli aggiornamenti di ogni software e sistema. Non fidarsi di aggiornamenti automatici ma verificare verificare che i sistemi siano sempre aggiornati e nel caso non lo fossero aggiornare manualmente.

- Non “Jailbreakkare” l’iPhone o effettuare il “root” sui dispositivi Android perché espone a problemi di sicurezza. Potendo scaricare app dagli store non ufficiali è possibile incappare e scaricare malware. Inoltre tali dispositivi potrebbero avere dei punti di accesso che in condizioni normali non avrebbero e rendere vulnerabile così il dispositivo per i criminali.

- Scaricare sempre le app dagli store ufficiali e anche da questi scaricarle solo dopo aver preso informazioni da altri utenti o amici che già le utilizzano. Fare attenzione alle applicazioni che hanno il nome simile a quello che davvero si sta cercando perché potrebbero non fare quello che ci si aspetta. Verificare inoltre che il produttore del software sia davvero chi deve essere.

- Non dimenticarsi dei device smart (Smartphone, SmartTV, ..) o dei Wearable o delle auto moderne. Tutto quello che è connesso ad internet sicuramente avrà la possibilità e la necessità di essere aggiornato.

Facebook Comments